No es ningún secreto que esperar controles de seguridad para bloquear cada vector de infección no es realista. Para la mayoría de las organizaciones, las posibilidades son muy altas de que las amenazas ya hayan penetrado sus defensas y estén al acecho en su red.

Identificar tales amenazas rápidamente es esencial, pero los enfoques tradicionales para encontrar estas agujas en el pajar a menudo son insuficientes.

Ahora existe una oportunidad única para capacidades de caza de amenazas más efectivas y más efectivas, y se deriva de un esfuerzo inusual: repensar el enfoque de redes de área amplia.

Cuando observamos hoy la cadena de muertes cibernéticas, hay dos fases principales: infección y postinfección. Los expertos en seguridad reconocen que las organizaciones pueden infectarse sin importar cuán buenos sean sus controles de seguridad.

El hecho simple es que los vectores de infección cambian rápida y continuamente. Los atacantes usan nuevos métodos de entrega, desde ingeniería social hasta exploits de día cero, y a menudo son efectivos.

En la mayoría de los casos, una infección es un evento singular. El método de entrega es singular, lo que disminuye las posibilidades de detección por parte de los controles de seguridad para prevenir la entrada de amenazas.

Desafortunadamente, la mayoría de las organizaciones aún concentran más recursos en prevención que en detección. Las herramientas principales que implementan hoy incluyen firewall, anti-spam, sandboxing, IPS (prevención de intrusos), feeds de inteligencia, filtrado de URL, anti-malware y anti-bot.

Estas soluciones están diseñadas para estar frente a lo que queda del perímetro para evitar intentos de infección. Sin embargo, una vez que una amenaza se desliza por el perímetro, la herramienta no puede verlo o detenerlo.

La caza de amenazas está en aumento

Esto ha dado lugar a la noción de «caza de amenazas», o el proceso de búsqueda proactiva en la red de amenazas que han eludido las medidas de seguridad existentes.

La búsqueda de amenazas requiere un cambio a una mentalidad posterior a la infección y conjuntos de herramientas tales como SIEM (gestión de evento e incidente de seguridad), EDR (detección y respuesta de punto final) y NDR (detección y respuesta de red).

Incluso con estas herramientas, la caza de amenazas es un desafío por una variedad de razones. En primer lugar, estas soluciones son «pesadas». Requieren algún tipo de recopilación de datos que implique la instalación de agentes en puntos finales y / o hardware colocado en redes. Esto puede ser bastante caro para una gran empresa.

Además, puede perderse el tráfico de dispositivos móviles que no tienen instalado el agente de recopilación. Otro problema es que estas soluciones se basan en datos sustantivos disponibles en un único punto en el tiempo. Estos datos carecen de un contexto más amplio y una perspectiva histórica.

Por ejemplo, cuando una herramienta SIEM recibe alertas y registros de muchas soluciones de seguridad de puntos diferentes, las alertas se separan entre sí, de modo que cada conclusión es diferente sin los datos brutos detrás de las alertas.

Hay demasiados eventos sin contexto suficiente para que los analistas de seguridad detecten una infección. Además, pocas organizaciones tienen las habilidades y los recursos para analizar los datos e identificar las amenazas persistentes.

Una nueva oportunidad para la caza de amenazas

Por extraño que parezca, el cambio de la empresa a redes de área amplia definidas por software (SD-WAN)como un servicio basado en la nube ahora ofrece un medio alternativo para llevar a cabo la búsqueda de amenazas que soluciona las deficiencias de los enfoques existentes.

SD-WAN basada en la nube es una nueva arquitectura de red mediante la cual todas las entidades de la red empresarial típica: la oficina central, los centros de datos, las sucursales, la infraestructura en la nube que forma parte de la red externa (es decir, AWS, Azure, etc.), así como a los usuarios móviles: todos están conectados a una red en la nube.

Estos elementos se conectan a la red troncal de la red en la nube a través de una serie global de puntos de presencia (PoP). Esto crea una única red unificada que transporta todo el tráfico de las diversas entidades empresariales que están conectadas, incluido el tráfico corporativo de internet más WAN. Tener todo este flujo de tráfico en una red forma un valioso conjunto de datos para la caza de amenazas.

Cato Networks ha identificado la oportunidad de utilizar esta fuente única y unificada de datos que fluye a través de su red Cato Cloud como entrada a un nuevo servicio de búsqueda de amenazas.

Esto amplía la oferta de seguridad convergente de Cato, que ya incluye el cortafuegos como servicio, el firewall de próxima generación, la puerta de enlace web segura y la protección avanzada contra amenazas.

Lo que hace única a la caza de amenazas a través de redes basadas en la nube

Las soluciones de seguridad de red tradicionales se crean a nivel de una sola red de sucursales. Todo el tráfico que inspeccionan está aislado y limitado a una ubicación específica, como una sucursal o una ubicación geográfica.

Debido a que Cato tiene su propia red troncal, en la cual tiene visibilidad total, el proveedor de servicios puede ver todo el tráfico de red, de todos los clientes, en todo el mundo. Esta visibilidad en tantos flujos de red y tantos datos son únicos, y le permite a Cato construir los modelos que permiten la caza completa de amenazas basada en datos brutos ilimitados.

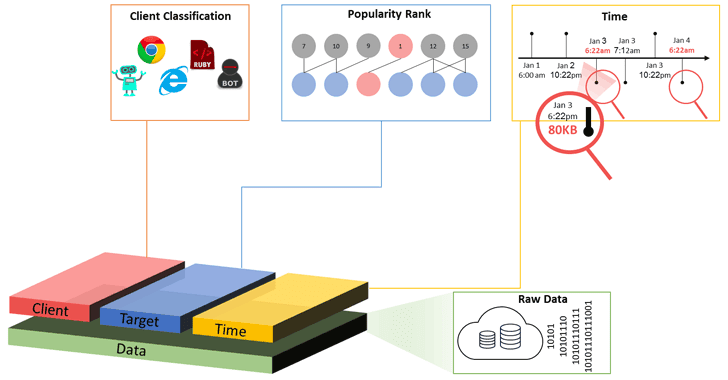

El modelo de Cato desarrolla tres aspectos del contexto de datos: clasificación del cliente, objetivo y tiempo ( ver Figura 1).) Echemos un vistazo a cada uno de estos elementos, y cómo la unión de las tres piezas proporciona un alto grado de confianza de que existe una amenaza en la red.

Clasificación del cliente

Comienza con la clasificación del cliente. Cuando otras soluciones de seguridad inspeccionan al cliente de origen con el flujo, se consideran entidades tales como IP de origen, nombre de usuario y nombre del dispositivo.

Generalmente, esta información se usa para distinguir diferentes dispositivos a través de la red, pero rara vez se usa en la toma de decisiones reales sobre si el tráfico es malicioso o no.

Cato ha ampliado la clasificación de clientes a un esquema más amplio, utilizando elementos tales como si HTTP o TLS forman parte de las comunicaciones principales, las huellas dactilares únicas de varios navegadores y los tipos de bibliotecas que utilizan. Estos elementos proporcionan muchos más detalles, y al analizar estos datos con el aprendizaje automático, Cato puede clasificar diferentes clientes en su red con mucha precisión.

El objetivo

El siguiente elemento de contexto que utiliza Cato es el objetivo: la dirección IP o de dominio a la que se conecta un cliente. El objetivo es comúnmente parte del flujo que se utiliza en el proceso de toma de decisiones sobre si algo es malicioso o no. La mayoría de las soluciones de seguridad simplemente comparan el objetivo con una lista de fuentes de seguridad.

Cato va más allá al crear un «puntaje de popularidad» para cada objetivo que ve. El puntaje se calcula en función del número de veces que los clientes se comunican con los objetivos. Las puntuaciones de todos los objetivos se incluyen en el código, y normalmente los objetivos más bajos son indicadores de sitios web maliciosos o de comando y control.

Comunicación a través del tiempo

El último parámetro de contexto de Cato es el tiempo. El malware activo se sigue comunicando a lo largo del tiempo; por ejemplo, para obtener comandos del servidor de C & C o para filtrar datos. El tiempo (repetitividad) a menudo no es considerado por otras soluciones de seguridad, mientras que Cato lo ve como un elemento de datos importante.

Cuanto más se repita la comunicación externa de manera uniforme, más probable es que una máquina o un bot generen este tráfico y, por lo tanto, es más probable que se trate de tráfico malicioso.

Un ejemplo de la vida real

|

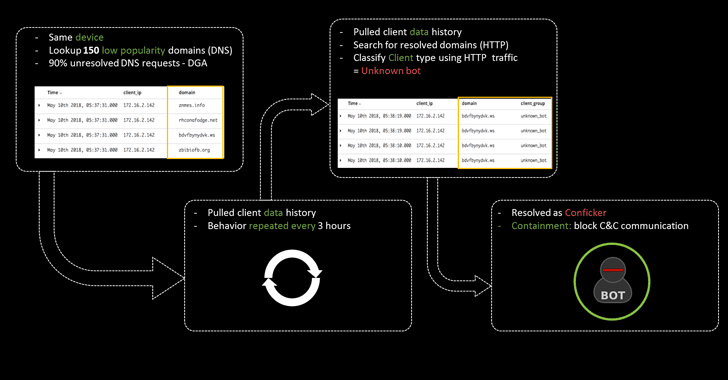

| Figura 2: Aquí hay un ejemplo de cómo Cato identificó a Conflicker en la red de un cliente. Tenga en cuenta el uso del cliente, el objetivo y el tiempo a lo largo del proceso. |

El siguiente ejemplo es de un cliente real de Cato. Hay una máquina en la red de Cato Cloud que intenta conectarse a unos 150 dominios donde más del 90% de ellos son solicitudes de DNS no resueltas. Los dominios se parecen a un algoritmo que los generó (ver figura 2). Si se

mira hacia atrás históricamente, los analistas pueden ver que este evento ocurre cada tres horas, lo que indica que probablemente sea tráfico de bots. Algunos de los dominios se resolvieron, después de lo cual hubo una sesión HTTP que permite a los analistas resolver el cliente.

Según los algoritmos de clasificación del cliente, este cliente es desconocido para Cato en todos los datos que el proveedor de la red ha obtenido. En este punto, es posible concluir que un bot desconocido se está comunicando con frecuencia con un sitio web de baja popularidad. El análisis posterior con el cliente que posee la máquina muestra que está infectado con malware.

Cato fue capaz de detectar esta amenaza automáticamente sin alimentaciones externas ni firmas IPS. El descubrimiento fue puramente el resultado de observar los flujos de red. No se necesitaron agentes o hardware adicionales para recopilar los datos, ya que todo provenía de flujos que normalmente atraviesan la red de Cato.

El cliente final no hizo ningún esfuerzo para cazar esta amenaza, aparte de mirar la máquina que Cato identificó como sospechosa de albergar malware. Este es de hecho un nuevo paradigma para la caza de amenazas.

Fuente: Thehackernews.com