Después del descubrimiento de la botnet de malware VPNFilter masiva , los investigadores de seguridad ahora han descubierto otra botnet gigante que ya ha comprometido más de 40,000 servidores, módems y dispositivos conectados a Internet que pertenecen a una gran cantidad de organizaciones en todo el mundo.

Apodada Operación Prowli , la campaña ha estado diseminando malware e inyectando código malicioso para hacerse cargo de servidores y sitios web de todo el mundo utilizando diversas técnicas de ataque, incluido el uso de exploits, contraseñas brutas y abuso de configuraciones débiles.

Descubierto por investigadores del equipo de seguridad de GuardiCore, Operation Prowli ya ha golpeado a más de 40,000 máquinas de víctimas de más de 9,000 negocios en varios dominios, incluyendo finanzas, educación y organizaciones gubernamentales.

Aquí está la lista de dispositivos y servicios infectados por el malware Prowli:

- Servidores Drupal y WordPress CMS que alojan sitios web populares

- Joomla! servidores que ejecutan la extensión K2

- Servidores de respaldo que ejecutan el software HP Data Protector

- Módems DSL

- Servidores con un puerto SSH abierto

- Instalaciones PhpMyAdmin

- Cajas NFS

- Servidores con puertos SMB expuestos

- Dispositivos vulnerables de internet de la cosa (IoT)

Todos los objetivos anteriores se infectaron utilizando una vulnerabilidad conocida o adivinación de credenciales.

Prowli Malware inyecta criptomonedas Miner

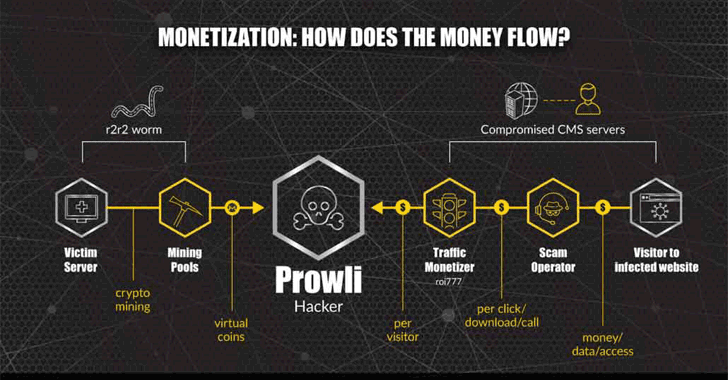

Dado que los atacantes detrás del ataque Prowli están abusando de los dispositivos y sitios web infectados para extraer criptomonedas o ejecutar un script que los redirecciona a sitios web maliciosos, los investigadores creen que están más enfocados en ganar dinero que en ideología o espionaje.

Según investigadores de GuardiCore, los dispositivos comprometidos se encontraron infectados con un minero de criptomoneda Monero (XMR) y el gusano «r2r2», un malware escrito en Golang que ejecuta ataques de fuerza bruta SSH desde los dispositivos infectados, permitiendo que el malware Prowli tome el control nuevos dispositivos.

En palabras simples, «r2r2 genera aleatoriamente bloques de direcciones IP e intenta iterativamente forzar la fuerza de los inicios de sesión SSH con un diccionario de usuario y contraseña. Una vez que se rompe, ejecuta una serie de comandos sobre la víctima», explican los investigadores.

Estos comandos son responsables de descargar múltiples copias del gusano para diferentes arquitecturas de CPU, un minero de criptomoneda y un archivo de configuración de un servidor remoto codificado.

Los atacantes también engañan a los usuarios para instalar extensiones maliciosas

Además de la criptomoneda minera, los atacantes también están utilizando una conocida shell de código abierto llamada «WSO Web Shell» para modificar los servidores comprometidos, lo que permite a los atacantes redirigir a los visitantes de los sitios web a sitios falsos que distribuyen extensiones maliciosas del navegador .

El equipo de GuardiCore rastreó la campaña a través de varias redes en todo el mundo y descubrió que la campaña de Prowli estaba asociada a diferentes industrias.

«Durante un período de 3 semanas, capturamos docenas de estos ataques por día provenientes de más de 180 IP de una variedad de países y organizaciones», dijeron los investigadores. «Estos ataques nos llevaron a investigar la infraestructura de los atacantes y descubrir una operación de gran alcance atacando múltiples servicios».

Cómo proteger sus dispositivos de ataques de malware similares a los de Prowli

Dado que los atacantes usan una combinación de vulnerabilidades conocidas y adivinanzas de credenciales para poner en peligro los dispositivos, los usuarios deben asegurarse de que sus sistemas estén actualizados y actualizados y siempre utilicen contraseñas seguras para sus dispositivos.

Además, los usuarios también deberían considerar bloquear los sistemas y segmentar los sistemas vulnerables o difíciles de asegurar, para separarlos del resto de su red.

A fines del mes pasado , se descubrió una botnet masiva, denominada VPNFilter , que infectó medio millón de enrutadores y dispositivos de almacenamiento de una amplia gama de fabricantes en 54 países con un malware que tiene la capacidad de realizar operaciones cibernéticas destructivas, vigilancia y «man-in-the- ataques medios.

Fuente: Thehackernews.com