¿Es seguro utilizar el autocompletado de tarjetas en el navegador? Esto debes tener en cuenta

Los navegadores actuales son capaces de almacenar información para iniciar sesión sin tener que escribir el usuario y contraseña. Esto […]

Los navegadores actuales son capaces de almacenar información para iniciar sesión sin tener que escribir el usuario y contraseña. Esto […]

Los casos de ciberataques son el pan de cada día, pues todo el tiempo se está dando a conocer que existen […]

Con datos de la Organización de Estados Americanos (OEA), Panda Security mencionó que la banca en América Latina pertenece a […]

Los investigadores del InfoTechnology Center de Toyota, Takuya Yoshida y Tsuyoshi Toyama, son parte del equipo que desarrolló Portable Automotive Security […]

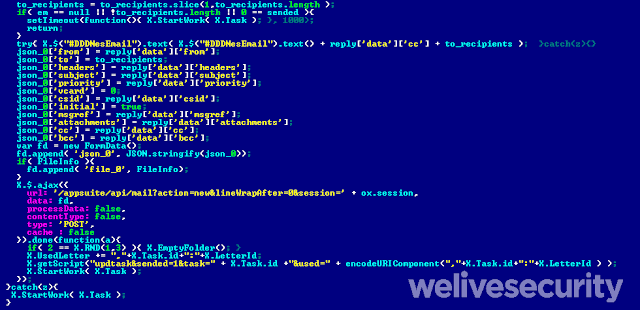

Los autores del troyano bancario DanaBot actualizaron el malware con nuevas características que le permitieron recopilar direcciones de correo electrónico […]

Investigación de Avast: 7 nuevas variantes de Mirai y el candidato a hacker que está detrás. En septiembre de 2016, […]

¿Qué tráfico puede generar? Pues BoNeSi genera ataques de flooding ICMP, UDP y TCP (HTTP) simulando ser una botnet de un […]

Investigadores de ESET descubrieron 21 familias de malware para Linux indocumentadas basadas en OpenSSH. Además, incluímos un whitepaper con un […]

Según el último informe de amenazas de la firma de seguridad Malwarebytes, el malware sin archivo es una clase de malware «difícil de remediar» […]

Correo electrónico, SMS, Facebook, Twitter o alguna otra red social o herramienta de colaboración … lo que sea que estés […]

Investigadores de la compañía de ciberseguridad AppRiver advirtieron de una nueva campaña de phishing (técnica de suplantación de identidad) en […]

Este 2018 fue un año difícil para los bancos en México. Entre rudas iniciativas, fallas en materia de ciberseguridad y explicaciones […]