Un investigador de seguridad de la India descubrió una falla muy crítica en el paquete del Servidor X.Org que afecta a OpenBSD y a la mayoría de las distribuciones de Linux, incluyendo Debian, Ubuntu, CentOS, Red Hat y Fedora.

El servidor Xorg X es una implementación popular de código abierto del sistema X11 (servidor de pantalla) que ofrece un entorno gráfico para una gama más amplia de plataformas de hardware y sistemas operativos. Sirve como intermediario entre las aplicaciones cliente y usuario para administrar las pantallas gráficas.

Según un blog publicado por el ingeniero de seguridad de software Narendra ShindeEl servidor Xorg X no maneja ni valida correctamente los argumentos de al menos dos parámetros de la línea de comandos, lo que permite que un usuario con pocos privilegios ejecute código malicioso y sobrescriba cualquier archivo, incluidos los archivos propiedad de usuarios privilegiados como root.

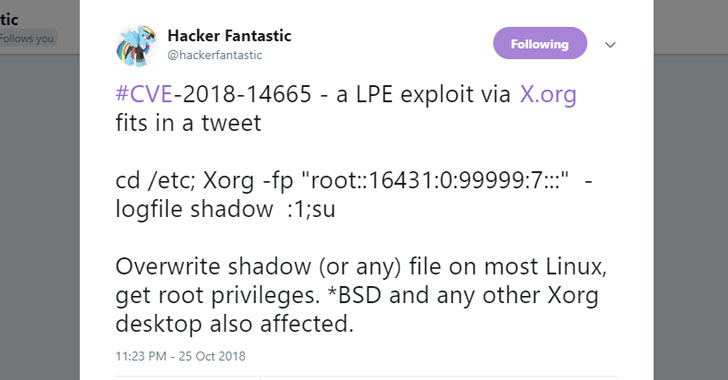

La falla, rastreada como CVE-2018-14665 , se introdujo en el paquete X.Org server 1.19.0 que no se detectó durante casi dos años y podría haber sido explotada por un atacante local en la terminal o por SSH para elevar sus privilegios en una objetivo del sistema.

Los dos parámetros vulnerables en cuestión son:

- -modulepath : para establecer una ruta de directorio para buscar los módulos del servidor Xorg,

- -logfile : para establecer un nuevo archivo de registro para el servidor Xorg, en lugar de usar el archivo de registro predeterminado que se encuentra en /var/log/Xorg.n.log en la mayoría de las plataformas.

«Cuando el servidor X se está ejecutando con privilegios elevados (es decir, cuando Xorg se instala con el bit setuid establecido e iniciado por un usuario no root)». dice el aviso de Xorg . «El argumento -modulepath se puede usar para especificar una ruta insegura a los módulos que se van a cargar en el servidor X, lo que permite ejecutar código no privilegiado en el proceso privilegiado».

«Una verificación de permisos incorrecta para las opciones de -modulepath y -logfile al iniciar el servidor Xorg X permite a los usuarios sin privilegios la posibilidad de iniciar sesión en el sistema a través de la consola física para escalar sus privilegios y ejecutar código arbitrario bajo privilegios de raíz». El aviso de Red Hat dice.

El investigador de seguridad Matthew Hickey compartió un código de vulnerabilidad de prueba de concepto más temprano hoy en Twitter y dijo que «un atacante puede, literalmente, hacerse cargo de los sistemas afectados con 3 comandos o menos».

La fundación X.Org ahora ha lanzado la versión 1.20.3 del servidor X.Org con parches de seguridad para solucionar el problema.

Distribuciones populares como OpenBSD , Debian , Ubuntu , CentOS, Red Hat y Fedora han publicado sus avisos para confirmar el problema y trabajar en las actualizaciones de parches.

Fuente: Thehackernews.com