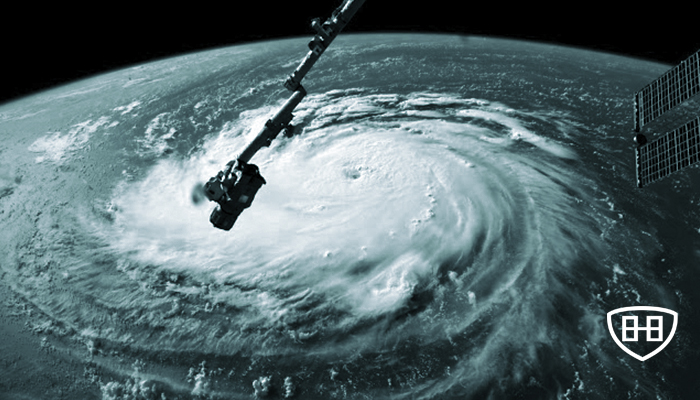

Según Proofpoint, los actores de amenazas aprovecharon el daño causado por el huracán Michael para dirigir ataques a usuarios confiados y obtener las credenciales de correo electrónico de las víctimas en múltiples servicios, incluidos Google, Outlook, AOL, Yahoo y Office 365.

Si bien las estafas de desastres no son infrecuentes, la mayoría intenta solicitar donaciones para organizaciones benéficas fraudulentas o robar números de tarjetas de crédito. Esta nueva campaña, sin embargo, apuntó específicamente a las credenciales de correo electrónico. El vector de ataque carecía de sofisticación y éxito, Proofpoint reportó solo 500 clics totales para las tres URL observadas, pero destaca por el uso del almacenamiento de Azure Blob para alojar páginas de phishing.

Los atacantes explotan la marca del gobierno y el almacenamiento de blobs

Mientras que los investigadores de Proofpoint describieron los reclamos de phishing como «bastante genéricos, confiando en los enlaces integrados y la ingeniería social para atraer a los destinatarios a hacer clic», los estafadores aprovecharon la marca de las agencias gubernamentales, como el Gabinete de Transporte de Kentucky y el Departamento de Transporte de Virginia, para aumentar el clics. tarifas

Si tiene éxito, los ataques abrieron un enlace bit.ly, un acortador de enlace secundario y el enlace a la página de inicio de phishing, y finalmente pidieron a los usuarios sus credenciales de correo electrónico. En este caso, los actores de amenazas esperaban que una fórmula simple produjera el éxito: el deseo de un usuario de ayudar, además de estar familiarizado con las solicitudes de registro por correo electrónico, hace que las víctimas tengan menos probabilidades de sospechar un esquema de phishing.

El aspecto más notable de este ataque, sin embargo, fue el uso del almacenamiento de Azure Blob. Al alojar páginas de phishing solo para HTTPS en dominios de windows.net, los atacantes obtuvieron la legitimidad de los supuestos servicios de Microsoft. Mientras tanto, el uso de la nube de Azure mantuvo los costos bajos y facilitó la creación de nuevos enlaces de phishing.

Esquiva el siguiente esquema de phishing con detección inteligente y pensamiento crítico

A pesar del aumento de la conciencia de phishing, el 30 por ciento de los correos electrónicos maliciosos aún están abiertos. Además, el 70 por ciento de las credenciales robadas se recopilan durante la primera hora de los ataques de phishing. Como resultado, si bien las advertencias posteriores al ataque pueden ayudar a mitigar futuras amenazas, las empresas necesitan soluciones de detección basadas en el conocimiento para ayudar a detectar phishers antes de enganchar a usuarios confiados.

Los profesionales de seguridad también recomiendan implementar la capacitación de los empleados para aumentar la eficacia de las defensas de phishing de última línea. Cuando se trata de ataques basados en desastres, el pensamiento crítico es clave: ¿La fuente de estos correos electrónicos es familiar o desconocida? ¿Están pidiendo donaciones o credenciales? Los atacantes se aprovechan de las respuestas emocionales a las catástrofes, por lo que adoptar un enfoque crítico puede ayudar a las organizaciones a ver a través de estafas y evitar esquemas de almacenamiento de blob.

Fuente: Securityintelligence.com