Los investigadores de seguridad cibernética han revelado una falla lógica sin parches en Microsoft Office 2016 y versiones anteriores que podrían permitir que un atacante incrustara código malicioso dentro de un archivo de documento, engañando a los usuarios para que ejecuten malware en sus computadoras.

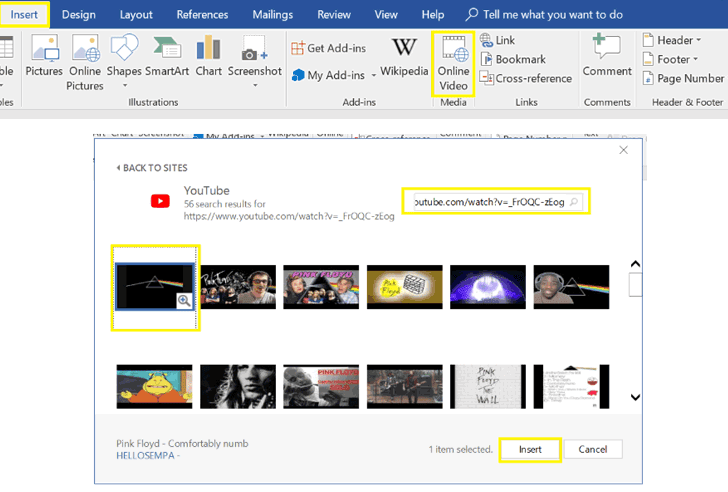

Descubierto por investigadores en Cymulate, el error abusa de la opción ‘ Video en línea ‘ en documentos de Word, una característica que permite a los usuarios incrustar un video en línea con un enlace a YouTube, como se muestra.

Cuando un usuario agrega un enlace de video en línea a un documento de MS Word, la función Video en línea genera automáticamente una secuencia de comandos HTML incrustada, que se ejecuta cuando el visor hace clic en la miniatura del documento.

Los investigadores decidieron hacer públicos sus hallazgos tres meses después de que Microsoft se negó a reconocer el problema reportado como una vulnerabilidad de seguridad.

¿Cómo funciona el nuevo MS Word Attack?

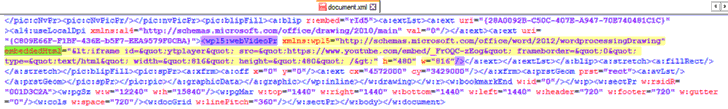

Dado que los archivos de Word Doc (.docx) son en realidad paquetes zip de sus archivos de medios y configuración, se pueden abrir y editar fácilmente.

Según los investigadores, el archivo de configuración llamado ‘document.xml’, que es un archivo XML predeterminado utilizado por Word y que contiene el código de video incorporado generado, se puede editar para reemplazar el código iFrame actual del video con cualquier código HTML o javascript que se ejecutaría en el fondo.

En pocas palabras, un atacante puede explotar el error al reemplazar el video real de YouTube con uno malicioso que podría ser ejecutado por el Administrador de descargas de Internet Explorer.

«Dentro del archivo .xml, busque el parámetro embeddedHtml (en WebVideoPr) que contiene el código de iframe de Youtube», dijeron los investigadores.

«Guarde los cambios en el archivo document.xml, actualice el paquete docx con el XML modificado y abra el documento. No se presenta ninguna advertencia de seguridad al abrir este documento con Microsoft Word»

Demostración de video: Error de video en línea de MS Word

Para probar el alcance de la vulnerabilidad, los investigadores de Cymulate crearon un ataque de prueba de concepto , demostrando cómo un documento creado con fines malintencionados con un video incrustado, que si se hace clic en él, le pedirá al usuario que ejecute un archivo ejecutable incrustado (como un blob de una base64) –Sin descargar nada de Internet ni mostrar ninguna advertencia de seguridad cuando la víctima hace clic en la miniatura del video.

El hackeo requiere que un atacante convenza a las víctimas para que abran un documento y luego hagan clic en un enlace de video incorporado.

Los investigadores de Cymulate informaron de manera responsable este error, que afecta a todos los usuarios con MS Office 2016 y versiones anteriores de la suite de productividad, hace tres meses a Microsoft, pero la compañía se negó a reconocerlo como una vulnerabilidad de seguridad.

Al parecer, Microsoft no tiene planes para solucionar el problema y dice que su software está «interpretando correctamente el HTML como está diseñado».

Mientras tanto, los investigadores recomendaron a los administradores empresariales bloquear los documentos de Word que contienen la etiqueta de video incrustada: «embeddedHtml» en el archivo Document.xml, y se recomienda a los usuarios finales que no abran archivos adjuntos de correo electrónico no invitados de fuentes desconocidas o sospechosas.

Fuente: Thehackernews.com