DarkHydruns APT Group se dirige a entidades gubernamentales en el medio con documentos excel armados que ofrece una nueva variante del troyano RogueRobin y puede establecer comunicación con el servidor C2 a través del túnel DNS y la API de Google Drive.

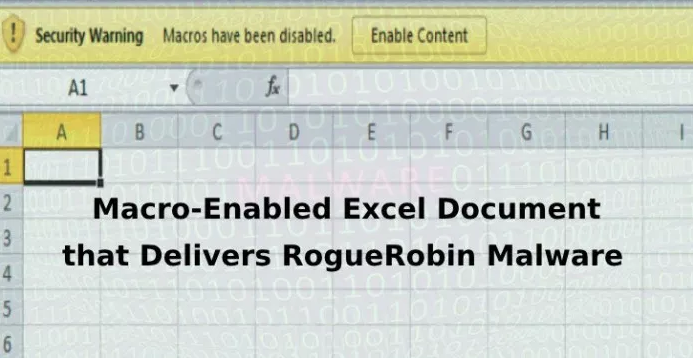

La campaña utiliza un documento Excel armado con macro habilitada (xlsm) para entregar el malware, una vez que el usuario abre el documento y luego de hacer clic en «Habilitar contenido», la macro se ejecuta de inmediato.

Una vez que se ejecuta la macro, se coloca una HTA (12-B-366.txt) en el directorio temporal, la cual coloca una secuencia de comandos pwershell en «WINDOWSTEMP.ps1» y la secuencia de comandos powershell combina varias cadenas para eliminar la puerta trasera «OfficeUpdateService».

El Centro de Inteligencia de amenazas de 360 observó por primera vez la campaña el 9 de enero y la puerta trasera se desarrolló a través de C # similar a la carga útil original de RogueRobin.

De acuerdo con la investigación de la Unidad 42 de Palo Alto Networks , RogueRobin incluye una cantidad de funciones ocultas que verifican si se ejecuta en el entorno de sandbox mediante la verificación de entornos virtualizados, poca memoria y conteos de procesadores, además de verificaciones de herramientas de análisis comunes que se ejecutan en el sistema.

Al igual que las versiones anteriores de RogueRobin, utiliza túneles DNS para comunicarse con el servidor C2 y recupera el comando del servidor. El servidor C2 responde a los tipos de consulta de Trojan con un identificador único.

La nueva variante de RogueRobin utiliza un canal alternativo de comando y control que utiliza la API de Google Drive para comunicarse con el servidor C2.

“RogueRobin carga un archivo en la cuenta de Google Drive y verifica continuamente la hora de modificación del archivo para ver si el actor le ha hecho algún cambio. El actor primero modificará el archivo para incluir un identificador único que el troyano utilizará para futuras comunicaciones «.

El grupo DarkHydrus continúa operando en el Medio Oriente y abusa de las técnicas de prueba de penetración de código abierto para entregar la carga útil.

Fuente: gbhackers.com