Un equipo en un inicio de seguridad cibernética de robots ha lanzado una herramienta gratuita de código abierto para profesionales de seguridad de la información para ayudarles a «huella» y detectar robots desprotegidos, no solo conectados a Internet, sino también a los entornos industriales en los que operan.

Apodado » Aztarna » , el marco ha sido desarrollado por Alias Robotics , una empresa española de ciberseguridad centrada en los robots y capaz de detectar enrutadores industriales vulnerables y robots impulsados por ROS (sistema operativo de robot), SROS (Secure ROS) y otras tecnologías de robot.

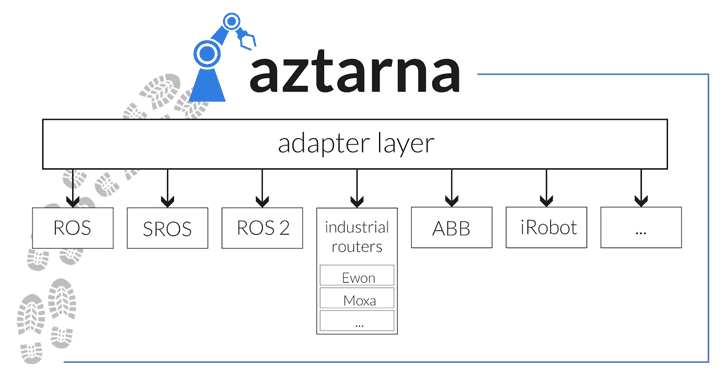

Escrito en Python 3, Aztarna es básicamente una herramienta de escaneo de puertos con una base de datos integrada de huellas dactilares para enrutadores industriales (incluidos Westermo, Moxa, Sierra Wireless y eWON), tecnologías y componentes robóticos, así como patrones que alimentan la herramienta. para probar esos dispositivos contra varias vulnerabilidades conocidas y errores de configuración de seguridad.

Los investigadores de Alias Robotics dijeron a The Hacker News que Aztarna ha sido diseñada para funcionar en diferentes modos de trabajo según diferentes escenarios de pruebas de penetración. Puede escanear una lista de direcciones IP dadas, un rango de IP de red, los resultados del motor de búsqueda Shodan e incluso todo Internet junto con otras herramientas de escaneo como ZMap o masscan.

«Motivados por la falta de herramientas dedicadas para la investigación de seguridad en el campo de la robótica, hemos desarrollado aztarna, una herramienta destinada a ayudar en la detección y exploración de robots y tecnologías de robots (incluidos los componentes de software) en una red», dijeron los investigadores. .

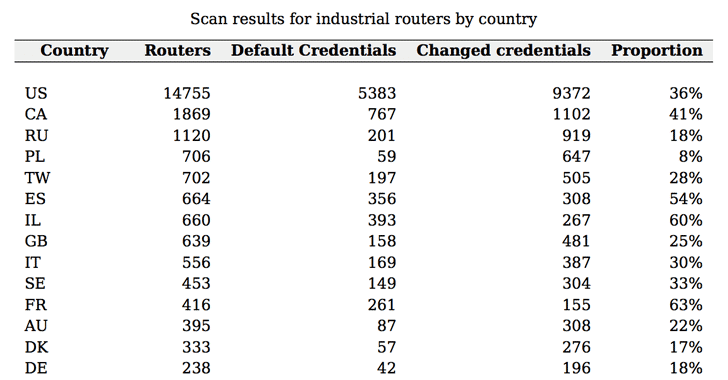

Al usar un escaneo rápido con Aztarna, los investigadores detectaron casi 106 sistemas ROS abiertos y 9,000 enrutadores industriales inseguros en todo el mundo, un posible punto de entrada para que los atacantes se dirijan a robots vulnerables conectados a la red, a los que se puede acceder de forma remota utilizando las credenciales predeterminadas o incluso sin requerir autorización .

«Algunas de las instancias de ROS encontradas correspondieron a sistemas vacíos o simulaciones, pero se identificó una proporción considerable de robots reales. Incluyendo una serie de máquinas orientadas a la investigación, pero también una serie de robots en entornos industriales», dijeron los investigadores.

La mayoría de los enrutadores vulnerables identificados (alrededor de 1.586) se encontraron en países europeos, con Francia y España liderando el ranking de enrutadores mal configurados.

La mayor cantidad de enrutadores industriales se detectó en los países de América del Norte con una configuración de seguridad deficiente en el 36 por ciento de los enrutadores conectados ubicados en los Estados Unidos y el 41 por ciento en Canadá.

Según los investigadores, el marco de código abierto puede extenderse fácilmente para recibir más huellas digitales y patrones con futuras versiones y para admitir nuevos componentes de software o hardware de robot, lo que permite a los investigadores determinar la versión de firmware específica en robots y descubrir «bibliotecas de terceros» utilizado y sus versiones, por ejemplo, versión de robot de software intermedio, infraestructura de comunicación, etc. »

Alias Robotics notificó a los propietarios de los robots sobre los robots vulnerables, pero argumentó que el lanzamiento de Aztarna es «una consecuencia natural de la falta general de preocupación entre los fabricantes de robots hacia la seguridad y la ciberseguridad».

«No es solo que son muy lentos para corregir sus fallas cuando les avisamos. A muchos simplemente no les importa y dicen: sabemos que nuestros robots tienen un conjunto de vulnerabilidades informadas, pero dejamos la seguridad en manos del usuario final», dijeron los investigadores. escribió.

Los investigadores de Alias Robotics también lanzaron un artículo de investigación que detalla Aztarna, cómo puede reproducirse y cómo permitir futuras extensiones. Puede dirigirse al papel para obtener más información sobre la herramienta de huella de código abierto para robots.

Fuente: thehackernews.com