La policía apaga xDedic – Un mercado en línea para los delincuentes cibernéticos

En una operación internacional que involucra a las autoridades policiales de EE. UU. Y varios países europeos, los federales cerraron […]

En una operación internacional que involucra a las autoridades policiales de EE. UU. Y varios países europeos, los federales cerraron […]

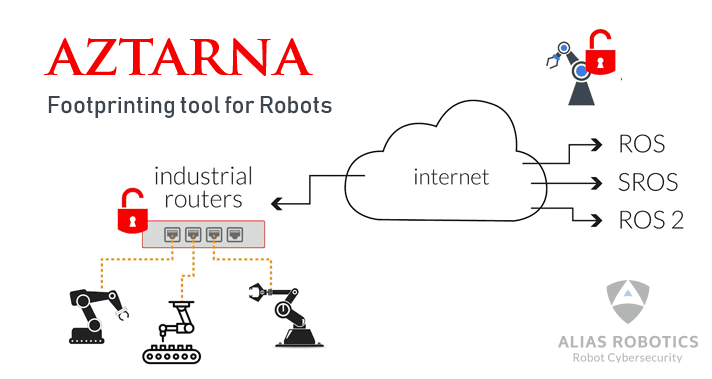

Un equipo en un inicio de seguridad cibernética de robots ha lanzado una herramienta gratuita de código abierto para profesionales […]

Durante 2018 no ha habido un ciberataque mediático que haya acaparado portadas de medios de comunicación como sucedió el año […]

El objetivo de esta conmemoración es generar conciencia entre quienes tienen en sus manos el manejo de la información personal […]

El nombre de la próxima actualización de la característica de Windows 10 conocida como build 1903 o 19H1 puede llamarse […]

Una mujer radicó una denuncia en la Comisaria este martes en la que advirtió que desde un número de Capital […]

El gigante de Internet ha anunciado una importante actualización para Google DNS, el servicio público de servidores de nombres de dominio […]

¡Tenga cuidado! Si ha descargado el gestor de paquetes PHP PEAR de su sitio web oficial en los últimos 6 meses, […]

El Departamento de Seguridad Nacional (DHS) de EE. UU. Ha emitido hoy una «directiva de emergencia» para todas las agencias […]

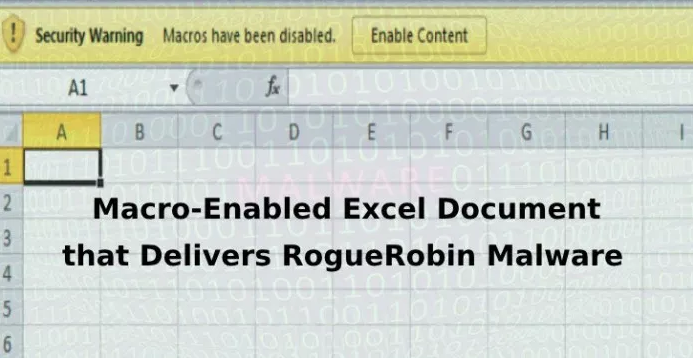

DarkHydruns APT Group se dirige a entidades gubernamentales en el medio con documentos excel armados que ofrece una nueva variante […]

La peor alianza de Ransomware y la familia CryptoMiner en una racha, a principios de enero de 2019 . Malware Spam o MalSpam […]

Un nuevo informe publicado por Denis Selianin, investigador de la firma de seguridad, Embedi, da detalles específicos sobre una nueva vulnerabilidad […]