Expertos informaron error de seguridad en el software de gestión de datos DB2 de IBM.

Los investigadores de ciberseguridad revelaron hoy detalles de una vulnerabilidad de la memoria en la familia de productos de administración […]

Los investigadores de ciberseguridad revelaron hoy detalles de una vulnerabilidad de la memoria en la familia de productos de administración […]

«Hola, un cordial saludo desde soporte técnico de WhatsApp». La firma de ciberseguridad Panda Security ha alertado, a través de un comunicado publicado […]

Los investigadores de ciberseguridad han sacado los detalles de una botnet sofisticada y multifuncional peer-to-peer (P2P) escrita en Golang que […]

Los ataques phishing a través del correo electrónico es el método más de moda actualmente entre los ciberdelincuentes. Google y […]

Jenkins, un popular software de servidor de automatización de código abierto, publicó un aviso el lunes sobre una vulnerabilidad crítica en el […]

Los hackers éticos y los investigadores de ciberseguridad de Positive Technologies realizan pruebas de penetración contra organizaciones en una amplia […]

Cada día los ataques de malware y ransomware son más sofisticados. En este caso hablamos del ransomware WastedLocker que está […]

Emotet, un notorio malware basado en correo electrónico detrás de varias campañas de spam impulsadas por botnets y ataques de […]

En estos últimos meses de la pandemia, donde gran parte de nuestras actividades laborales y personales se han trasladado al […]

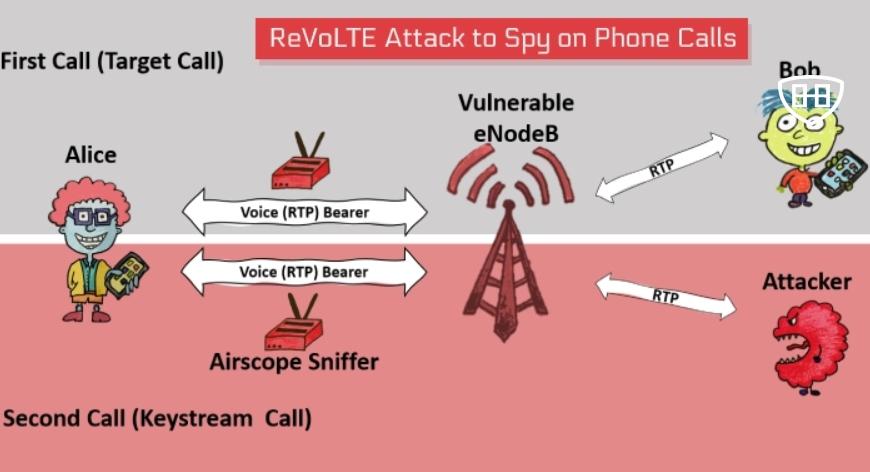

Un equipo de investigadores académicos, que anteriormente aparecieron en los titulares a principios de este año por descubrir graves problemas de […]

El FBI y la NSA han publicado hoy una alerta de seguridad conjunta que contiene detalles sobre una nueva cepa […]

¡Atención! Si usa el asistente de voz de Amazon, Alexa, en sus parlantes inteligentes, simplemente abrir un enlace web de apariencia […]