Los hackers éticos y los investigadores de ciberseguridad de Positive Technologies realizan pruebas de penetración contra organizaciones en una amplia variedad de sectores, pero encuentran vulnerabilidades de seguridad comunes en todas las industrias. Los hallazgos se han detallado en un nuevo informe, Prueba de penetración de los sistemas de información corporativos.

El informe, basado en datos anonimizados de organizaciones reales cuyas redes han sido probadas, dice que para el 71% de las empresas, hay al menos una debilidad obvia que podría proporcionar a los forasteros malintencionados la entrada a la red.

Uno de los problemas de seguridad más comunes son las contraseñas débiles , que permiten a los piratas informáticos obtener acceso a las cuentas mediante ataques de fuerza bruta. Descifrar la contraseña de una cuenta no debería ser suficiente para obtener acceso completo a una red interna, pero en muchos casos, solo se necesita esto y la capacidad de explotar vulnerabilidades conocidas para obtener más acceso a los sistemas.

«El problema radica en los bajos niveles de protección incluso para las grandes organizaciones. Los vectores de ataque se basan principalmente en la explotación de fallas de seguridad conocidas. Esto significa que las empresas no siguen las reglas básicas de seguridad de la información», dijo Ekaterina Kilyusheva, jefa de análisis de seguridad de la información en Positive Technologies. , dijo a ZDNet.

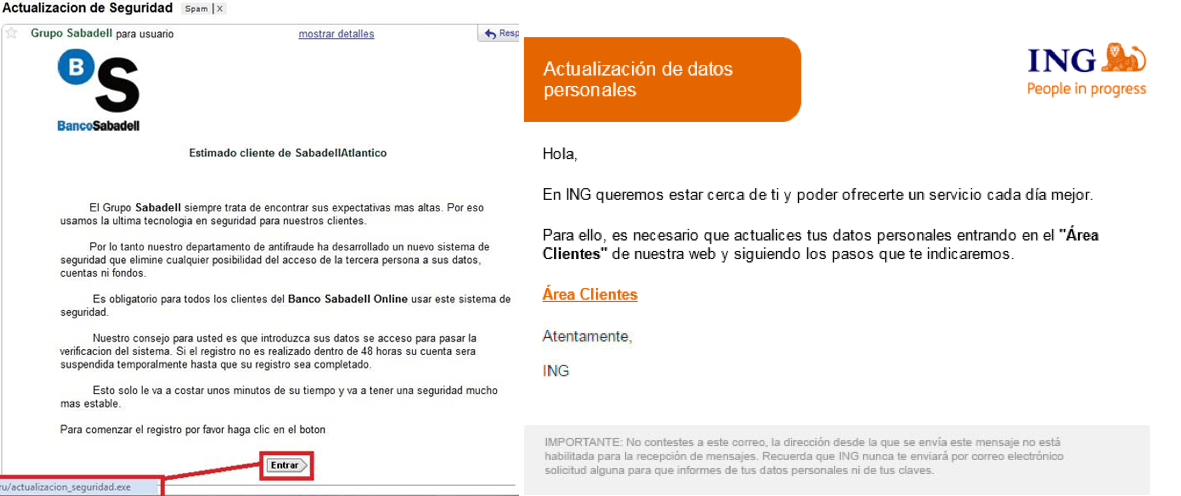

Además de las contraseñas débiles, más de dos tercios de las organizaciones están utilizando versiones vulnerables de software que no han recibido las actualizaciones de seguridad necesarias , lo que las deja expuestas a la explotación.

«Un atacante puede acceder rápidamente a una red interna si una aplicación web contiene una vulnerabilidad conocida para la que existe un exploit público», explica Kilyusheva.

Por ejemplo, en un caso, los piratas informáticos éticos estaban a punto de utilizar un ataque de fuerza bruta para acceder a una aplicación de escritorio remoto, algo que se ha vuelto más utilizado debido al aumento del trabajo desde casa en 2020 .

El usuario no tenía acceso a muchas aplicaciones, pero al abrir una aplicación de mapeo, los evaluadores de seguridad pudieron obtener acceso a los procesos y líneas de comando del Explorador de Windows, lo que les permitió ejecutar comandos en el sistema operativo y obtener más acceso.

En un tercio de los ejercicios de penetración, los investigadores pudieron acceder a las partes internas de la red corporativa combinando la fuerza bruta y las vulnerabilidades del software. En este caso, los ataques podrían protegerse asegurando el uso de contraseñas seguras y las aplicaciones que se estén utilizando tengan aplicados parches de seguridad, para que no puedan ser explotados en ataques.

En estos ejemplos, los piratas informáticos éticos estaban accediendo a las redes como parte de las pruebas de seguridad, pero los ciberdelincuentes buscan explotar estas vulnerabilidades y podrían usarlas para obtener acceso a grandes extensiones de redes corporativas.

El tiempo promedio que les tomó a los piratas informáticos éticos llegar a la red interna fue de cuatro días, pero en un caso fue posible en solo treinta minutos.

«Un atacante puede desarrollar un ataque en sistemas comerciales críticos, por ejemplo, sistemas financieros, obtener acceso a las computadoras de los altos directivos o realizar un ataque a los clientes o socios de una empresa. Además, los piratas informáticos pueden vender el acceso obtenido en la red oscura a otros delincuentes para realizar ataques, por ejemplo, ransomware «, dijo Kilyusheva.

Sin embargo, al seguir algunos procedimientos de seguridad comunes, como no usar contraseñas débiles, aplicar autenticación multifactor y asegurarse de que la red esté parcheada con actualizaciones de software, es posible que las organizaciones se protejan contra muchas formas de intentos de ciberataques.