¡Atención! Si usa el asistente de voz de Amazon, Alexa, en sus parlantes inteligentes, simplemente abrir un enlace web de apariencia inocente podría permitir a los atacantes instalar habilidades de piratería en él y espiar sus actividades de forma remota.

Los investigadores de ciberseguridad de Check Point, Dikla Barda, Roman Zaikin y Yaara Shriki, revelaron hoy graves vulnerabilidades de seguridad en el asistente virtual Alexa de Amazon que podrían hacerlo vulnerable a una serie de ataques maliciosos.

Según un nuevo informe publicado por Check Point Research y compartido con The Hacker News, los «exploits podrían haber permitido a un atacante eliminar / instalar habilidades en la cuenta de Alexa de la víctima objetivo, acceder a su historial de voz y adquirir información personal a través de la interacción de habilidades cuando el el usuario invoca la habilidad instalada «.

«Los altavoces inteligentes y los asistentes virtuales son tan comunes que es fácil pasar por alto la cantidad de datos personales que tienen y su función en el control de otros dispositivos inteligentes en nuestros hogares», dijo Oded Vanunu, jefe de investigación de vulnerabilidades de productos.

«Pero los piratas informáticos los ven como puntos de entrada a la vida de las personas, que les brindan la oportunidad de acceder a los datos.

Amazon corrigió las vulnerabilidades después de que los investigadores revelaran sus hallazgos a la compañía en junio de 2020.

Un defecto XSS en uno de los subdominios de Amazon

Check Point dijo que las fallas se debían a una política CORS mal configurada en la aplicación móvil Alexa de Amazon, lo que potencialmente permite a los adversarios con capacidades de inyección de código en un subdominio de Amazon realizar un ataque entre dominios en otro subdominio de Amazon.

Dicho de otra manera, la explotación exitosa habría requerido solo un clic en un enlace de Amazon que ha sido especialmente diseñado por el atacante para dirigir a los usuarios a un subdominio de Amazon que es vulnerable a los ataques XSS.

Además, los investigadores encontraron que una solicitud para recuperar una lista de todas las habilidades instaladas en el dispositivo Alexa también devuelve un token CSRF en la respuesta.

El propósito principal de un toke n CSRF es evitar ataques de falsificación de solicitudes entre sitios en los que un enlace o programa malicioso hace que el navegador web de un usuario autenticado realice una acción no deseada en un sitio web legítimo.

Esto sucede porque el sitio no puede diferenciar entre solicitudes legítimas y solicitudes falsificadas.

Pero con el token en posesión, un mal actor puede crear solicitudes válidas al servidor backend y realizar acciones en nombre de la víctima, como instalar y habilitar una nueva habilidad para la víctima de forma remota.

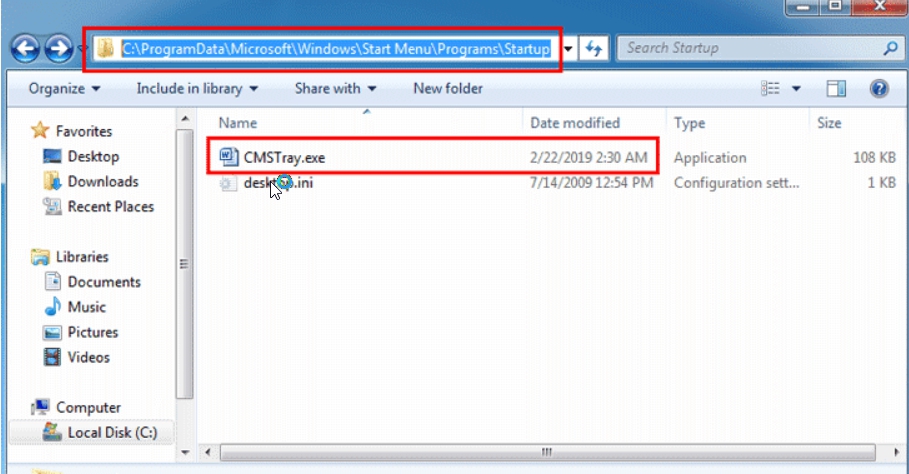

En resumen, el ataque funciona al pedirle al usuario que haga clic en un enlace malicioso que navega a un subdominio de Amazon («track.amazon.com») con una falla XSS que puede explotarse para lograr la inyección de código.

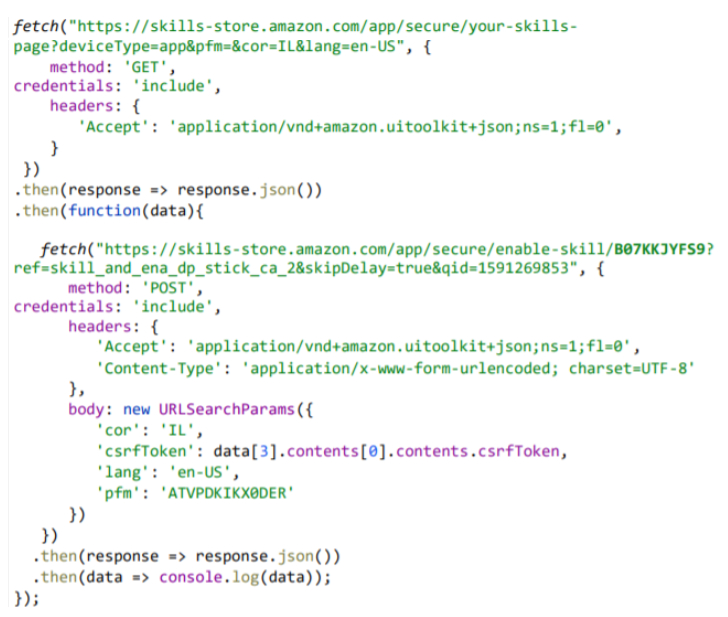

Luego, el atacante lo usa para activar una solicitud al subdominio «skillsstore.amazon.com» con las credenciales de la víctima para obtener una lista de todas las habilidades instaladas en la cuenta de Alexa y el token CSRF.

En la etapa final, el exploit captura el token CSRF de la respuesta y lo usa para instalar una habilidad con una ID de habilidad específica en la cuenta de Alexa del objetivo, eliminar sigilosamente una habilidad instalada, obtener el historial de comandos de voz de la víctima e incluso acceder al personal. información almacenada en el perfil del usuario.

La necesidad de seguridad de IoT

Con el tamaño del mercado global de altavoces inteligentes proyectado para alcanzar los $ 15.6 mil millones para 2025, la investigación es otra razón por la cual la seguridad es crucial en el espacio de IoT.

A medida que los asistentes virtuales se vuelven más omnipresentes, se convierten cada vez más en objetivos lucrativos para los atacantes que buscan robar información confidencial e interrumpir los sistemas domésticos inteligentes.

«Los dispositivos de IoT son inherentemente vulnerables y aún carecen de la seguridad adecuada, lo que los convierte en objetivos atractivos para los actores de amenazas», concluyeron los investigadores.

«Los ciberdelincuentes buscan continuamente nuevas formas de violar los dispositivos o utilizarlos para infectar otros sistemas críticos. Tanto el puente como los dispositivos sirven como puntos de entrada. Deben mantenerse seguros en todo momento para evitar que los piratas informáticos se infiltran en nuestros hogares inteligentes».