Utilizan AWS para una campaña de Phishing

Un grupo de investigadores de seguridad de Proofpoint ha encontrado una campaña de ataques Phishing que utiliza esta plataforma de Amazon. Es […]

Un grupo de investigadores de seguridad de Proofpoint ha encontrado una campaña de ataques Phishing que utiliza esta plataforma de Amazon. Es […]

Apple acaba de actualizar las reglas de su programa de recompensas de errores al anunciar algunos cambios importantes durante una […]

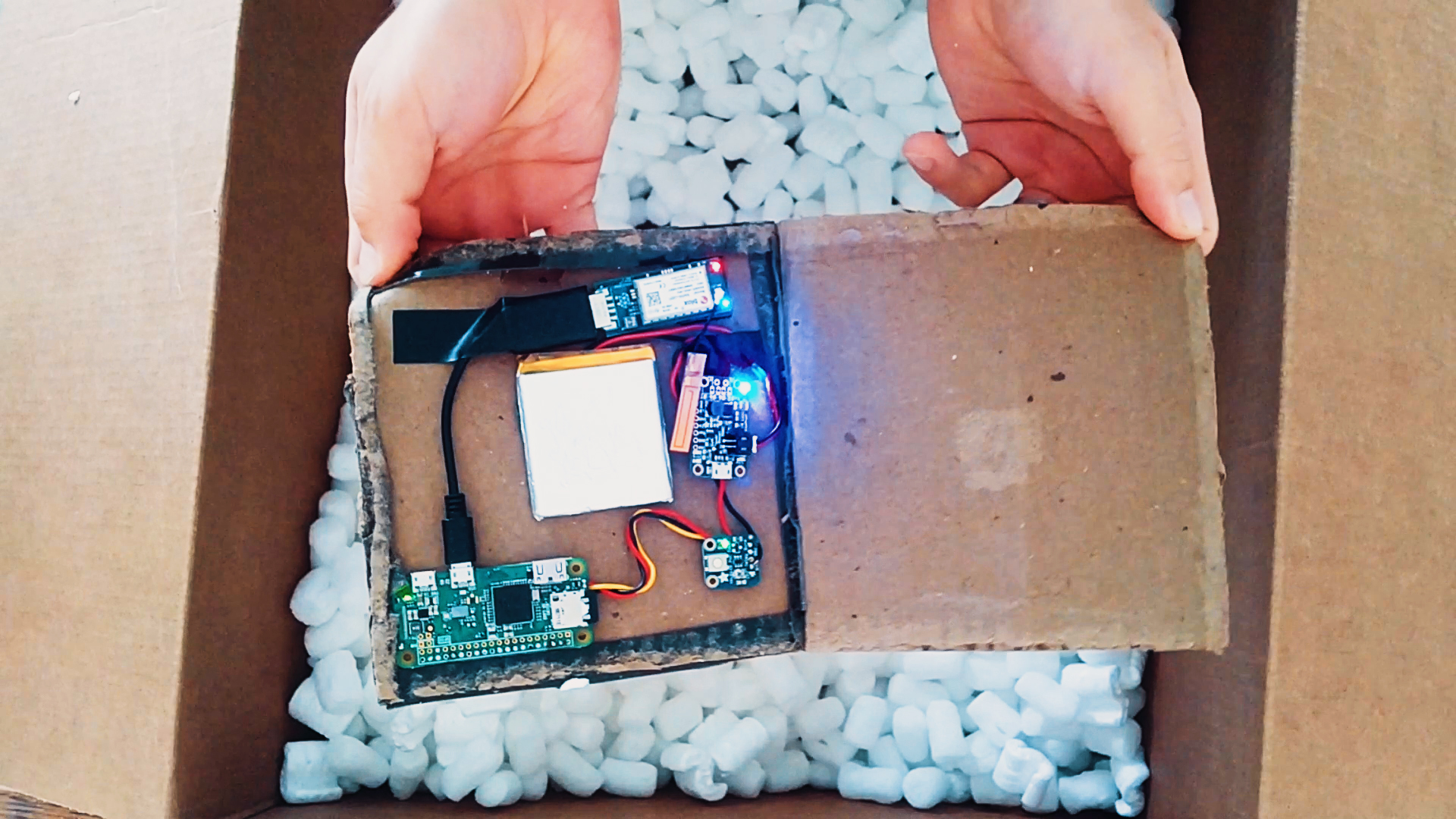

El investigador de Charles Henderson, socio gerente global de IBM X-Force Red, documentó el método teórico conocido como WarShipping, una nueva técnica que […]

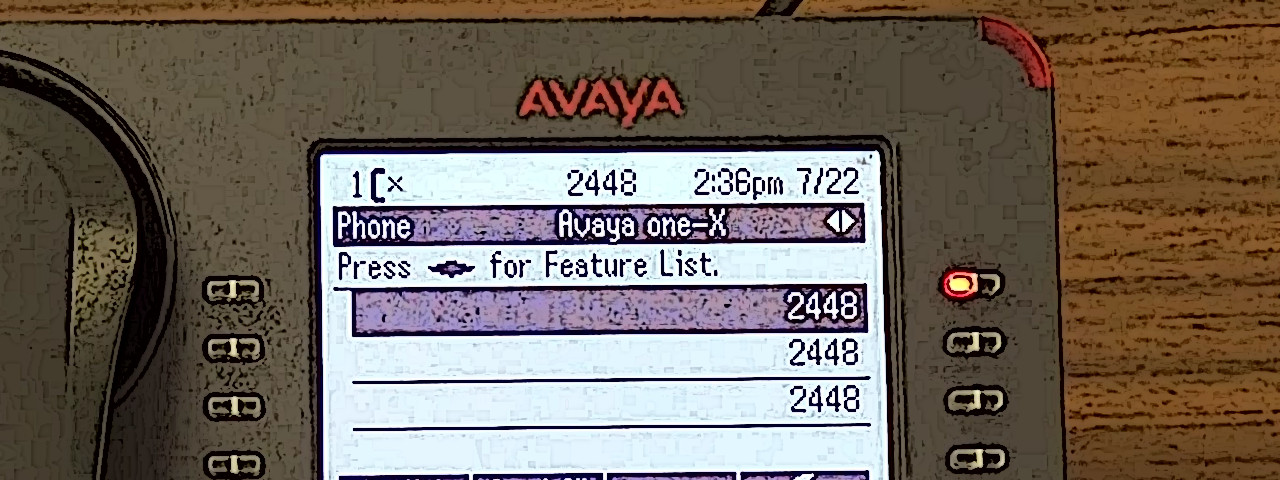

El error se informó en 2009 en un software de código abierto implementado en el firmware de Avaya, pero pasó […]

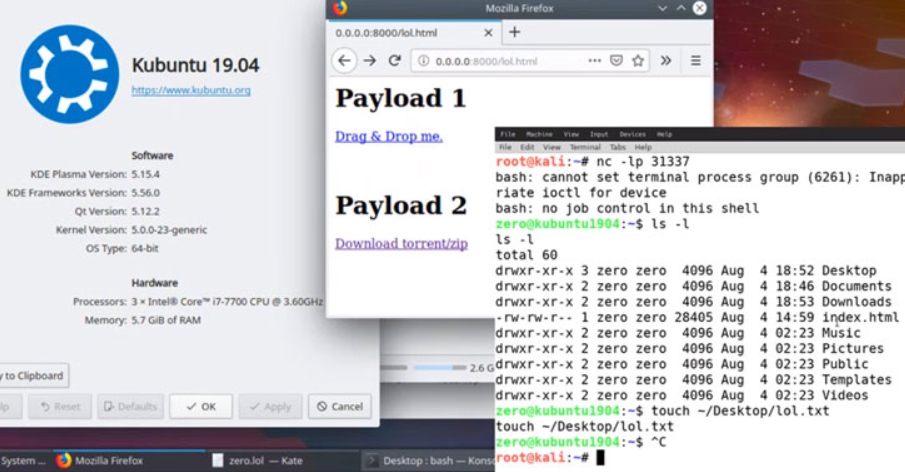

BleepingComputer ha sido contactado por el investigador de seguridad Dominik Penner sobre una nueva vulnerabilidad que reveló para el entorno de escritorio Linux KDE. […]

Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 […]

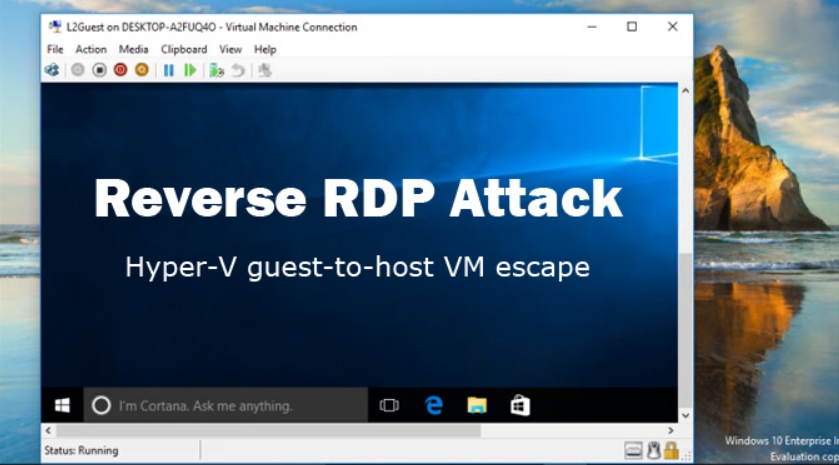

Una vulnerabilidad en el Protocolo de escritorio remoto (RDP) de Microsoft también se puede usar para escapar de las máquinas […]

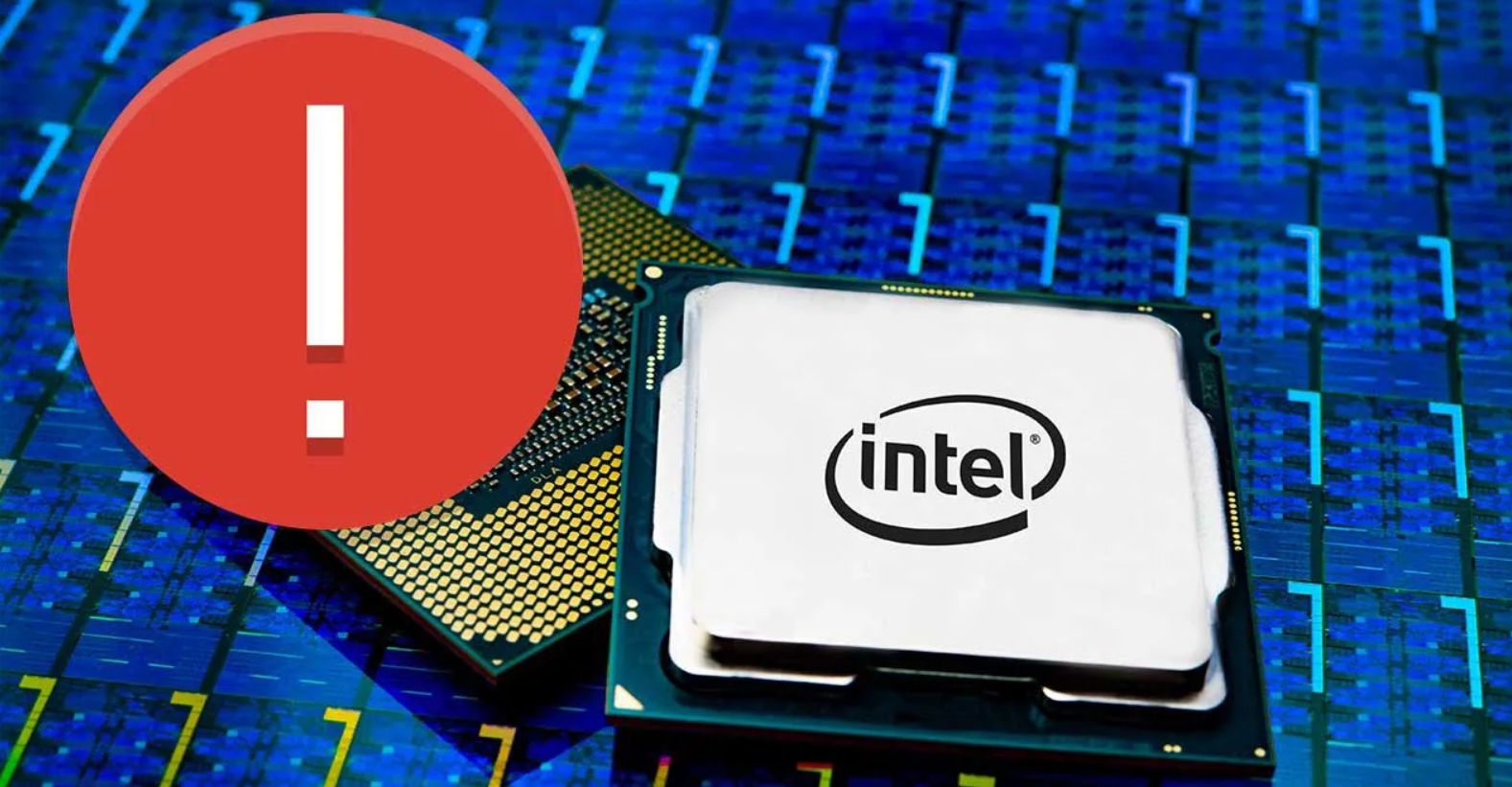

La compañía Bitdefender ha descubierto un nuevo fallo de seguridad en los procesadores Intel fabricados con posterioridad a 2012 y que supondría una […]

Un investigador de ciberseguridad ha revelado una vulnerabilidad de día cero sin parches en el marco de software de KDE […]

Se ha descubierto una serie de vulnerabilidades críticas en los conjuntos de chips de Qualcomm que podrían permitir a los […]

Identificada como CVE-2019-1125, la vulnerabilidad podría permitir a los atacantes locales no privilegiados acceder a información confidencial almacenada en la […]

Cuando estamos de vacaciones, el WiFi gratis es algo muy deseado; sobre todo si tenemos una tarifa de datos limitada. Por ello, solemos […]