El investigador de Charles Henderson, socio gerente global de IBM X-Force Red, documentó el método teórico conocido como WarShipping, una nueva técnica que podría ser utilizada por los ciberatacantes para infiltrarse en redes corporativas.

La técnica se basa en el conocido wardialing, en el que se llama a números teléfonicos en masa para encontrar redes conectadas por módem, y wardriving, el nombre dado a la técnica para detectar redes.

En Black Hat USA en Las Vegas, los investigadores de IBM dijeron que WarShipping es posible gracias a la proliferación de entregas de e-commerce, un hecho cotidiano actual que ha reemplazado lentamente las visitas a las tiendas y negocios tradicionales. Con millones de paquetes enviados cada día solo en los EE.UU., IBM dice que los ciberatacantes pueden aprovechar esta práctica aparentemente inocente como un vector de ataque.

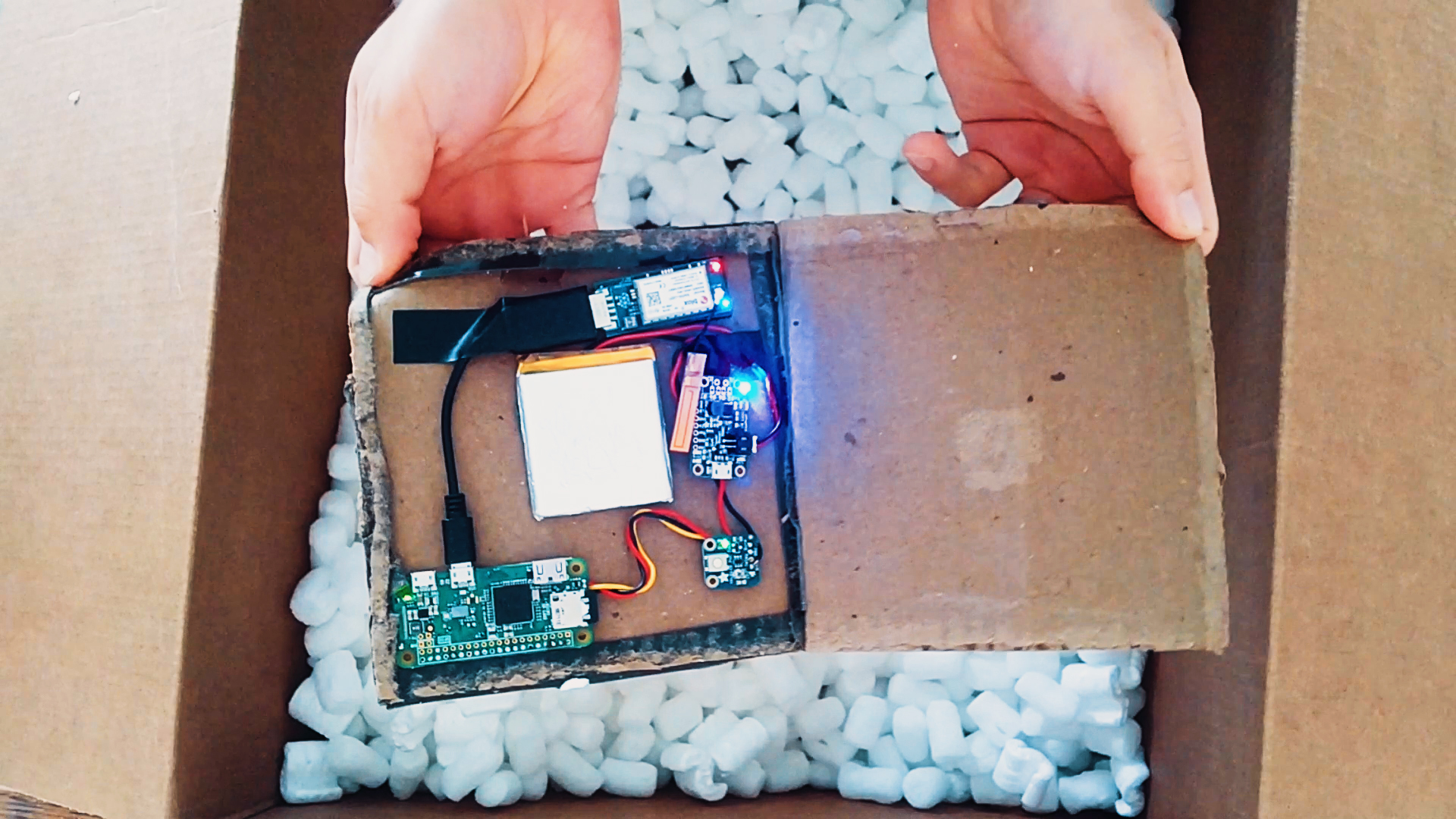

Esta nueva técnica es el resultado de la investigación sobre posibles métodos de infiltración a través de entregas de paquetes a la sala de correo de la oficina, una «novedosa» puerta de entrada a una organización. Para llevar adelante el ataque, se ocultaría un pequeño dispositivo en un paquete y se enviaría. El dispositivo en cuestión fue hecho desde una Single Board Computer (SBC) y fue diseñado para ser compatible con 3G y controlado de forma remota. La energía del dispositivo proviene de una batería de teléfono.

«Los SBC tienen algunas limitaciones inherentes, como la gran cantidad de energía que consumen para operar. Aplicando algunos trucos, pudimos convertir estos dispositivos en dispositivos de baja potencia cuando estaban activos y apagarlos completamente cuando estaban inactivos. Al usar un módem IoT, también pudimos mantener estos dispositivos conectados mientras estaban en tránsito y comunicarnos con ellos todos los días».

Después de construir los dispositivos por menos de U$S100, IBM configuró un servidor de comando y control (C2) y programó la electrónica de la SBC para realizar exploraciones inalámbricas periódicas mientras está en tránsito. También se enviaron coordenadas GPS para informar al equipo cuando el dispositivo había llegado a su destino.

Luego, los investigadores pudieron ejecutar herramientas para intentar de manera pasiva y activa hackear el sistema inalámbrico del objetivo. «El objetivo de estos ataques es obtener datos que puedan ser descifrados por sistemas más potentes en el laboratorio, como un hash. Estos hashes representan una cantidad muy pequeña de datos que podemos obtener a través de la conexión 3G de WarShipping a medida que avanza el ataque».

IBM X-Force Red pudo infiltrarse en redes corporativas sin ser detectado a través de esta técnica. Los investigadores dicen que el objetivo de la prueba era «educar a nuestros clientes sobre los puntos ciegos de seguridad y las formas modernas en que los adversarios pueden interrumpir sus operaciones comerciales o robar datos confidenciales».

Fuente: ZDNet