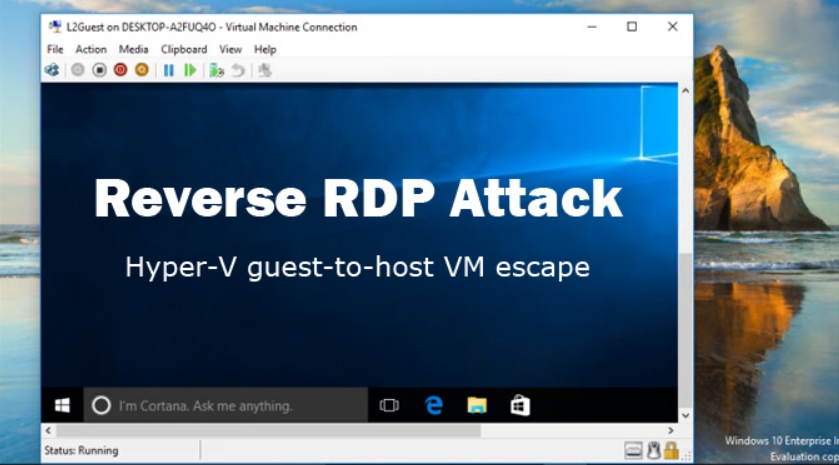

Una vulnerabilidad en el Protocolo de escritorio remoto (RDP) de Microsoft también se puede usar para escapar de las máquinas virtuales que se ejecutan en Hyper-V, la tecnología de virtualización en Azure y Windows 10.

El error es un recorrido de ruta que conduce a la ejecución remota y se informó a Microsoft hace casi un año que afectaba solo a RDP y permaneció sin parchear hasta hace poco, cuando se descubrió que afectaba el producto Hyper-V de Microsoft.

Inicialmente, Microsoft validó el hallazgo, pero desestimó una solución que motivaba que «no cumpliera con nuestra barra de servicio».

Eyal Itkin de Check Point publicó en febrero los detalles técnicos sobre la falla como parte de una investigación más amplia que cubrió múltiples vulnerabilidades RDP. Se centró en lograr un ataque RDP inverso, donde el servidor de una conexión remota obtiene el control sobre el cliente.

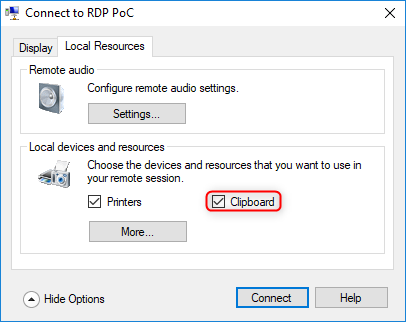

Esto fue posible porque dos máquinas conectadas a través de RDP comparten el portapapeles, lo que significa que todo lo que se copia en el servidor remoto se puede pegar en el cliente local.

RDP en máquinas virtuales Hyper-V

Una conexión entre la virtualización y la tecnología de escritorio remoto no es evidente de inmediato, pero en el caso de Hyper-V, la primera se basa en la segunda para una mayor funcionalidad.

Sin embargo, el modo de sesión mejorada en Hyper-V permite una conexión RDP a máquinas virtuales. Esto se usa para compartir dispositivos y archivos entre los dos sistemas.

Con el modo de sesión mejorada activo, la relación entre los dos productos se hace evidente ya que la misma ventana de configuración está disponible tanto para una máquina virtual Hyper-V como para una conexión remota a través del cliente RDP de Microsoft (mstsc.exe).

También sirve para sincronizar el contenido del portapapeles y está activado de forma predeterminada. Itkin aplicó al contexto de Hyper-V el mismo script de prueba de concepto que demostró la falla en RDP y funcionó igual.

En este caso, sin embargo, el investigador logró un escape de máquina virtual de huésped a host. En el video de PoC a continuación, el investigador muestra cómo simplemente pegar un archivo en el host conectado a una máquina virtual maliciosa permite al atacante agregar un archivo malicioso en la carpeta de Inicio del host, asegurando así la ejecución en el próximo reinicio.

Itkin le dijo a BleepingComputer que un atacante podría usar esta vulnerabilidad para comprometer las computadoras de los usuarios privilegiados de una empresa.

Al obligar a un administrador a conectarse a una computadora o máquina virtual bajo su control, un adversario puede escalar el ataque.

«Una vez que alguien se conecta a la computadora usando RDP, el ataque comienza. Si la víctima, el cliente que se conecta, emite una operación de» pegar «mientras la conexión está abierta, incluso pegando en su computadora, son vulnerables. El atacante podría usar una vulnerabilidad en el portapapeles compartido para soltar archivos arbitrarios en ubicaciones arbitrarias en la computadora del objetivo, asumiendo efectivamente el control «. – Eyal Itkin

Presentado con los nuevos hallazgos, Microsoft cambió su postura inicial y emitió un número de identificación (CVE-2019-0887) para la vulnerabilidad y un parche con las actualizaciones de seguridad de julio.

«Si bien fue difícil para cualquier investigador de seguridad perder el esfuerzo de Microsoft para probar y mejorar la seguridad de su tecnología Hyper-V, podemos aprender una importante lección de esta investigación. Como dice el dicho: su sistema es tan fuerte como su más débil enlace. En otras palabras, al depender de otras bibliotecas de software, Hyper-V Manager hereda toda la vulnerabilidad de seguridad que se encuentra en RDP y en cualquier otra biblioteca de software que utilice «.

Si la instalación de las últimas actualizaciones solo es posible en un momento posterior, el investigador dice que deshabilitar el portapapeles compartido, que está activado de forma predeterminada, neutraliza la vulnerabilidad.

Los detalles sobre el ataque y la falla subyacente que lo permitió se presentan en la conferencia de seguridad de Black Hat USA donde Itkin y Dana Baril, ingeniero de software de seguridad de Microsoft, hablan desde la perspectiva de un atacante y un defensor.

Microsoft escribió sobre esta vulnerabilidad en un artículo titulado » Un estudio de caso en colaboración con la industria: divulgación y respuesta de vulnerabilidad RDP envenenada «.

También emitieron la siguiente declaración a BleepingComputer:

“Una actualización de seguridad fue lanzada en julio. Los clientes que apliquen la actualización o que tengan habilitadas las actualizaciones automáticas estarán protegidos. Seguimos alentando a los clientes a activar las actualizaciones automáticas para ayudar a garantizar que estén protegidos «.

Fuente: