Los estafadores abusan de los servicios web de confianza para realizar ataques de phishing

Según el informe de Cofense, los estafadores se están volviendo creativos en sus esfuerzos por asegurarse de que sus correos […]

Según el informe de Cofense, los estafadores se están volviendo creativos en sus esfuerzos por asegurarse de que sus correos […]

Según el equipo de McAfee Mobile Research, la campaña utiliza mensajes de texto para engañar a los usuarios para que […]

Yahoo acordó pagar $ 50 millones en daños a más de 200 millones de víctimas de su notoria violación de datos […]

Según Proofpoint, los actores de amenazas aprovecharon el daño causado por el huracán Michael para dirigir ataques a usuarios confiados […]

Según los investigadores de Cisco Talos, la campaña comienza con un archivo RTF muy ofuscado que, en el momento del […]

La botnet Chalubo, que incorpora malware como Xor.DDoS y Mirai, se descubrió por primera vez a principios de septiembre. Los investigadores […]

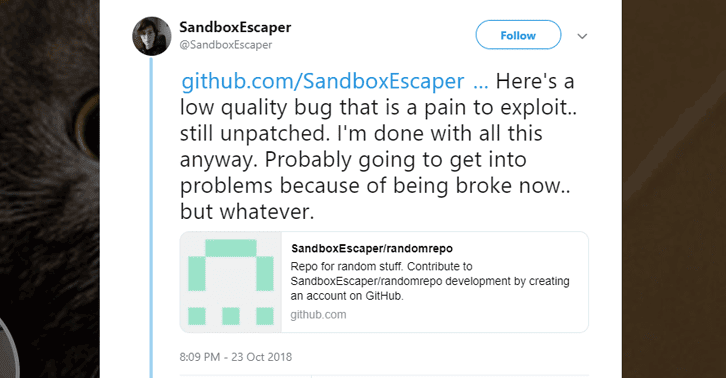

El sandboxing es un proceso que ejecuta una aplicación en un entorno seguro, aislado del resto del sistema operativo y […]

Cisco Talos descubrió una muestra de GPlayed que usaba un icono similar a Google Apps etiquetado como «Google Play Marketplace» […]

Un investigador de seguridad de la India descubrió una falla muy crítica en el paquete del Servidor X.Org que afecta a OpenBSD y […]

Los investigadores atribuyeron los ataques a un grupo de amenaza llamado DustSquad. El malware se denomina Octopus en función del script […]

Un investigador de seguridad con el alias de Twitter SandboxEscaper, que hace dos meses lanzó públicamente un exploit de día cero para […]

El bloqueo de pantalla es fundamental para proteger nuestros equipos, y los delincuentes informáticos evalúan diversas estrategias para robar datos […]