Un investigador de seguridad con el alias de Twitter SandboxEscaper, que hace dos meses lanzó públicamente un exploit de día cero para el Programador de tareas de Microsoft Windows, ayer lanzó otro exploit de prueba de concepto para una nueva vulnerabilidad de día cero de Windows.

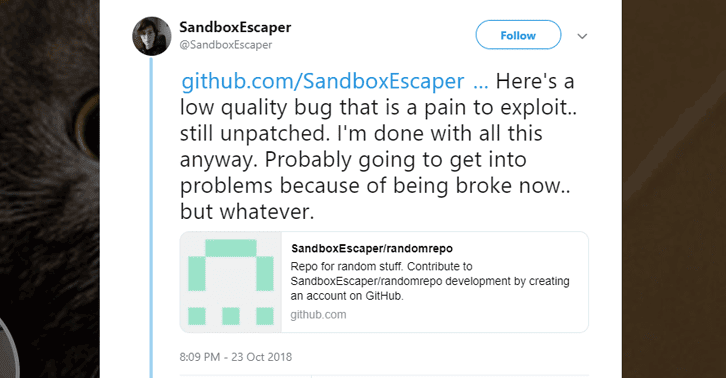

SandboxEscaper publicó un enlace a una página de Github que alberga una vulnerabilidad de prueba de concepto (PoC) para la vulnerabilidad que parece ser un defecto de escalada de privilegios que reside en el uso compartido de datos de Microsoft (dssvc.dll).

El servicio de intercambio de datos es un servicio local que se ejecuta como una cuenta de LocalSystem con amplios privilegios y proporciona intermediación de datos entre aplicaciones.

La falla podría permitir a un atacante con privilegios bajos elevar sus privilegios en un sistema objetivo, aunque el código de explotación PoC (deletebug.exe) lanzado por el investigador solo permite que un usuario con privilegios bajos elimine archivos críticos del sistema, que de otro modo solo serían posibles A través de privilegios de nivel de administrador.

«No es el mismo error que publiqué hace un tiempo, esto no escribe basura en los archivos sino que en realidad los elimina … lo que significa que puede eliminar los archivos DLL de la aplicación y esperar a que los busquen en ubicaciones de usuario con capacidad de escritura. O elimine los elementos utilizados por Los servicios del sistema c: \ windows \ temp y los secuestran «, escribió el investigador.

Dado que el servicio de intercambio de datos de Microsoft se introdujo en Windows 10 y en las versiones recientes de las ediciones del servidor de Windows, la vulnerabilidad no afecta a las versiones anteriores de los sistemas operativos Windows, incluidas las versiones 7 u 8.1.

El exploit PoC se probó con éxito contra el «sistema Windows 10 completamente parcheado » con las últimas actualizaciones de seguridad de octubre de 2018 , Server 2016 y Server 2019, pero no le recomendamos que ejecute el PoC, ya que podría bloquear su sistema operativo.

Esta es la segunda vez en menos de dos meses que SandboxEscaper ha filtrado una vulnerabilidad de día cero de Windows.

A fines de agosto, el investigador expuso los detalles y la vulnerabilidad de PoC para una vulnerabilidad de escalada de privilegios local en el Programador de tareas de Microsoft Windows debido a errores en el manejo del servicio de Llamada de procedimiento local avanzado (ALPC).

Poco después de que el PoC se liberara de la falla de día cero anterior de Windows, se descubrió que el exploit estaba siendo explotado de forma activa, antes de que Microsoft resolviera el problema en las actualizaciones del martes de parches de seguridad de septiembre de 2018 .

La irresponsable divulgación de SandboxEscaper una vez más ha dejado a todos los usuarios de Windows vulnerables a los hackers hasta el martes de parche de seguridad del próximo mes, que está programado para el 13 de noviembre de 2018.

Fuente: Thehackernews.com