Los actores de amenazas norcoreanos han sido vinculados a dos campañas en las que se hacen pasar por reclutadores y buscadores de empleo para distribuir malware y obtener empleo no autorizado en organizaciones con sede en EE. UU. y otras partes del mundo.

Los grupos de actividades han sido denominados en código Contagious Interview y Wagemole, respectivamente, por la Unidad 42 de Palo Alto Networks.

Mientras que el primer conjunto de ataques tiene como objetivo «infectar a los desarrolladores de software con malware a través de una entrevista de trabajo ficticia», el segundo está diseñado para obtener ganancias financieras y espionaje.

«El objetivo de la primera campaña es probablemente el robo de criptomonedas y el uso de objetivos comprometidos como entorno de preparación para ataques adicionales», dijo la empresa de ciberseguridad .

La actividad fraudulenta de búsqueda de empleo, por otro lado, implica el uso de un repositorio de GitHub para alojar currículums con identidades falsificadas que se hacen pasar por personas de diversas nacionalidades.

Los ataques de Contagious Interview allanan el camino para dos malware multiplataforma hasta ahora no documentados llamados BeaverTail e InvisibleFerret que pueden ejecutarse en sistemas Windows, Linux y macOS.

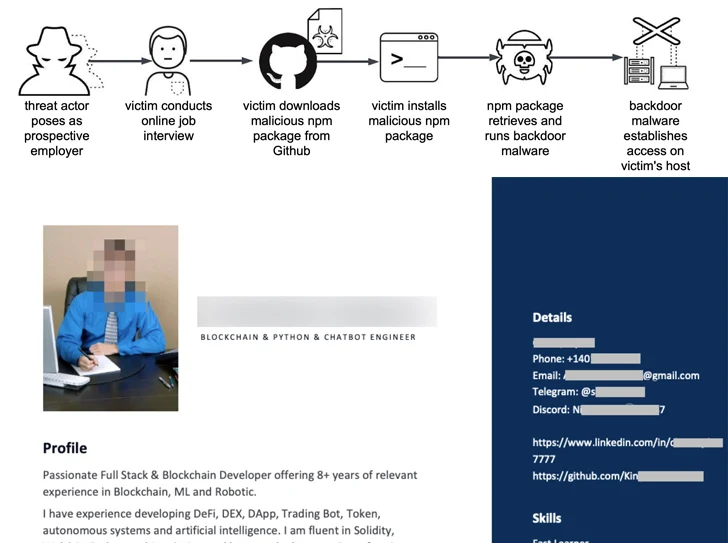

Vale la pena señalar que el conjunto de intrusiones comparte superposiciones tácticas con la actividad de amenaza norcoreana previamente reportada denominada Operación Dream Job , que implica acercarse a los empleados con posibles ofertas de trabajo y engañarlos para que descarguen herramientas maliciosas (un paquete npm fraudulento alojado en GitHub, en este caso). como parte de una entrevista en línea.

«El actor de la amenaza probablemente presenta el paquete a la víctima como software para revisar o analizar, pero en realidad contiene JavaScript malicioso diseñado para infectar el host de la víctima con malware de puerta trasera», dijo la Unidad 42.

BeaverTail, el implante de JavaScript, es un ladrón y un cargador que viene con capacidades para robar información confidencial de navegadores web y billeteras criptográficas, y entregar cargas útiles adicionales, incluido InvisibleFerret, una puerta trasera basada en Python con huellas dactilares, control remoto, registro de teclas y datos. características de exfiltración.

InvisibleFerret también está diseñado para descargar el cliente AnyDesk desde un servidor controlado por un actor para acceso remoto.

A principios de este mes, Microsoft advirtió que el infame subgrupo del Grupo Lazarus conocido como Sapphire Sleet (también conocido como BlueNoroff) ha establecido una nueva infraestructura que se hace pasar por portales de evaluación de habilidades como parte de sus campañas de ingeniería social.

Esta no es la primera vez que los actores de amenazas norcoreanos abusan de módulos falsos en npm y PyPI. A finales de junio y julio de 2023, Phylum y GitHub detallaron una campaña de ingeniería social dirigida a las cuentas personales de GitHub de empleados que trabajan en empresas de tecnología para difundir un paquete npm falso con el pretexto de colaborar en un proyecto de código abierto.

Los ataques se han atribuido a otro grupo conocido como Jade Sleet, que también se llama TraderTraitor y UNC4899, y desde entonces ha estado implicado en el hack de JumpCloud que tuvo lugar aproximadamente al mismo tiempo.

El descubrimiento de Wagehole se hace eco de un aviso reciente del gobierno de Estados Unidos, que reveló el subterfugio de Corea del Norte para vencer las sanciones enviando un ejército de trabajadores de TI altamente calificados que obtienen empleo en varias empresas a nivel mundial y canalizan sus salarios para financiar los programas de armas del país.

«Algunos currículums incluyen enlaces a un perfil de LinkedIn y enlaces a contenido de GitHub», dijo la empresa de ciberseguridad.

«Estas cuentas de GitHub parecen estar bien mantenidas y tienen un largo historial de actividad. Estas cuentas indican frecuentes actualizaciones de código y socialización con otros desarrolladores. Como resultado, estas cuentas de GitHub son casi indistinguibles de las cuentas legítimas».

«Crearíamos entre 20 y 50 perfiles falsos al año hasta que nos contrataran», dijo a Reuters un trabajador de TI norcoreano que desertó recientemente, que también compartió detalles de la campaña Wagemole.

El acontecimiento se produce cuando Corea del Norte afirmó que había colocado con éxito un satélite espía militar en el espacio, después de dos intentos fallidos en mayo y agosto de este año.

También sigue a una nueva campaña de ataque orquestada por el grupo Andariel vinculado a Corea del Norte (otro elemento subordinado dentro de Lazarus) para entregar Black RAT, Lilith RAT, NukeSped y TigerRAT infiltrándose en servidores MS-SQL vulnerables, así como mediante ataques a la cadena de suministro utilizando un software de gestión de activos de Corea del Sur.

«Los desarrolladores de software son a menudo el eslabón más débil de los ataques a la cadena de suministro, y las ofertas de trabajo fraudulentas son una preocupación constante, por lo que esperamos una actividad continua de Contagious Interview», dijo la Unidad 42. «Además, Wagemole representa una oportunidad para integrar personal interno en empresas específicas».

Fuente y redacción: thehackernews.com