Se ha descubierto que un ataque de phishing dirigido por un actor de amenazas norcoreano dirigido a su homólogo del sur oculta su código malicioso dentro de un archivo de imagen de mapa de bits (.BMP) para soltar un troyano de acceso remoto (RAT) capaz de robar información confidencial.

Al atribuir el ataque al Grupo Lazarus en función de las similitudes con las tácticas anteriores adoptadas por el adversario, los investigadores de Malwarebytes dijeron que la campaña de phishing comenzó distribuyendo correos electrónicos con un documento malicioso que identificó el 13 de abril.

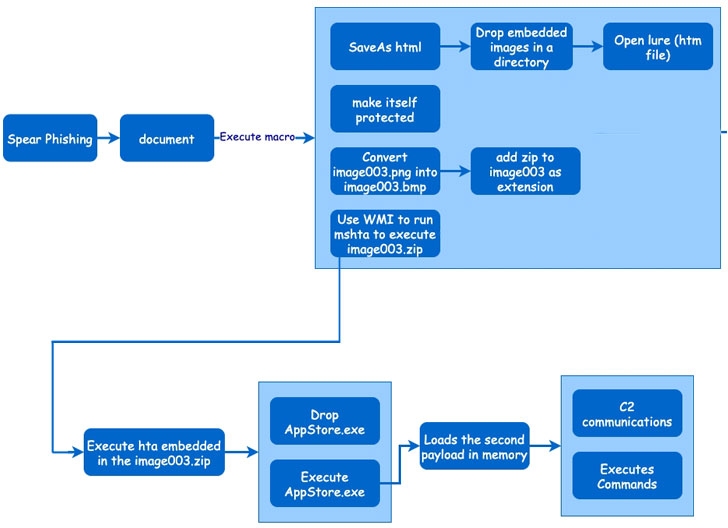

«El actor ha utilizado un método inteligente para eludir los mecanismos de seguridad en los que ha incrustado su archivo HTA malicioso como un archivo zlib comprimido dentro de un archivo PNG que luego se ha descomprimido durante el tiempo de ejecución convirtiéndose al formato BMP», dijeron los investigadores de Malwarebytes. .

«La carga útil eliminada fue un cargador que decodificó y descifró la carga útil de la segunda etapa en la memoria. La carga útil de la segunda etapa tiene la capacidad de recibir y ejecutar comandos / código de shell, así como realizar exfiltración y comunicaciones a un servidor de comando y control».

Creado el 31 de marzo de 2021, el documento de señuelo (en coreano) pretende ser un formulario de solicitud de participación para una feria en una de las ciudades de Corea del Sur y solicita a los usuarios que habiliten macros al abrirlo por primera vez, solo para ejecutar el ataque. código que desencadena la cadena de infección y, en última instancia, elimina un ejecutable llamado «AppStore.exe».

Luego, la carga útil procede a extraer una carga útil cifrada de segunda etapa adjunta a sí misma que se decodifica y descifra en tiempo de ejecución, seguido de establecer comunicaciones con un servidor remoto para recibir comandos adicionales y transmitir los resultados de esos comandos al servidor.

«El actor de amenazas Lazarus es uno de los actores de amenazas norcoreanos más activos y sofisticados que ha atacado a varios países, incluidos Corea del Sur, Estados Unidos y Japón en los últimos años», dijeron los investigadores. «Se sabe que Lazarus emplea nuevas técnicas y conjuntos de herramientas personalizados en sus operaciones para aumentar la efectividad de sus ataques».