Agencias de aplicación de la ley de hasta ocho países desmantelaron la infraestructura de Emotet , un notorio malware de Windows basado en correo electrónico detrás de varias campañas de spam impulsadas por botnets y ataques de ransomware durante la última década.

La eliminación coordinada de la botnet el martes, denominada » Operación Ladybird «, es el resultado de un esfuerzo conjunto entre las autoridades de los Países Bajos, Alemania, los EE. UU., El Reino Unido, Francia, Lituania, Canadá y Ucrania para tomar el control de los servidores utilizados. para ejecutar y controlar la red de malware.

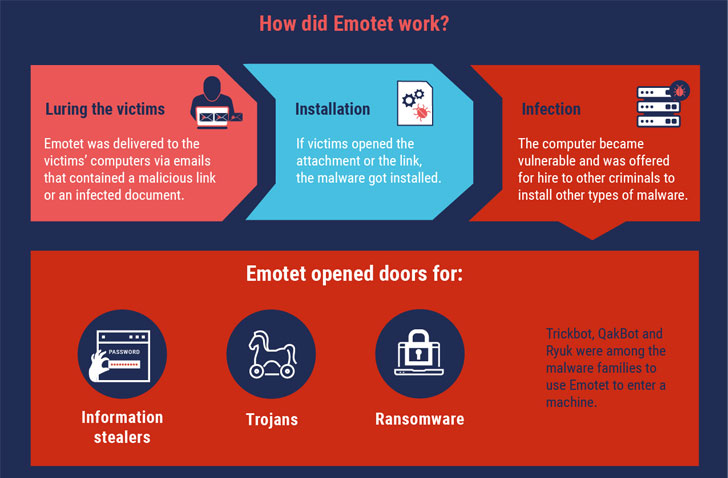

«La infraestructura de Emotet actuó esencialmente como un abridor de puerta principal para los sistemas informáticos a escala global», dijo Europol . «Lo que hizo a Emotet tan peligroso es que el malware se ofreció en alquiler a otros ciberdelincuentes para instalar otros tipos de malware, como troyanos bancarios o ransomware, en la computadora de la víctima».

Más que un malware

Desde su primera identificación en 2014, Emotet ha evolucionado desde sus raíces iniciales como un ladrón de credenciales y un troyano bancario hasta una poderosa «navaja suiza» que puede servir como descargador, ladrón de información y spam, dependiendo de cómo se implemente.

Conocido por estar en constante desarrollo, el servicio de ciberdelincuencia se actualiza regularmente para mejorar el sigilo, la persistencia y agregar nuevas capacidades de espionaje a través de una amplia gama de módulos, incluido un difusor de Wi-Fi para identificar y comprometer a nuevas víctimas conectadas a redes Wi-Fi cercanas.

El año pasado, el malware se vinculó a varias campañas de spam impulsadas por botnets e incluso fue capaz de entregar cargas útiles más peligrosas como TrickBot y Ryuk ransomware alquilando su botnet de máquinas comprometidas a otros grupos de malware.

«El grupo Emotet logró llevar el correo electrónico como vector de ataque al siguiente nivel», dijo Europol.

700 servidores Emotet incautados

La Agencia Nacional del Crimen del Reino Unido (NCA) dijo que la operación tomó casi dos años para mapear la infraestructura de Emotet, con múltiples propiedades en la ciudad ucraniana de Kharkiv allanadas para confiscar equipos informáticos utilizados por los piratas informáticos.

El Departamento de Policía Cibernética de Ucrania también arrestó a dos personas presuntamente involucradas en el mantenimiento de la infraestructura de la botnet, y ambos enfrentan 12 años de prisión si son declarados culpables.

«Análisis de las cuentas utilizadas por el grupo detrás Emotet mostró $ 10.5 millones serán movidos durante un período de dos años en una única plataforma de moneda virtual», la NCA dijo , añadiendo «casi $ 500.000 se habían gastado por el grupo durante el mismo período para mantener su infraestructura criminal «.

A nivel mundial, se dice que los daños relacionados con Emotet han costado alrededor de 2.500 millones de dólares, dijeron las autoridades ucranianas.

Con al menos 700 servidores operados por Emotet en todo el mundo que ahora han sido eliminados desde el interior, las máquinas infectadas por el malware ahora se dirigen a esta infraestructura policial, evitando así una mayor explotación.

Además, la Policía Nacional Holandesa ha lanzado una herramienta para verificar posibles riesgos, basada en un conjunto de datos que contiene 600.000 direcciones de correo electrónico, nombres de usuario y contraseñas que se identificaron durante la operación.

Emotet se limpiará en masa el 25 de abril de 2021

La policía holandesa, que incautó dos servidores centrales ubicados en el país, dijo que ha implementado una actualización de software para neutralizar la amenaza que representa Emotet de manera efectiva.

«Todos los sistemas informáticos infectados recuperarán automáticamente la actualización allí, después de lo cual la infección Emotet se pondrá en cuarentena», dijo la agencia. Según un tweet de un investigador de seguridad que utiliza el identificador de Twitter milkream , se espera que Emotet se borre el 25 de abril de 2021 a las 12:00 hora local de todas las máquinas comprometidas.

Dada la naturaleza de la operación de eliminación, queda por ver si Emotet puede realizar un regreso. Si lo hace, no sería la primera vez que una botnet sobrevive a grandes esfuerzos de interrupción.

Al momento de escribir, Feodo Tracker de Abuse.ch muestra que al menos 20 servidores Emotet todavía están en línea.

«Una combinación de herramientas de ciberseguridad actualizadas (antivirus y sistemas operativos) y conciencia de ciberseguridad es esencial para evitar ser víctima de botnets sofisticadas como Emotet», advirtió Europol.

«Los usuarios deben revisar cuidadosamente su correo electrónico y evitar abrir mensajes y especialmente archivos adjuntos de remitentes desconocidos. Si un mensaje parece demasiado bueno para ser verdad, probablemente lo sea y los correos electrónicos que imploran un sentido de urgencia deben evitarse a toda costa. «