Microsoft dijo el viernes que un error de validación en su código fuente permitió que los tokens de Azure Active Directory (Azure AD) fueran falsificados por un actor malicioso conocido como Storm-0558 utilizando una clave de firma de consumidor de cuenta de Microsoft (MSA) para violar dos docenas de organizaciones.

«Storm-0558 adquirió una clave de firma de consumidor de MSA inactiva y la usó para falsificar tokens de autenticación para la empresa Azure AD y el consumidor de MSA para acceder a OWA y Outlook.com», dijo el gigante tecnológico en un análisis más profundo de la campaña. «El método por el cual el actor adquirió la clave es un tema de investigación en curso».

«Aunque la clave estaba destinada solo para cuentas MSA, un problema de validación permitió que esta clave fuera confiable para firmar tokens de Azure AD. Este problema se ha corregido».

No está claro de inmediato si el problema de validación del token se explotó como una «vulnerabilidad de día cero» o si Microsoft ya estaba al tanto del problema antes de que sufriera un abuso en la naturaleza.

Los ataques seleccionaron a aproximadamente 25 organizaciones, incluidas entidades gubernamentales y cuentas de consumidores asociadas, para obtener acceso no autorizado al correo electrónico y filtrar datos de buzones. No se dice que ningún otro entorno se haya visto afectado.

La empresa recibió un aviso sobre el incidente después de que el Departamento de Estado de EE. UU. detectara una actividad de correo electrónico anómala relacionada con el acceso a datos de Exchange Online. Se sospecha que Storm-0558 es un actor de amenazas con sede en China que realiza actividades cibernéticas maliciosas que son consistentes con el espionaje, aunque China ha refutado las acusaciones.

Los objetivos principales del equipo de piratería incluyen los órganos de gobierno diplomáticos, económicos y legislativos de EE. UU. y Europa, y las personas conectadas con los intereses geopolíticos de Taiwán y Uyghur, así como las empresas de medios, los grupos de expertos y los proveedores de servicios y equipos de telecomunicaciones.

Se dice que ha estado activo desde al menos agosto de 2021, orquestando la recolección de credenciales, campañas de phishing y ataques de tokens OAuth dirigidos a cuentas de Microsoft para lograr sus objetivos.

«Storm-0558 opera con un alto grado de oficio técnico y seguridad operativa», dijo Microsoft, describiéndolo como técnicamente hábil, con buenos recursos y con una comprensión aguda de varias técnicas y aplicaciones de autenticación.

«Los actores son muy conscientes del entorno del objetivo, las políticas de registro, los requisitos de autenticación, las políticas y los procedimientos».

El acceso inicial a las redes de destino se realiza a través de la suplantación de identidad y la explotación de fallas de seguridad en las aplicaciones públicas, lo que lleva a la implementación del shell web de China Chopper para el acceso de puerta trasera y una herramienta llamada Cigril para facilitar el robo de credenciales .

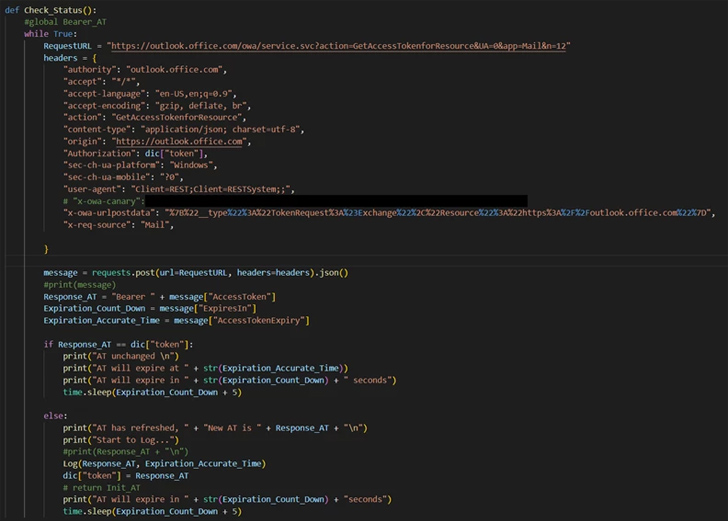

Storm-0558 también emplea secuencias de comandos de PowerShell y Python para extraer datos de correo electrónico, como archivos adjuntos, información de carpetas y conversaciones completas mediante llamadas a la API de Outlook Web Access (OWA).

Microsoft dijo que desde el descubrimiento de la campaña el 16 de junio de 2023, «identificó la causa raíz, estableció un seguimiento duradero de la campaña, interrumpió actividades maliciosas, fortaleció el entorno, notificó a cada cliente afectado y se coordinó con múltiples entidades gubernamentales». También señaló que mitigó el problema «en nombre de los clientes» a partir del 26 de junio de 2023.

El alcance exacto de la violación sigue sin estar claro, pero es el último ejemplo de un actor de amenazas con sede en China que realiza ataques cibernéticos en busca de información confidencial y realiza un golpe de inteligencia sigiloso sin llamar la atención durante al menos un mes antes de que se descubriera en junio de 2023.

La divulgación se produce cuando Microsoft ha enfrentado críticas por su manejo del ataque y por bloquear las capacidades forenses detrás de barreras de licencia adicionales, evitando así que los clientes accedan a registros de auditoría detallados que de otro modo podrían haber ayudado a analizar el incidente.

«Cobrar a las personas por funciones premium necesarias para no ser pirateadas es como vender un automóvil y luego cobrar más por los cinturones de seguridad y las bolsas de aire», dijo el senador estadounidense Ron Wyden .

El desarrollo también llega cuando el Comité de Inteligencia y Seguridad del Parlamento (ISC) del Reino Unido publicó un informe detallado sobre China, llamando a su «capacidad de espionaje cibernético altamente efectiva» y su capacidad para penetrar una amplia gama de sistemas de TI del sector privado y del gobierno extranjero.

Fuente y redacción: thehackernews.com