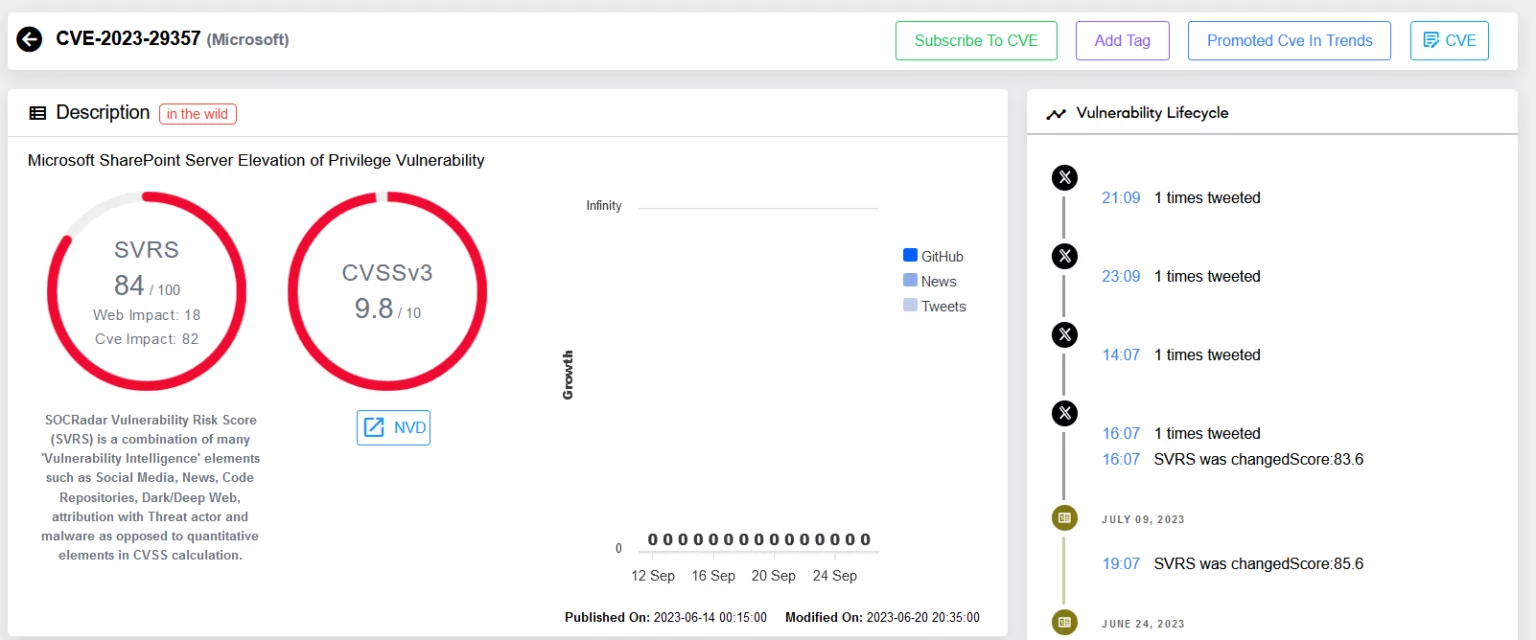

En junio de 2023, Microsoft lanzó un parche para una vulnerabilidad crítica de elevación de privilegios en SharePoint, identificada como CVE-2023-29357 (CVSS score: 9.8). Ahora se encuentra disponible un exploit.

Ahora que el exploit es de acceso público, la probabilidad de que entidades maliciosas lo aprovechen ha aumentado sustancialmente. La pronta implementación de los parches y mitigaciones recomendados es crucial para frenar posibles infracciones de seguridad y violaciones de datos.

Un atacante que aprovechara esta falla podría obtener privilegios de nivel de administrador sin requerir autenticación previa. La vulnerabilidad permite a los atacantes falsificar tokens de autenticación JWT, lo que les permite ejecutar un ataque de red, eludir los procesos de autenticación y acceder a los privilegios de un usuario autenticado. Es imperativo tener en cuenta que esto no requiere ninguna interacción por parte del usuario.

Un investigador de StarLabs, Nguyễn Tiến Giang, reveló un análisis exhaustivo de una cadena de exploits compuesta dirigida a SharePoint durante el evento Pwn2Own Vancouver 2023. La cadena implica dos vulnerabilidades clave:

- Omisión de autenticación: un atacante siniestro puede hacerse pasar por cualquier usuario de SharePoint generando JWT válidos y utilizando el algoritmo de firma «ninguno». Esta táctica evita eficazmente las comprobaciones de validación de firmas al verificar los tokens JWT durante los procesos de autenticación de OAuth.

- Inyección de código: los usuarios de SharePoint que poseen permisos de «Propietarios» pueden inyectar código arbitrario. Específicamente, pueden reemplazar el archivo /BusinessDataMetadataCatalog/BDCMetadata.bdcm, lo que hace que el código inyectado se compile en un ensamblado ejecutado por SharePoint posteriormente.

Sin embargo, el principal desafío fue aprovechar la falla de omisión de autenticación para acceder solo a la API de SharePoint y luego identificar una cadena RCE posterior a la autenticación a través de este AP.

Explotación en la naturaleza

Recientemente se lanzó en GitHub un script de explotación público para la vulnerabilidad de SharePoint. El script está diseñado para explotar CVE-2023-29357, lo que permite a los atacantes elevar los privilegios en las instalaciones de SharePoint Server afectadas. Además, los actores maliciosos podrían encadenar esto con otra vulnerabilidad RCE para comprometer gravemente la confidencialidad, integridad y disponibilidad de un sistema.

Para ofrecer una perspectiva más amplia, el script de explotación de GitHub facilita:

- Suplantación de usuario: esto permite a los atacantes ejecutar código arbitrario como la aplicación SharePoint, lo que podría provocar una denegación de servicio (DoS).

- Resultados detallados: el script revela usuarios administradores con privilegios elevados y pueden funcionar tanto en modo de explotación única como masiva.

El script permite la ejecución de código arbitrario dentro del grupo de aplicaciones de SharePoint y la cuenta de la granja de servidores de SharePoint. Puede revelar los detalles de los usuarios administradores con privilegios elevados, como título, correo electrónico, NameId y NameIdIssuer. Cabe señalar que el script puede funcionar tanto en modo de explotación única como en modo masivo.

Aunque el script se centra en la elevación de privilegios, un atacante puede potencialmente encadenar el exploit para la vulnerabilidad CVE-2023-29357 con CVE-2023-24955 (vulnerabilidad de ejecución remota de código de SharePoint Server) para comprometer la integridad, disponibilidad y confidencialidad del sistema de destino.

Los detalles de uso del script para replicar la vulnerabilidad se pueden encontrar en GitHub.

Además, en una publicación de Twitter, un usuario compartió intentos fallidos de explotación relacionados con la vulnerabilidad CVE-2023-29357.

IIS log GET /_api/web/siteusers - 443 - x.x.x.x python-requests/2.28.1 - 401 0 0 544

GET /_api/web/siteusers/web/siteusers - 443 - x.x.x.x python-requests/2.28.1 - 401 0 0 72

GET /_api/web/siteusers - 443 - x.x.x.x python-requests/2.28.1 - 401 0 0 591Actualmente existe miles de SharePoint vulnerables de acuerdo a FOFA y Shodan y Hunter.

Versiones afectadas: ¿Está en riesgo su SharePoint?

Las vulnerabilidades, en particular CVE-2023-29357, afectan directamente a SharePoint Server 2019. La versión probada, donde la cadena de exploits demostró ser exitosa, fue SharePoint 2019 (versión 16.0.10396.20000). Además, las pruebas incorporaron los parches de marzo de 2023 (KB5002358 and KB5002357).

Medidas defensivas

Para las organizaciones que ejecutan SharePoint Server, especialmente la versión 2019, la acción inmediata es vital. Microsoft recomienda instalar todas las actualizaciones de seguridad relacionadas con el software en uso. Se puede acceder al primer parche que aborda esta vulnerabilidad aquí.

Actualizaciones disponibles de Microsoft:

- https://www.microsoft.com/en-us/download/details.aspx?id=105064

- https://www.microsoft.com/en-us/download/details.aspx?id=105078

Si bien la aplicación de parches era el medio principal y más recomendado de protección contra esta vulnerabilidad, Microsoft también destacó algunos factores atenuantes que pueden ser de ayuda:

Integración AMSI y Microsoft Defender: Microsoft informa que los clientes que han activado la función de integración AMSI (Interfaz de escaneo antimalware) y emplean Microsoft Defender en sus granjas de SharePoint Server están protegidos contra esta vulnerabilidad.

Esta capa de seguridad ofrece otro nivel de protección. Para aquellos interesados en implementar AMSI con su SharePoint Server, se puede encontrar una guía paso a paso en la documentación oficial de Microsoft: Configurar la integración de AMSI con SharePoint Server.

Fuente y redacción: segu-info.com.ar