Un actor malintencionado se vinculó a una campaña de robo de credenciales en la nube en junio de 2023 que se centró en los servicios de Azure y Google Cloud Platform (GCP), lo que marca la expansión del adversario en la orientación más allá de Amazon Web Services (AWS).

Los hallazgos provienen de SentinelOne y Permiso , que dijeron que las «campañas comparten similitudes con las herramientas atribuidas al notorio equipo de cryptojacking TeamTNT», aunque enfatizó que «la atribución sigue siendo un desafío con las herramientas basadas en scripts».

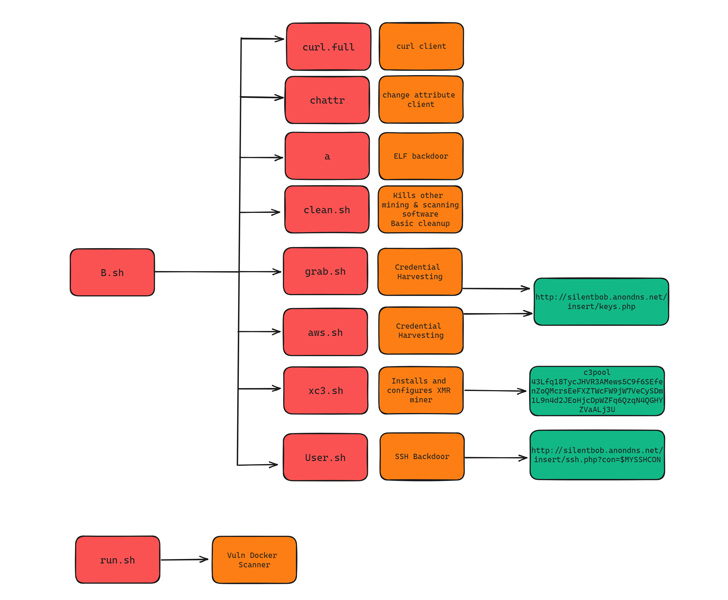

También se superponen con una campaña en curso de TeamTNT revelada por Aqua llamada Silentbob que aprovecha los servicios en la nube mal configurados para lanzar malware como parte de lo que se dice que es un esfuerzo de prueba, al tiempo que vincula los ataques de SCARLETEEL con el actor de amenazas, citando similitudes de infraestructura.

«TeamTNT está buscando credenciales en múltiples entornos de nube, incluidos AWS, Azure y GCP», señaló Aqua.

Los ataques, que seleccionan instancias de Docker públicas para implementar un módulo de propagación similar a un gusano, son una continuación de un conjunto de intrusiones que anteriormente se dirigía a las computadoras portátiles Jupyter en diciembre de 2022.

Se descubrieron hasta ocho versiones incrementales del script de recopilación de credenciales entre el 15 de junio de 2023 y el 11 de julio de 2023, lo que indica una campaña en evolución activa.

Las versiones más nuevas del malware están diseñadas para recopilar credenciales de AWS, Azure, Google Cloud Platform, Censys, Docker, Filezilla, Git, Grafana, Kubernetes, Linux, Ngrok, PostgreSQL, Redis, S3QL y SMB. Las credenciales recolectadas luego se filtran a un servidor remoto bajo el control del actor de amenazas.

SentinelOne dijo que la lógica de recopilación de credenciales y los archivos seleccionados tienen similitudes con una campaña de orientación de Kubelet realizada por TeamTNT en septiembre de 2022.

Junto con el malware shell script, también se ha observado que el actor de amenazas distribuye un binario ELF basado en Golang que actúa como un escáner para propagar el malware a objetivos vulnerables. El binario deja caer además una utilidad de escaneo de red Golang llamada Zgrab.

«Esta campaña demuestra la evolución de un actor de nube experimentado con familiaridad con muchas tecnologías», dijeron los investigadores de seguridad Alex Delamotte, Ian Ahl y Daniel Bohannon. «La meticulosa atención a los detalles indica claramente que el actor ha experimentado muchas pruebas y errores».

«Este actor está ajustando y mejorando activamente sus herramientas. Según los ajustes observados en las últimas semanas, es probable que el actor se esté preparando para campañas a mayor escala».

Fuente y redacción: thehackernews.com