Esto podría permitir al atacante ejecutar programas que no sean de confianza, incluso con WDAC habilitado.

Windows Defender Application Control es una oferta de seguridad de Microsoft en la que solo las aplicaciones y controladores confiables pueden ejecutarse en Windows. Este enfoque de lista blanca ofrece mejoras de seguridad significativas, ya que solo se pueden ejecutar aplicaciones confiables, mientras que nunca se permitirá que aplicaciones desconocidas, como malware.

Cuando se habilita una solución de control de aplicaciones en todo el sistema en Windows, como Device Guard y WDAC, PowerShell pasará automáticamente al modo de lenguaje restringido , lo que limita su acceso a ciertas API de Windows.

Microsoft reveló una nueva vulnerabilidad titulada «Vulnerabilidad de omisión de la característica de seguridad del control de aplicaciones de Windows Defender» y se le asignó el ID CVE-2019-1167 . Esta vulnerabilidad le permite a un atacante local eludir la aplicación WDAC al sortear el modo de lenguaje restringido de PowerShell Core.

«Existe una vulnerabilidad de omisión de la característica de seguridad en el Control de aplicaciones de Windows Defender (WDAC) que podría permitir que un atacante omita la aplicación WDAC. Un atacante que aprovechó esta vulnerabilidad podría eludir el Modo de lenguaje restringido de PowerShell Core en la máquina.

Para aprovechar la vulnerabilidad, un atacante primero tendría acceso a la máquina local donde PowerShell se está ejecutando en el modo de lenguaje restringido. Al hacer eso, un atacante podría aprovechar la depuración de scripts para abusar de los módulos firmados de una manera no intencionada.

La actualización corrige la vulnerabilidad al corregir cómo funciona PowerShell en el modo de lenguaje restringido «.

Se recomienda encarecidamente que los administradores actualicen a las últimas versiones de PowerShell Core para resolver esta vulnerabilidad.

Cómo saber si estás afectado por esta vulnerabilidad.

Esta vulnerabilidad afecta a todas las versiones de PowerShell Core 6.0, PowerShell Core 6.1 anteriores a 6.1.5 y PowerShell Core 6.2 anteriores a 6.2.2.

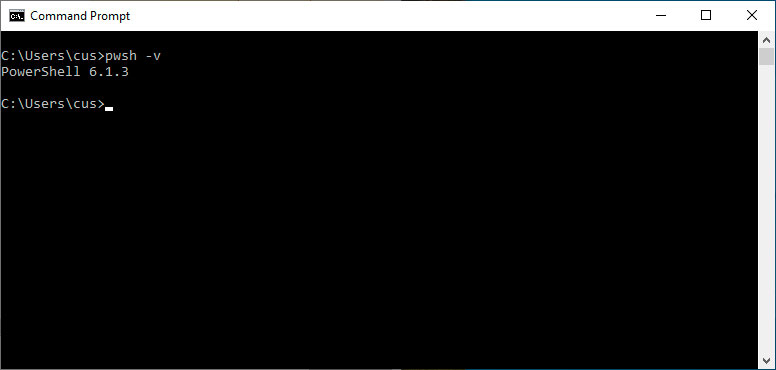

Para verificar qué versión de PowerShell está ejecutando y determinar si es vulnerable, puede ejecutar el pwsh -v comando desde un Símbolo del sistema.

Si está ejecutando una versión afectada, puede ir a la página de versiones principales de PowerShell y descargar cualquiera de las versiones más recientes, que son 6.2.2 o 6.1.5.

Si sabe que tiene instalado PowerShell Core, pero el comando pwsh.exe no funciona, entonces está usando PowerShell Core 6.0 y necesita actualizar a una versión más nueva.

Fuente: bleepingcomputer.com