La amenaza persistente avanzada (APT) vinculada a Irán conocida como APT42 ha desarrollado malware especialmente diseñado para MacOS y llevar a cabo ataques dirigidos a miembros de la sociedad civil. APT42 también se conoce como TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force), Phosphorus (Microsoft), and Charming Kitten (ClearSky y CERTFA).

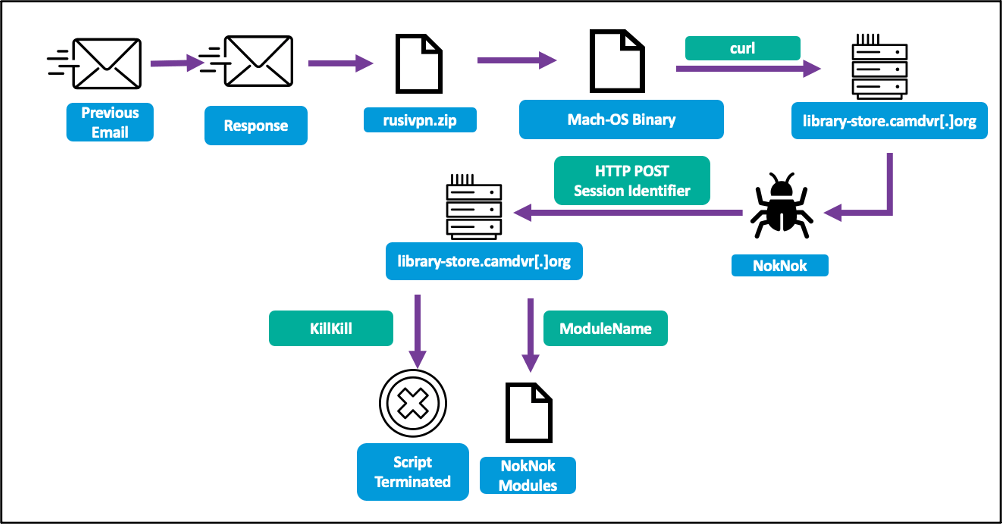

Según una investigación reciente de Proofpoint, el malware para Mac, denominado «NokNok», se descubrió después de que el grupo de ciberespionaje patrocinado por el Estado enviara un señuelo a un un medio de comunicación para relacionarse con un supuesto experto en seguridad nuclear.

El correo electrónico solicitaba comentarios sobre un proyecto supuestamente llamado «Iran in the Global Security Context» y solicitaba permiso para enviar un borrador para su revisión. Los atacantes instigaron, con una serie de correos electrónicos sin carga útil, al objetivo previsto para generar confianza y una relación, después de lo cual entregaron un enlace malicioso de Google Script que redirigiría al objetivo a una URL de Dropbox. Allí, el objetivo podía acceder a un archivo .RAR protegido por contraseña que contenía un archivo LNK malicioso que, a su vez, descargaba NokNok.

Una evolución en las tácticas APT42

Es probable que el ataque sea parte de una campaña más amplia del grupo que, en general, presenta un arsenal de ataques cibernéticos actualizado.

La semana pasada, una investigación sobre APT42 publicada por Volexity detalló una campaña de spear-phishing contra un periodista israelí con un señuelo de «borrador de informe», que también usó la rutina de infección de entregar un archivo .RAR protegido con contraseña que contenía un archivo LNK malicioso que descargaba una puerta trasera. El ataque también, al igual que el incidente del grupo de expertos, presentó una serie inicial de correos electrónicos benignos enviados por los atacantes para ganarse la confianza del objetivo.

En esa campaña, la carga útil era un código de Windows que los investigadores de Volexity llaman PowerStar. Joshua Miller, investigador sénior de amenazas en Proofpoint, dice que su firma también ha rastreado la amenaza de Windows, llamándola «GorjoEcho». «GorjolEcho es el nombre de Proofpoint para PowerStar de Volexity y, NokNok es casi con certeza la versión para Mac de PowerStar/GorjolEcho».

Proofpoint observó que APT42 intentaba entregar GorjolEcho, pero cuando se enfrentó a un entorno que no era de Windows, giró a la cadena de infección específica de Apple usando NokNok.

Evitar las protecciones de macros de Microsoft

El uso de archivos .RAR y .LNK difiere de la cadena de infección típica de APT42 de usar macros VBA o inyección remota de plantillas, señala Miller. Él dice que la desactivación predeterminada de Microsoft de las macros ha llevado a los actores de amenazas a adoptar nuevas tácticas, técnicas y procedimientos para la entrega de malware.

«Esto incluye la adopción de archivos LNK como parte de cadenas de ataque generales. El truco de ‘hacer clic para habilitar macros’ ya no funciona de manera efectiva para los actores de amenazas que entregan malware», dice.

Afirma que el uso de archivos LNK no es necesariamente más peligroso que las macros de Word, ya que las cadenas de ataque que incluyen LNK pueden requerir más interacción humana, lo que podría presentar más oportunidades de detección. «Por ejemplo, un correo electrónico puede contener un archivo PDF adjunto que incluye una URL que lleva a un ZIP protegido por contraseña que contiene un LNK para instalar malware», dice, «Microsoft ha obligado a hacer que los documentos habilitados para macros sean mucho menos útiles para la entrega de malware y, los actores de amenazas se adaptan y prueban cosas nuevas, incluidas cadenas de ataque mucho más enrevesadas».

Miller agrega: «En el caso de APT42, los LNK son un ejemplo de su desarrollo continuo para aumentar la eficacia de su entrega de malware. Históricamente, otros intentos han incluido macros e inyección remota de plantillas».

Identificación de APT42 como responsable

Proofpoint dijo con «alta confianza» que la campaña se atribuye a APT42, según las similitudes directas del código con la actividad anterior y las similitudes en las tácticas, técnicas y procedimientos generales de la campaña.

«Proofpoint continúa evaluando que TA453 opera en apoyo del Cuerpo de la Guardia Revolucionaria Islámica (IRGC), específicamente la Organización de Inteligencia del IRGC (IRGC-IO). Esta evaluación se basa en una variedad de evidencia, incluidas las superposiciones en la numeración de unidades entre los informes de Charming Kitten y unidades del IRGC», anotaron los investigadores.

¿Por qué estos objetivos israelíes específicos en la última campaña? El blog de Proofpoint señaló que a medida que continúan las negociaciones del Plan de Acción Integral Conjunto y Teherán se encuentra cada vez más aislado dentro de su esfera de influencia, APT42 «está enfocando la gran mayoría de sus esfuerzos dirigidos contra los expertos que probablemente informan estas políticas exteriores».

Según una publicación reciente en el blog de Mandiant, APT42 generalmente se dirige al personal militar, diplomático y gubernamental del Medio Oriente; organizaciones en los medios de comunicación, energía y defensa Base industrial; y los sectores de ingeniería, servicios empresariales y telecomunicaciones. En particular, «la amplitud y el alcance de las operaciones de APT42, particularmente en lo que se refiere a sus complejos esfuerzos de ingeniería social, probablemente indica que el grupo cuenta con buenos recursos en otras áreas y generalmente se basa en el phishing para comprometer inicialmente a una organización».

Fuente y redacción: segu-info.com.ar