Se ha descubierto que dos paquetes maliciosos descubiertos en el repositorio de paquetes npm ocultan un malware de código abierto que roba información llamado TurkoRat .

Los paquetes, denominados nodejs-encrypt-agent y nodejs-cookie-proxy-agent, se descargaron colectivamente aproximadamente 1200 veces y estuvieron disponibles durante más de dos meses antes de que fueran identificados y eliminados.

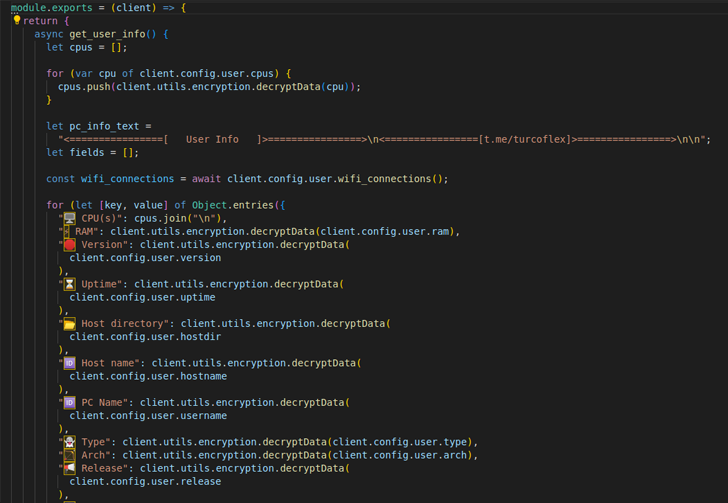

ReversingLabs, que desglosó los detalles de la campaña, describió a TurkoRat como un ladrón de información capaz de recopilar información confidencial, como credenciales de inicio de sesión, cookies de sitios web y datos de billeteras de criptomonedas.

Si bien nodejs-encrypt-agent venía equipado con el malware en su interior, se descubrió que nodejs-cookie-proxy-agent disfrazaba el troyano como una dependencia con el nombre axios-proxy.

nodejs-encrypt-agent también fue diseñado para hacerse pasar por otro módulo npm legítimo conocido como agent-base , que se ha descargado más de 25 millones de veces hasta la fecha.

La lista de los paquetes maliciosos y sus versiones asociadas se enumeran a continuación:

- nodejs-encrypt-agent (versiones 6.0.2, 6.0.3, 6.0.4 y 6.0.5)

- nodejs-cookie-proxy-agent (versiones 1.1.0, 1.2.0, 1.2.1, 1.2.2, 1.2.3 y 1.2.4), y

- axios-proxy (versiones 1.7.3, 1.7.4, 1.7.7, 1.7.9, 1.8.9 y 1.9.9)

«TurkoRat es solo una de las muchas familias de malware de código abierto que se ofrecen con fines de ‘prueba’, pero también se pueden descargar y modificar fácilmente para uso malicioso», dijo Lucija Valentić, investigadora de amenazas en ReversingLabs.

Una vez más, los hallazgos subrayan el riesgo continuo de que los actores de amenazas organicen ataques a la cadena de suministro a través de paquetes de código abierto y azucen a los desarrolladores para que descarguen código potencialmente no confiable.

«Las organizaciones de desarrollo deben analizar las características y los comportamientos del código abierto, de terceros y comercial en el que confían para rastrear las dependencias y detectar posibles cargas maliciosas en ellos», dijo Valentić.

El creciente uso de paquetes npm maliciosos encaja con un patrón más amplio de creciente interés de los atacantes en las cadenas de suministro de software de código abierto, sin mencionar que destaca la creciente sofisticación de los actores de amenazas.

Aún más preocupante, los investigadores de Checkmarx publicaron una nueva investigación este mes que mostró cómo los actores de amenazas podrían hacerse pasar por paquetes auténticos de npm «usando letras minúsculas para imitar letras mayúsculas en los nombres de los paquetes originales» (por ejemplo, memoryStorageDriver vs memorystoragedriver).

«Esta suplantación de paquetes maliciosos lleva el método de ataque tradicional ‘Typosquatting’ a un nuevo nivel, donde los atacantes registran nombres de paquetes que consisten exactamente en las mismas letras que los legítimos, con la única diferencia de las mayúsculas», los investigadores Teach Zornstein y Yehuda Gelb dijo .

«Esto hace que sea aún más difícil para los usuarios detectar el engaño, ya que puede ser fácil pasar por alto las diferencias sutiles en el uso de mayúsculas».

La empresa de seguridad de la cadena de suministro descubrió que 1.900 de 3.815 paquetes con letras mayúsculas en sus títulos podrían haber estado en riesgo de ataques de imitación si no fuera por una solución impulsada por los mantenedores de npm para abordar el problema, que, según Checkmarx, existe desde diciembre . 2017.

La divulgación también sigue a otro aviso de Check Point, que identificó tres extensiones maliciosas alojadas en el mercado de extensiones de VS Code . Se han depurado a partir del 14 de mayo de 2023.

Los complementos, denominados java más bonito, Darcula Dark y python-vscode, se descargaron acumulativamente más de 46 000 veces e incorporaron características que permitieron a los atacantes robar credenciales, información del sistema y establecer un shell remoto en la máquina de la víctima.

No se trata solo del mercado de npm y VS Code, ya que también se ha descubierto un conjunto similar de bibliotecas maliciosas del repositorio de software Python Package Index (PyPI).

Algunos de estos paquetes se diseñaron para distribuir un malware clipper de criptomonedas denominado KEKW , mientras que otras versiones con errores tipográficos del popular framework de matraz incluían funciones de puerta trasera para recibir comandos de un servidor remoto.

Se descubrió que otro paquete de Python descubierto por la compañía israelí Phylum esta semana contenía una dependencia maliciosa que albergaba una carga útil encriptada para tomar tokens de Discord y robar contenido del portapapeles para secuestrar transacciones de criptomonedas.

El paquete, denominado chatgpt-api por su desarrollador Patrick Pogoda y accesible a través de GitHub, entregó la funcionalidad que anunciaba (es decir, interactuar con la herramienta ChatGPT de OpenAI) en un intento de completar la artimaña. El repositorio todavía está disponible a partir de la escritura.

«Por ahora, este actor parece estar aprovechando el reciente aumento explosivo de la popularidad de [Modelos de lenguaje grande] con este paquete chatgpt-api», dijo Phylum, y agregó que el actor de amenazas probablemente tenga un mecanismo automatizado para cargar nuevas iteraciones de la dependencia maliciosa. cada vez que se elimina y «mantiene una infección persistente».

Fuente y redacción: thehackernews.com