Una pieza de ransomware en desarrollo llamada Big Head se está distribuyendo como parte de una campaña de publicidad maliciosa que toma la forma de actualizaciones falsas de Microsoft Windows e instaladores de Word.

Big Head fue documentado por primera vez por Fortinet FortiGuard Labs el mes pasado, cuando descubrió múltiples variantes del ransomware que están diseñadas para cifrar archivos en las máquinas de las víctimas a cambio de un pago en criptomoneda.

«Una variante del ransomware Big Head muestra una actualización de Windows falsa, lo que podría indicar que el ransomware también se distribuyó como una actualización de Windows falsa», dijeron los investigadores de Fortinet en ese momento. «Una de las variantes tiene un ícono de Microsoft Word y probablemente se distribuyó como software falsificado».

La mayoría de las muestras de Big Head se han enviado hasta ahora desde EE. UU., España, Francia y Turquía.

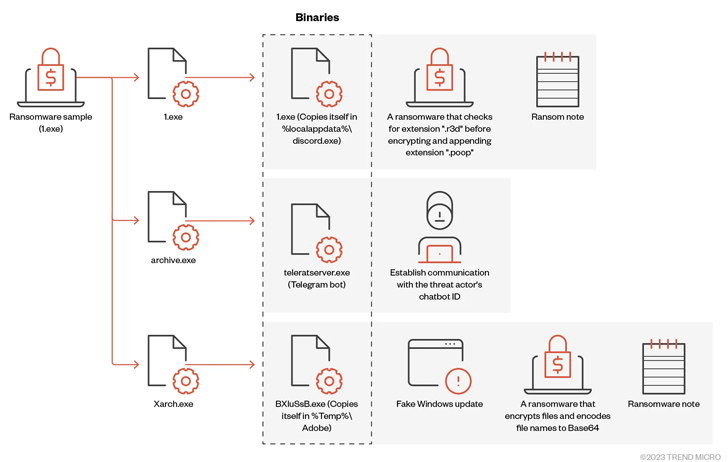

En un nuevo análisis del ransomware basado en .NET, Trend Micro detalló su funcionamiento interno y destacó su capacidad para implementar tres binarios cifrados: 1.exe para propagar el malware, archive.exe para facilitar las comunicaciones a través de Telegram y Xarch.exe. para cifrar los archivos y» mostrar una actualización falsa de Windows.

“El malware muestra una interfaz de usuario de actualización de Windows falsa para engañar a la víctima haciéndole creer que la actividad maliciosa es un proceso de actualización de software legítimo, con un porcentaje de progreso en incrementos de 100 segundos”, dijo la compañía de ciberseguridad .

Big Head no se diferencia de otras familias de ransomware en que elimina copias de seguridad, finaliza varios procesos y realiza comprobaciones para determinar si se está ejecutando en un entorno virtualizado antes de proceder a cifrar los archivos.

Además, el malware desactiva el Administrador de tareas para evitar que los usuarios finalicen o investiguen su proceso y se cancela si el idioma de la máquina coincide con el ruso, bielorruso, ucraniano, kazajo, kirguís, armenio, georgiano, tártaro y uzbeko. También incorpora una función de auto-borrado para borrar su presencia.

Trend Micro dijo que detectó un segundo artefacto Big Head con comportamientos tanto de ransomware como de ladrón, el último de los cuales aprovecha el WorldWind Stealer de código abierto para recopilar el historial del navegador web, las listas de directorios, los procesos en ejecución, la clave del producto y las redes.

También se descubrió una tercera variante de Big Head que incorpora un infector de archivos llamado Neshta , que se usa para insertar código malicioso en ejecutables en el host infectado.

«La incorporación de Neshta en la implementación del ransomware también puede servir como una técnica de camuflaje para la carga útil final del ransomware Big Head», dijeron los investigadores de Trend Micro.

«Esta técnica puede hacer que la pieza de malware aparezca como un tipo diferente de amenaza, como un virus, lo que puede desviar la priorización de las soluciones de seguridad que se enfocan principalmente en detectar ransomware».

Actualmente se desconoce la identidad del actor de amenazas detrás de Big Head, pero Trend Micro dijo que identificó un canal de YouTube con el nombre «aplikasi premium cuma cuma», lo que sugiere un adversario probablemente de origen indonesio.

«Los equipos de seguridad deben permanecer preparados dadas las diversas funcionalidades del malware», concluyeron los investigadores. «Esta naturaleza multifacética le da al malware el potencial de causar un daño significativo una vez que esté completamente operativo, lo que hace que sea más difícil defender los sistemas, ya que cada vector de ataque requiere atención por separado».

Fuente y redacción: thehackernews.com