Los anuncios maliciosos de búsqueda de Google para servicios de IA generativa como OpenAI ChatGPT y Midjourney se utilizan para dirigir a los usuarios a sitios web incompletos como parte de una campaña BATLOADER diseñada para entregar el malware RedLine Stealer .

«Ambos servicios de IA son extremadamente populares pero carecen de aplicaciones independientes propias (es decir, los usuarios interactúan con ChatGPT a través de su interfaz web, mientras que Midjourney usa Discord)», dijo eSentire en un análisis.

«Este vacío ha sido explotado por actores de amenazas que buscan llevar a los buscadores de aplicaciones de IA a páginas web impostoras que promocionan aplicaciones falsas».

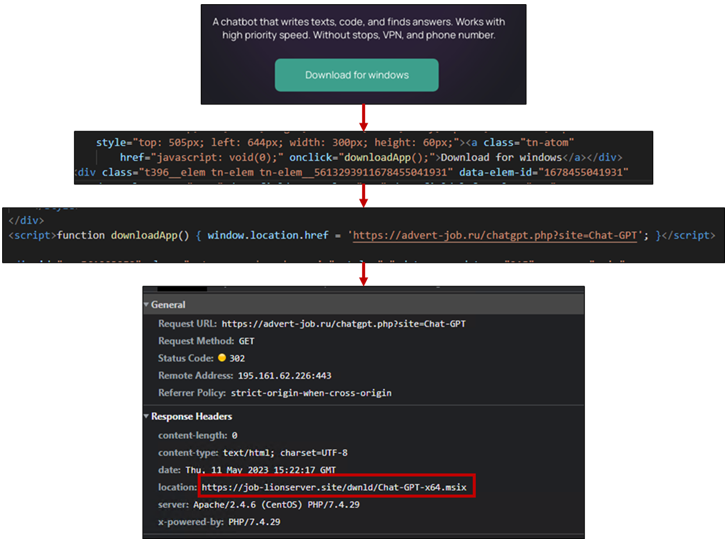

BATLOADER es un malware de carga que se propaga a través de descargas ocultas en las que los usuarios que buscan ciertas palabras clave en los motores de búsqueda ven anuncios falsos que, cuando se hace clic, los redireccionan a páginas de destino falsas que alojan malware.

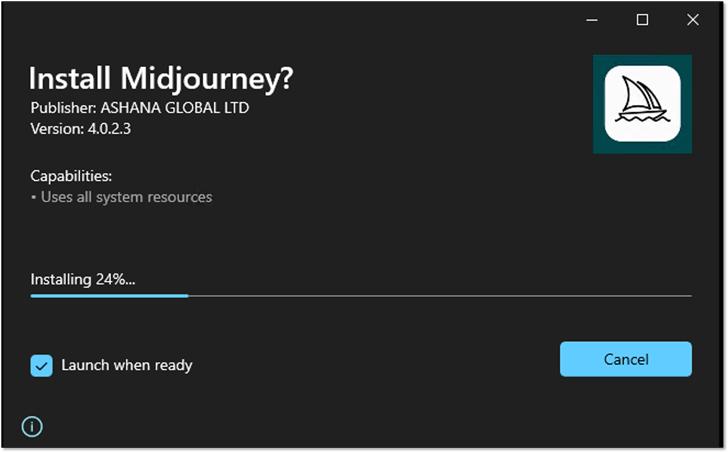

El archivo de instalación, por eSentire, está equipado con un archivo ejecutable (ChatGPT.exe o midjourney.exe) y un script de PowerShell (Chat.ps1 o Chat-Ready.ps1) que descarga y carga RedLine Stealer desde un servidor remoto.

Una vez que se completa la instalación, el binario utiliza Microsoft Edge WebView2 para cargar chat.openai[.]com o www.midjourney[.]com, las URL legítimas de ChatGPT y Midjourney, en una ventana emergente para no mostrar cualquier bandera roja.

El uso del adversario de ChatGPT y señuelos temáticos de Midjourney para publicar anuncios maliciosos y, en última instancia, eliminar el malware RedLine Stealer también fue destacado la semana pasada por Trend Micro.

Esta no es la primera vez que los operadores detrás de BATLOADER capitalizan la moda de la IA para distribuir malware. En marzo de 2023, eSentire detalló un conjunto similar de ataques que aprovecharon los señuelos de ChatGPT para implementar Vidar Stealer y Ursnif.

La compañía de ciberseguridad señaló además que el abuso de los anuncios de búsqueda de Google ha disminuido desde su pico de principios de 2023, lo que sugiere que el gigante tecnológico está tomando medidas activas para reducir su explotación.

Los hallazgos se producen semanas después de que Securonix descubriera una campaña de phishing denominada OCX#HARVESTER que apuntó al sector de las criptomonedas entre diciembre de 2022 y marzo de 2023 con More_eggs (también conocido como Golden Chickens), un programa de descarga de JavaScript que se utiliza para servir cargas útiles adicionales.

eSentire, en enero, rastreó la identidad de uno de los operadores clave del malware como servicio (MaaS) hasta una persona ubicada en Montreal, Canadá. Desde entonces, el segundo actor de amenazas asociado con el grupo ha sido identificado como un ciudadano rumano que usa el alias Jack.

Fuente y redacción: thehackernews.com