Una nueva campaña de malware aprovechó dos vulnerabilidades Zero-Day en los equipos de red de Cisco Adaptive Security Appliances (ASA) para entregar malware personalizado y facilitar la recopilación encubierta de datos en entornos productivos.

Cisco Talos, que denominó la actividad ArcaneDoor, atribuyéndola como obra de un sofisticado actor patrocinado por el estado no documentado previamente y al que rastrea bajo el nombre UAT4356 (también conocido como Storm-1849 de Microsoft).

«UAT4356 implementó dos puertas traseras como componentes de esta campaña, ‘Line Runner’ y ‘Line Dancer’, que se usaron colectivamente para llevar a cabo acciones maliciosas en el objetivo, que incluyeron modificación de configuración, reconocimiento, captura/exfiltración de tráfico de red y potencialmente movimiento lateral», dijo Talos.

CVE-2024-20353 (puntuación CVSS: 8,6): vulnerabilidad de denegación de servicio de servicios web del software Cisco Adaptive Security Appliance y Firepower Threat Defense- CVE-2024-20359 (puntuación CVSS: 6,0): vulnerabilidad de ejecución persistente de código local del software Cisco Adaptive Security Appliance y Firepower Threat Defense

Si bien la segunda falla permite que un atacante local ejecute código arbitrario con privilegios de nivel root, se requieren privilegios de nivel de administrador para explotarlo. Junto con CVE-2024-20353 y CVE-2024-20359, en pruebas internas se descubrió una falla de inyección de comandos en el mismo dispositivo (CVE-2024-20358, puntuación CVSS: 6,0).

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. (CISA) agregó las fallas a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), exigiendo a las agencias federales que apliquen las correcciones proporcionadas por los proveedores antes del 1 de mayo de 2024.

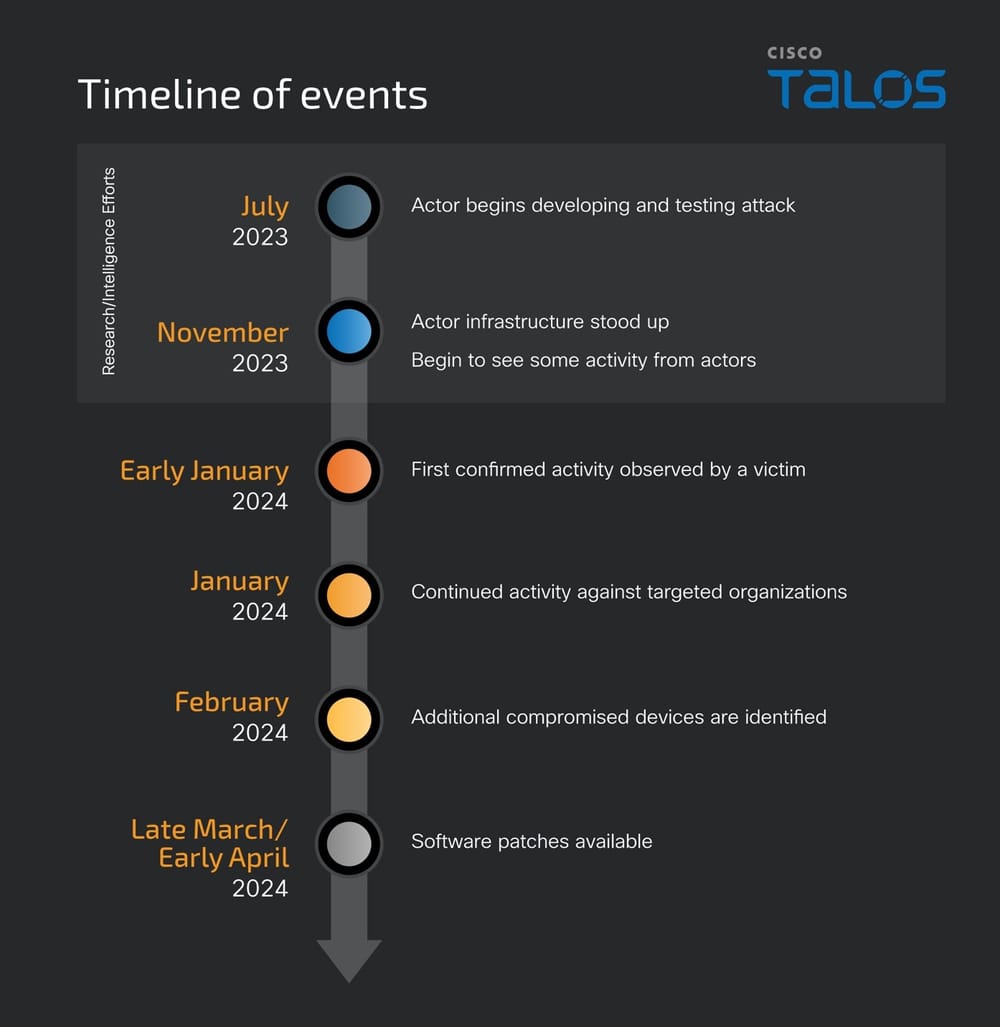

Actualmente se desconoce la vía de acceso inicial exacta utilizada para violar los dispositivos, aunque se dice que UAT4356 comenzó los preparativos para ello ya en julio de 2023.

A un punto de apoyo exitoso le sigue el despliegue de dos implantes llamados Line Dancer y Line Runner, el primero de los cuales es una puerta trasera en memoria que permite a los atacantes cargar y ejecutar shellcode arbitrarias, incluida la desactivación de registros del sistema y la extracción de capturas de paquetes.

Line Runner, por otro lado, es un implante LUA persistente basado en HTTP instalado en Cisco Adaptive Security Appliance (ASA) aprovechando los Zero-Days mencionados para que pueda sobrevivir a través de reinicios y actualizaciones. Se ha observado que se utiliza para obtener información presentada por Line Dancer.

«Se sospecha que Line Runner puede estar presente en un dispositivo comprometido incluso si Line Dancer no lo está (por ejemplo, como una puerta trasera persistente o cuando un ASA afectado aún no ha recibido atención operativa completa por parte de los actores maliciosos)», según un aviso conjunto publicado por agencias de ciberseguridad de Australia, Canadá y el Reino Unido.

En cada fase del ataque, se dice que UAT4356 demostró una atención meticulosa para ocultar sus huellas y la capacidad de emplear métodos complejos para evadir el análisis forense en memoria y reducir las posibilidades de detección, lo que contribuye a su sofisticación y naturaleza esquiva.

Esto también sugiere que los actores de amenazas tienen una comprensión completa del funcionamiento interno del propio ASA y de las acciones forenses comúnmente realizadas por Cisco para la validación de la integridad de los dispositivos de red.

No está claro exactamente qué país está detrás de ArcaneDoor, sin embargo, tanto los delincuentes informáticos respaldados por el estado chino como el ruso han atacado los enrutadores de Cisco con fines de ciberespionaje en el pasado. Cisco Talos tampoco especificó cuántos clientes se vieron comprometidos en estos ataques.

El desarrollo destaca una vez más el aumento de los ataques a dispositivos y plataformas perimetrales, como servidores de correo electrónico, firewalls y VPN, que tradicionalmente carecen de soluciones de detección y respuesta de endpoints (EDR), como lo demuestra la reciente serie de ataques dirigidos a Barracuda Networks, Fortinet, Ivanti, Palo Alto Networks y VMware.

«Los dispositivos de red perimetral son el punto de intrusión perfecto para campañas centradas en el espionaje», afirmó Talos.

Como ruta crítica para que los datos entren y salgan de la red, estos dispositivos deben ser parcheados de manera rutinaria y rápida; usar versiones y configuraciones de hardware y software actualizadas; y ser monitoreados de cerca desde una perspectiva de seguridad. Estos dispositivos permiten a un actor ingresar directamente a una organización, redirigir o modificar el tráfico y monitorear las comunicaciones de la red.

Fuente y redacción: segu-info.com.ar