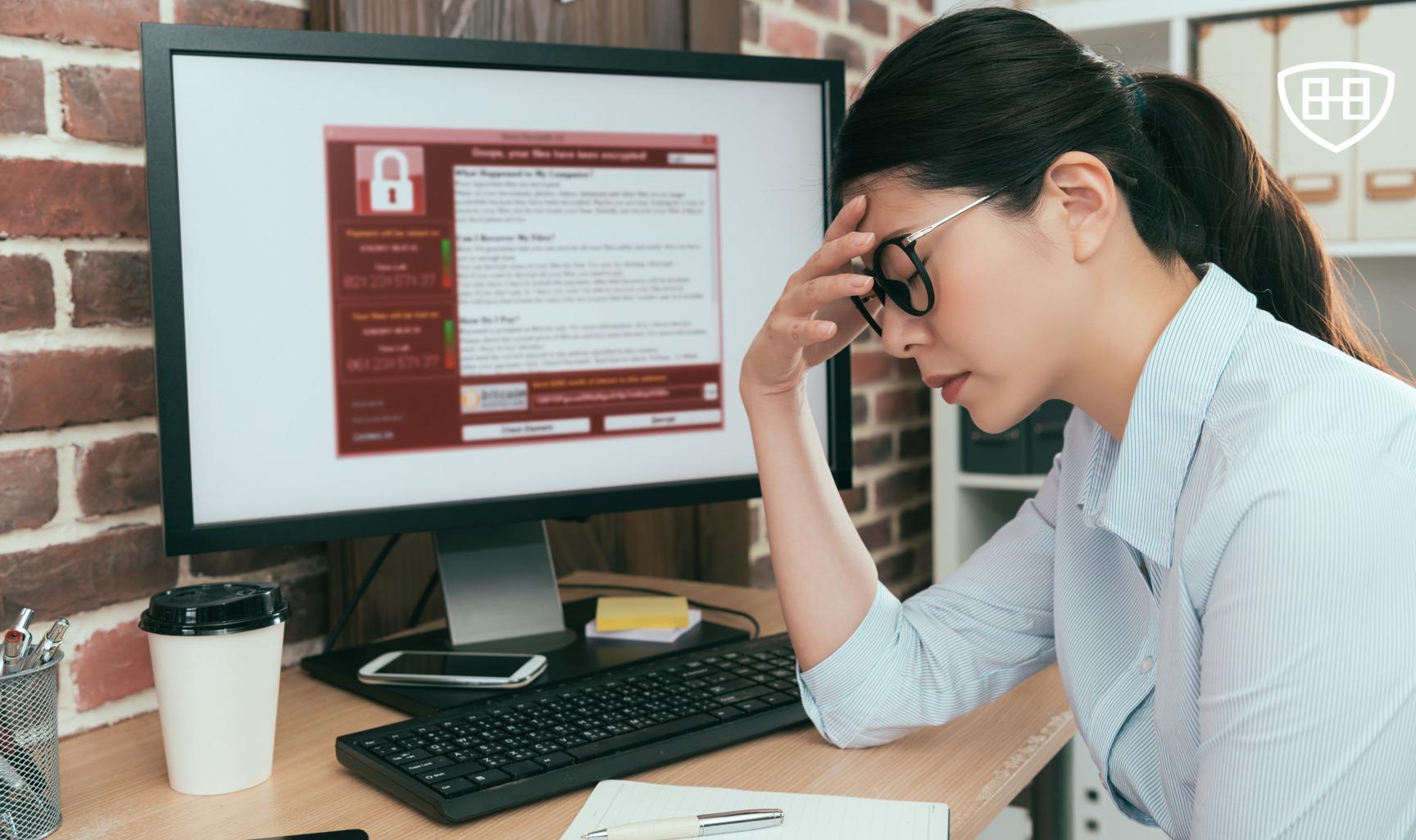

La violación del Distrito Escolar Unificado de Los Ángeles (LAUSD) destaca la prevalencia de las vulnerabilidades de las contraseñas, ya que los piratas informáticos continúan utilizando las credenciales violadas en ataques de ransomware cada vez más frecuentes en la educación.

La violación del LAUSD durante el fin de semana del Día del Trabajo provocó importantes interrupciones en todo el distrito en el acceso al correo electrónico , las computadoras y las aplicaciones. No está claro qué datos de estudiantes o empleados extrajeron los atacantes.

Existe una tendencia significativa en las infracciones de ransomware en la educación, un sector altamente vulnerable. La naturaleza transitoria de los estudiantes deja cuentas y contraseñas vulnerables. Los entornos abiertos que crean las escuelas para fomentar la exploración de los alumnos y la relativa ingenuidad del sector en materia de ciberseguridad invitan a los ataques.

La brecha en LAUSD y lo que sucedió después

Cuatro días después de la violación, llegaron informes de que los delincuentes habían ofrecido credenciales para cuentas dentro de la red del distrito escolar a la venta en la web oscura meses antes del ataque. Las credenciales robadas incluían direcciones de correo electrónico con el sufijo @lausd.net como nombres de usuario y contraseñas violadas.

LAUSD respondió en su actualización que «las credenciales de correo electrónico comprometidas que supuestamente se encontraron en sitios web nefastos no estaban relacionadas con este ataque , según lo atestiguado por las agencias federales de investigación». El informe de violación de LAUSD confirmó al FBI y CISA como investigadores.

El FBI y CISA y los hechos relacionados con la violación confirman que los actores de amenazas probablemente usaron credenciales comprometidas para obtener acceso inicial a la red de LAUSD para afirmar el control sobre contraseñas cada vez más privilegiadas.

El FBI y CISA habían observado al grupo de ransomware Vice Society, que se atribuyó el mérito del ataque, utilizando TTP que incluían «privilegios crecientes y luego obteniendo acceso a cuentas de administrador de dominio». El grupo de ransomware usó scripts para cambiar las contraseñas de las cuentas de red para evitar que la organización de la víctima corrigiera la infracción.

La escalada de privilegios supone que los atacantes tenían privilegios para escalar, lo que significa que ya tenían acceso y contraseñas comprometidas al comienzo del ataque.

Como explicó el aviso del FBI y CISA , «los actores de Vice Society probablemente obtengan acceso inicial a la red a través de credenciales comprometidas al explotar aplicaciones orientadas a Internet «.

El sitio web de LAUSD recomienda a los titulares de cuentas que accedan a su aplicación MyData en https://mydata.lausd.net , utilizando sus «credenciales de inicio de sesión único (es decir, el nombre de usuario y la contraseña del correo electrónico de LAUSD). Una forma de asegurarse de que su inicio de sesión único está funcionando es iniciar sesión en «Inside LAUSD» en la página de inicio de LAUSD www.lausd.net «.

La página de inicio, el correo electrónico y el SSO son aplicaciones explotables orientadas a Internet. Los piratas informáticos que accedan al correo electrónico a través de contraseñas comprometidas podrían usar SSO para acceder a los datos a través de la aplicación MyData y cualquier aplicación que permita el acceso a través de SSO.

Después de la violación, LAUSD requirió que los empleados y estudiantes restablecieran sus contraseñas en persona en el sitio web del distrito en una ubicación del distrito escolar para el sufijo de correo electrónico @LAUSD.net antes de poder iniciar sesión en sus sistemas. Es algo que harían en caso de contraseñas de correo electrónico comprometidas para evitar un mayor compromiso.

El aumento de los ataques de ransomware en la educación este año.

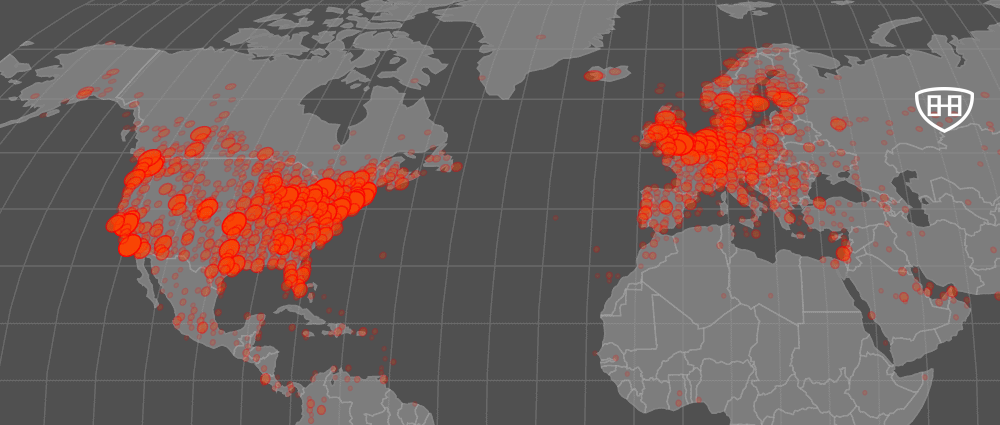

Los grupos de ransomware a menudo tienen como objetivo la educación, con efectos que incluyen el acceso no autorizado y el robo de PII del personal y de los estudiantes. La aceptación de los maestros, el personal y los estudiantes que trabajan y aprenden en línea ha ampliado el panorama de amenazas, con ataques de ransomware en la educación con una tendencia al alza desde 2019. .

El FBI confirmó la venta de contraseñas educativas comprometidas, incluido un anuncio web oscuro para 2000 nombres de usuario y contraseñas de universidades de EE. UU. en el sufijo de dominio .edu, en 2020. En 2021, el FBI identificó 36 000 combinaciones de correo electrónico y contraseña para cuentas en dominios .edu en un plataforma de mensajería instantánea disponible públicamente.

Este año, el FBI encontró varios foros de ciberdelincuentes rusos que vendían o revelaban credenciales de red y acceso VPN a «una multitud de universidades e instituciones de educación superior identificadas en los EE. UU., algunas de las cuales incluían capturas de pantalla como prueba de acceso».

Reforzando la seguridad para 2023.

Los atacantes compran y venden millones de contraseñas violadas en la web oscura , sabiendo que, debido a la reutilización de contraseñas, la credencial promedio otorga acceso a muchas cuentas. Los piratas informáticos criminales cuentan con él para poder introducir contraseñas violadas en las páginas de inicio de sesión para obtener acceso no autorizado. Ese acceso ilícito a las cuentas permite a los piratas informáticos obtener acceso a datos confidenciales, explotar una red abierta e incluso inyectar ransomware .

La política de contraseñas de Specops con protección de contraseñas violadas compara las contraseñas en su Active Directory con más de 2 mil millones de contraseñas violadas. Specops acaba de agregar más de 13 millones de contraseñas recién violadas a la lista en su última actualización. Specops Breached Password Protection compara las contraseñas de Active Directory con una lista continuamente actualizada de credenciales comprometidas.

Para cada cambio o restablecimiento de contraseña de Active Directory, la Protección de contraseña violada bloquea el uso de cualquier contraseña comprometida con comentarios dinámicos sobre por qué se bloqueó. Si está buscando proteger su organización educativa, o cualquier negocio, puede probar Specops Breached Password Protection de forma gratuita.