Durante años, la pandilla TrickBot ha estado utilizando su troyano para comprometer las redes empresariales al descargar diferentes módulos de software utilizados para comportamientos específicos, como robar contraseñas , propagarse a otras máquinas o incluso robar la base de datos de Active Directory de un dominio. A medida que estos módulos se han analizado en profundidad con el tiempo, las soluciones de seguridad han mejorado su detección antes de ser utilizadas.

De TrickBot a BazarLoader

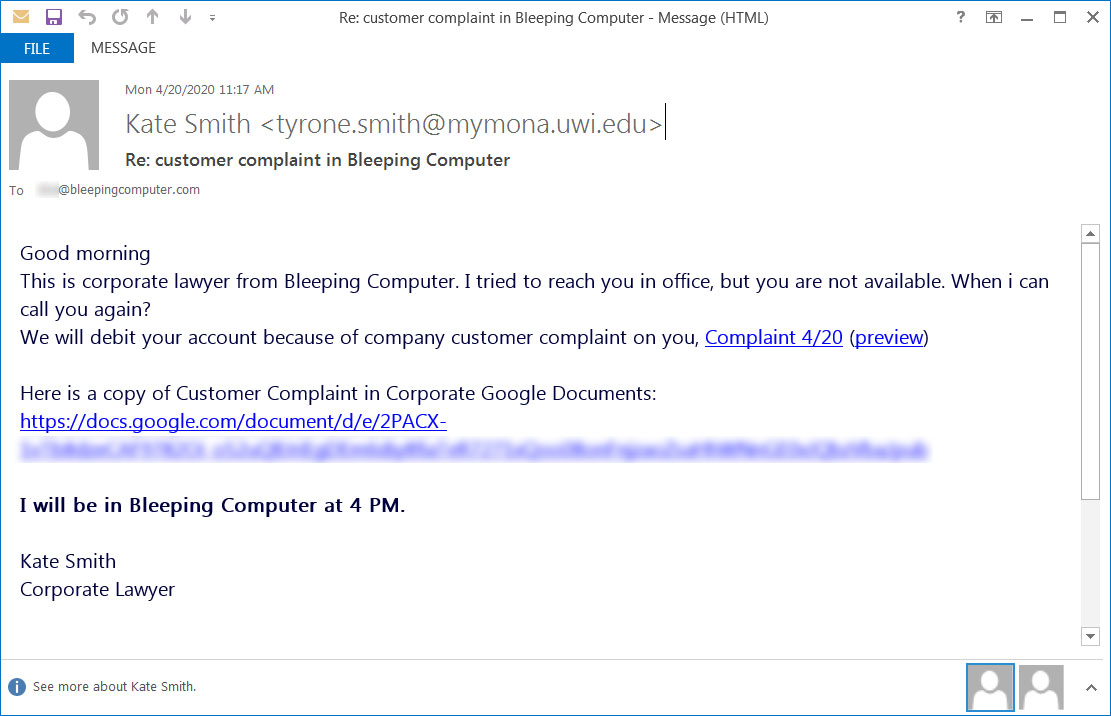

En abril de 2020, informamos que la banda TrickBot había comenzado a usar una nueva infección BazarLoader / BazarBackdoor en ataques de phishing.

En un nuevo informe, los investigadores de seguridad de Advanced Intel explican que en lugar de quemar a las víctimas con el troyano TrickBot altamente detectado, los actores de amenazas ahora prefieren a BazarBackdoor como su herramienta de elección para objetivos empresariales de alto valor.

«BazarBackdoor sigue siendo el malware encubierto que depende de una funcionalidad mínima mientras está en el host y produce infecciones de alto valor a largo plazo debido a su simplicidad y dependencia de operaciones externas para explotar más información más adelante».

«En otras palabras, la capa de simplicidad y ofuscación de» mezcla «de BazarBackdoor permite que la carga útil sea una mejor opción para objetivos de alto valor», dijo Kremez a BleepingComputer en una conversación sobre su informe.

Un compromiso de BazarLoader comienza con un ataque de phishing dirigido, como lo muestra un correo electrónico de phishing recibido por BleepingComputer en abril.

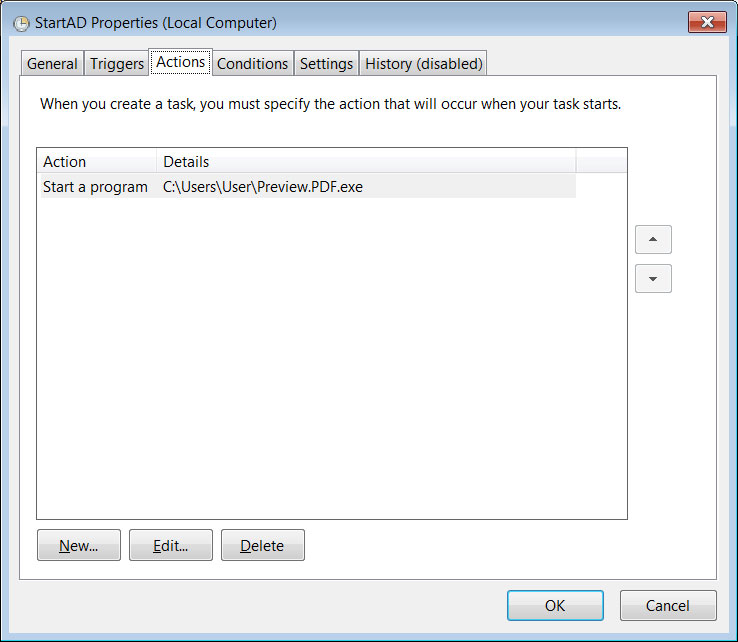

Después de infectar una computadora, BazarLoader utilizará el proceso de vaciado para inyectar el componente BazarBackdoor en procesos legítimos de Windows como cmd.exe, explorer.exe y svchost.exe. Se crea una tarea programada para cargar BazarLoader cada vez que un usuario inicia sesión en el sistema.

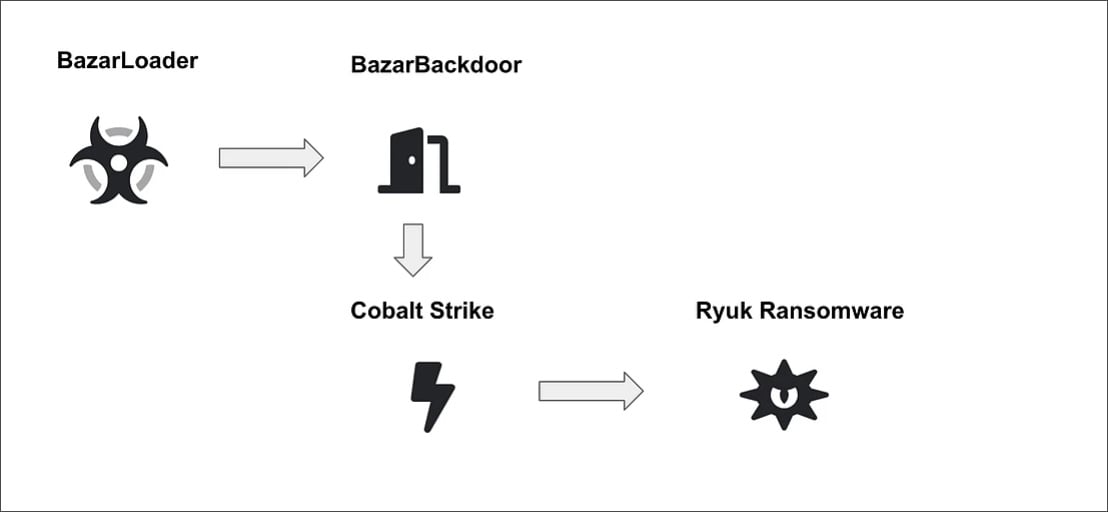

Finalmente, BazarBackdoor desplegará una baliza Cobalt Strike, que proporciona acceso remoto a los actores de amenazas que instalan herramientas posteriores a la explotación como BloodHound y Lasagne para mapear un dominio de Windows y extraer credenciales.

En última instancia, el ataque lleva a que los actores de amenazas implementen el ransomware Ryuk en toda la red y exijan rescates masivos.

Fuente: Intel avanzado

Incluso con este aumento en la utilización, ya que BazarBackdoor requiere una cantidad más significativa de operación humana, Kremez cree que BazarLoader se reservará para objetivos seleccionados.

«La desventaja de cazar con BazarBackdoor es que requiere una operación de explotación costosa para pivotar de las infecciones», explicó Kremez.

Para la distribución masiva, deberíamos seguir viendo que TrickBot se utiliza para comprometer la red.