La notoria botnet Emotet se ha relacionado con una nueva ola de campañas de malspam que aprovechan los archivos protegidos con contraseña para colocar CoinMiner y Quasar RAT en sistemas comprometidos.

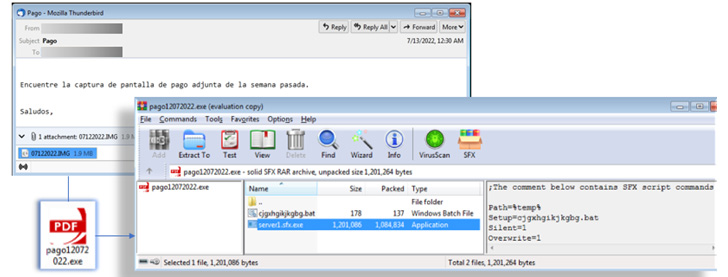

En una cadena de ataque detectada por los investigadores de Trustwave SpiderLabs, se descubrió que un archivo ZIP con el tema de una factura contenía un archivo autoextraíble (SFX) anidado, el primer archivo que actuaba como un conducto para iniciar el segundo.

Si bien los ataques de phishing como estos tradicionalmente requieren persuadir al objetivo para que abra el archivo adjunto, la compañía de seguridad cibernética dijo que la campaña elude este obstáculo al utilizar un archivo por lotes para proporcionar automáticamente la contraseña para desbloquear la carga útil.

El primer archivo SFX utiliza además un icono de PDF o Excel para que parezca legítimo, cuando, en realidad, contiene tres componentes: el segundo archivo SFX RAR protegido con contraseña, el script por lotes antes mencionado que inicia el archivo y un PDF o una imagen de señuelo.

«La ejecución del archivo por lotes conduce a la instalación del malware que se esconde dentro del RARsfx [archivo RAR autoextraíble] protegido por contraseña», dijeron los investigadores Bernard Bautista y Diana Lopera en un artículo publicado el jueves.

La secuencia de comandos por lotes logra esto especificando la contraseña del archivo y la carpeta de destino a la que se extraerá la carga útil, además de ejecutar un comando para mostrar el documento señuelo en un intento de ocultar la actividad maliciosa.

Por último, la infección culmina con la ejecución de CoinMiner, un minero de criptomonedas que también puede duplicarse como un ladrón de credenciales, o Quasar RAT , un troyano de acceso remoto basado en .NET de código abierto , dependiendo de la carga útil empaquetada en el archivo.

La técnica de ataque con un solo clic también es notable porque salta efectivamente la barrera de la contraseña, lo que permite a los actores malintencionados llevar a cabo una amplia gama de acciones, como cryptojacking, exfiltración de datos y ransomware.

Trustwave dijo que ha identificado un aumento en las amenazas empaquetadas en archivos ZIP protegidos con contraseña, con aproximadamente el 96% de estos distribuidos por la red de bots Emotet.

«El archivo autoextraíble existe desde hace mucho tiempo y facilita la distribución de archivos entre los usuarios finales», dijeron los investigadores. «Sin embargo, presenta un riesgo de seguridad ya que el contenido del archivo no es fácilmente verificable y puede ejecutar comandos y ejecutables en silencio».