El popular servicio de videoconferencia Zoom ha resuelto hasta cuatro vulnerabilidades de seguridad, que podrían explotarse para comprometer a otro usuario a través del chat mediante el envío de mensajes de Protocolo de Presencia y Mensajería Extensible ( XMPP ) especialmente diseñados y ejecutar código malicioso.

Rastreados desde CVE-2022-22784 hasta CVE-2022-22787, los problemas varían entre 5,9 y 8,1 en gravedad. A Ivan Fratric de Google Project Zero se le atribuye el descubrimiento y el informe de las cuatro fallas en febrero de 2022.

La lista de errores es la siguiente:

- CVE-2022-22784 (puntuación CVSS: 8,1): análisis XML incorrecto en Zoom Client para reuniones

- CVE-2022-22785 (puntaje CVSS: 5.9): cookies de sesión restringidas incorrectamente en Zoom Client for Meetings

- CVE-2022-22786 (puntuación CVSS: 7,5): paquete de actualización a una versión anterior en Zoom Client for Meetings para Windows

- CVE-2022-22787 (puntuación CVSS: 5,9): validación de nombre de host insuficiente durante el cambio de servidor en Zoom Client for Meetings

Con la funcionalidad de chat de Zoom construida sobre el estándar XMPP, la explotación exitosa de los problemas podría permitir que un atacante obligue a un cliente vulnerable a enmascarar a un usuario de Zoom, conectarse a un servidor malicioso e incluso descargar una actualización no autorizada, lo que resultaría en la ejecución de código arbitrario. derivado de un ataque de degradación .

Fratric denominó la secuencia de ataque de clic cero como un caso de » XMPP Stanza Smuggling «, y agregó que «un usuario podría falsificar mensajes como si vinieran de otro usuario» y que «un atacante puede enviar mensajes de control que serán aceptados como si fueran procedente del servidor».

En esencia, los problemas aprovechan las inconsistencias de análisis entre los analizadores XML en el cliente y el servidor de Zoom para «pasar de contrabando» estrofas XMPP arbitrarias , una unidad básica de comunicación en XMPP, al cliente víctima.

Específicamente, la cadena de exploits puede armarse para secuestrar el mecanismo de actualización de software y hacer que el cliente se conecte a un servidor intermediario que sirve una versión antigua y menos segura del cliente de Zoom.

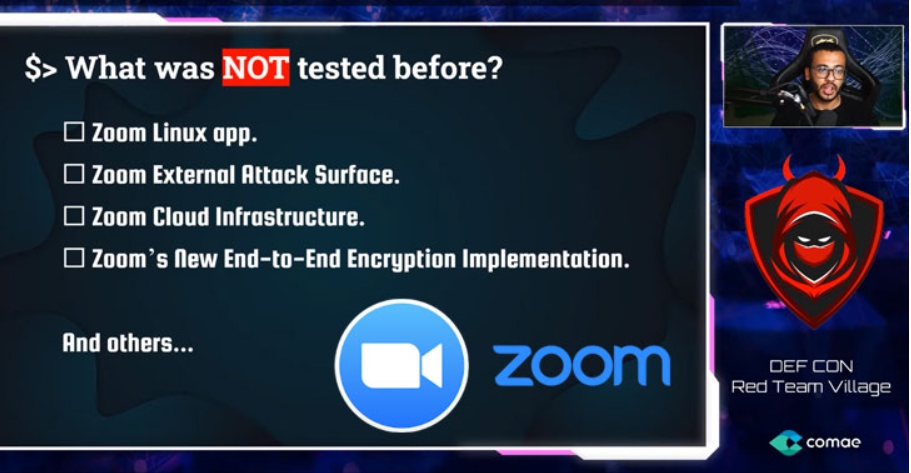

Si bien el ataque a la degradación destaca la versión de Windows de la aplicación, CVE-2022-22784, CVE-2022-22785 y CVE-2022-22787 afectan a Android, iOS, Linux, macOS y Windows.

Los parches llegan menos de un mes después de que Zoom solucionó dos fallas de alta gravedad (CVE-2022-22782 y CVE-2022-22783) que podrían provocar una escalada de privilegios locales y la exposición de los contenidos de la memoria en sus servicios de reuniones locales. También se arregló otra instancia de un ataque de degradación (CVE-2022-22781) en la aplicación macOS de Zoom.

Se recomienda a los usuarios de la aplicación que actualicen a la última versión (5.10.0) para mitigar cualquier amenaza potencial que surja de la explotación activa de las fallas.