La popular aplicación de videoconferencia Zoom ha abordado varias vulnerabilidades de seguridad, dos de las cuales afectan a su cliente Linux que podrían haber permitido a un atacante con acceso a un sistema comprometido leer y exfiltrar datos de usuario de Zoom, e incluso ejecutar malware sigiloso como un subproceso de un aplicación confiable.

Según el investigador de ciberseguridad Mazin Ahmed , quien presentó sus hallazgos en DEF CON 2020 ayer, la compañía también dejó expuesta una instancia de desarrollo mal configurada que no se actualizó desde septiembre de 2019, lo que indica que el servidor podría ser susceptible a fallas que no se repararon.

Después de que Ahmed informara en privado de los problemas a Zoom en abril y posteriormente en julio, la compañía emitió una solución el 3 de agosto (versión 5.2.4).

Vale la pena señalar que para que se produzcan algunos de estos ataques, un atacante debería haber comprometido el dispositivo de la víctima por otros medios. Pero eso no quita la importancia de los defectos.

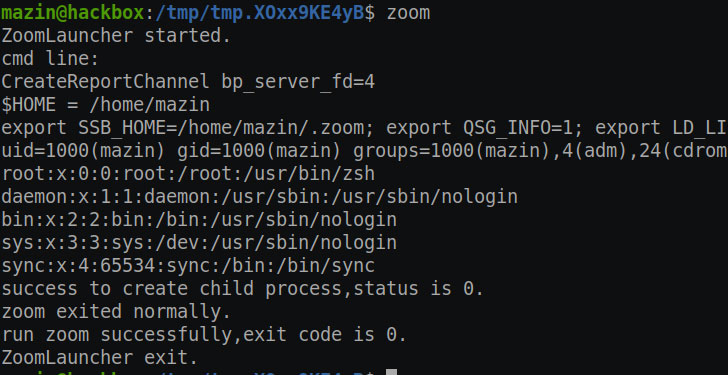

En un escenario, Ahmed descubrió un problema con Zoom Launcher para Linux que podría permitir que un adversario ejecute software no autorizado debido a la forma en que lanza el ejecutable «zoom».

«Esto rompe toda la protección de la lista blanca de aplicaciones, permite que el malware se ejecute como un subproceso de un proveedor confiable (Zoom) y es una mala práctica de diseño / seguridad», dijo Ahmed en un análisis.

Eso no es todo. De manera similar, un atacante con acceso a la máquina de la víctima puede leer y extraer los datos y la configuración del usuario de Zoom navegando a la base de datos local e incluso accediendo a los mensajes de chat almacenados en el sistema en formato de texto sin formato.

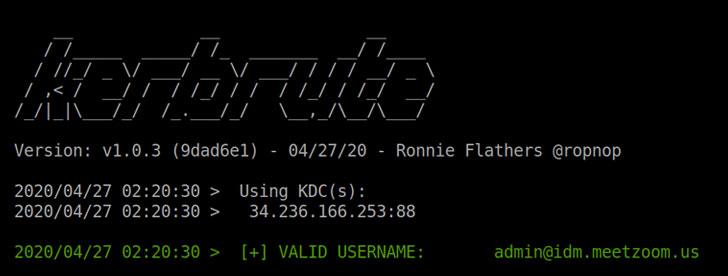

Otras dos fallas involucraron un servicio de autenticación Kerberos accesible externamente («ca01.idm.meetzoom.us») y un problema TLS / SSL que permite que el malware inyecte huellas digitales de certificados personalizados en la base de datos local de Zoom.

«Esto es por anclaje de certificado de usuario y permite intencionalmente que el usuario permita certificados personalizados», dijo Zoom sobre la falla de inyección de certificado. «El usuario puede escribir en su propia base de datos, pero ningún otro usuario no root puede hacerlo. Es una práctica recomendada que las aplicaciones de usuario se ejecuten en su nivel de privilegio, ya que requerir que Zoom se ejecute como root introduciría riesgos de seguridad innecesarios para Zoom y nuestros clientes . «

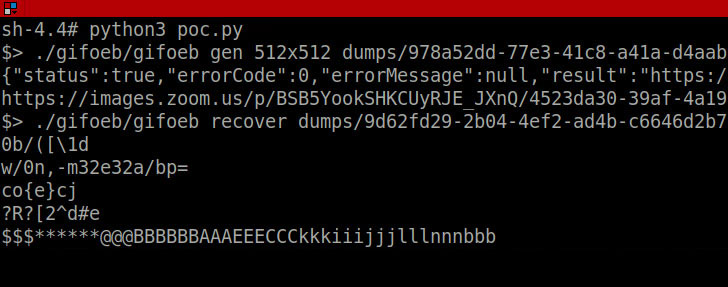

Pero se vuelve más interesante. Ahmed continuó destacando una vulnerabilidad de fuga de memoria al explotar la función de imagen de perfil en Zoom para cargar una imagen GIF maliciosa, descargar el archivo renderizado y extraer datos de él para filtrar partes de la memoria del sistema.

«Después de una investigación interna, llegamos a la conclusión de que el comportamiento no fue una pérdida de memoria, sino el mejor esfuerzo de nuestra utilidad de imagen para convertir un gif con formato incorrecto en un jpeg», dijo la compañía.

Aunque Ahmed cree que esto es una consecuencia de una falla conocida en el software de conversión de imágenes ImageMagick ( CVE-2017-15277 ), Zoom ha dicho que no usa la utilidad para convertir GIF cargados como imágenes de perfil en formato JPEG.

En respuesta a las divulgaciones, Zoom ha eliminado el servidor de autenticación Kerberos expuesto para evitar ataques de fuerza bruta, al tiempo que reconoce que está trabajando para abordar la falta de cifrado mientras almacena los registros de chat.

Se recomienda que los usuarios actualicen Zoom a la última versión para mitigar cualquier riesgo que surja de estos problemas.

El desarrollo se produjo cuando la empresa resolvió una falla de seguridad el mes pasado. Permitió a los atacantes descifrar el código de acceso numérico utilizado para asegurar reuniones privadas en la plataforma y escuchar a los participantes.