Los actores malintencionados pueden obtener acceso no autorizado a las cuentas en línea de los usuarios a través de una nueva técnica llamada «secuestro previo de cuentas», según ha descubierto una nueva investigación.

El ataque tiene como objetivo el proceso de creación de cuentas que es omnipresente en sitios web y otras plataformas en línea, lo que permite que un adversario realice una serie de acciones antes de que una víctima desprevenida cree una cuenta en un servicio de destino.

El estudio fue dirigido por el investigador de seguridad independiente Avinash Sudhodanan en colaboración con Andrew Pavard del Microsoft Security Response Center (MSRC).

Pre-secuestro de bancos con el requisito previo de que un atacante ya esté en posesión de un identificador único asociado con una víctima, como una dirección de correo electrónico o un número de teléfono, que se puede obtener de las cuentas de redes sociales del objetivo o de los volcados de credenciales que circulan en la web.

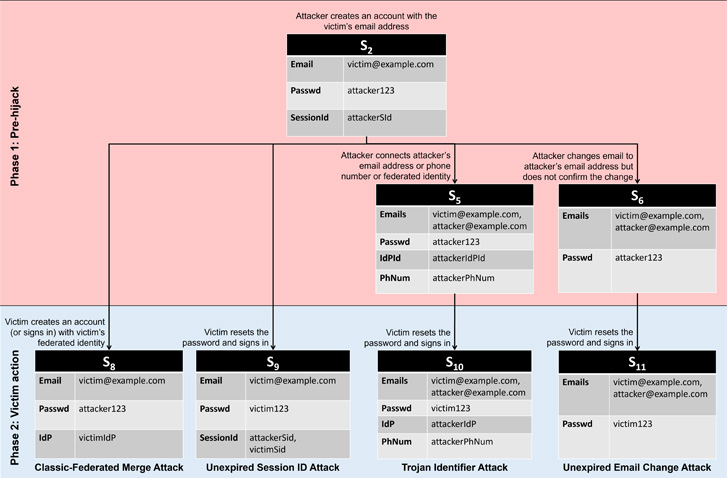

Luego, los ataques pueden desarrollarse de cinco maneras diferentes, incluido el uso de la misma dirección de correo electrónico durante la creación de la cuenta tanto por parte del adversario como de la víctima, lo que potencialmente otorga a las dos partes acceso simultáneo a la cuenta.

«Si el atacante puede crear una cuenta en un servicio de destino usando la dirección de correo electrónico de la víctima antes de que la víctima cree una cuenta, el atacante podría usar varias técnicas para poner la cuenta en un estado pre secuestrado», dijeron los investigadores.

«Después de que la víctima recuperó el acceso y comenzó a usar la cuenta, el atacante podría recuperar el acceso y hacerse cargo de la cuenta». Los cinco tipos de ataques previos al secuestro están a continuación:

- Ataque de fusión clásico-federado , en el que dos cuentas creadas utilizando rutas de identidad clásica y federada con la misma dirección de correo electrónico permiten que la víctima y el atacante accedan a la misma cuenta.

- Ataque de identificador de sesión vigente , en el que el atacante crea una cuenta utilizando la dirección de correo electrónico de la víctima y mantiene una sesión activa de larga duración. Cuando el usuario recupera la cuenta usando la misma dirección de correo electrónico, el atacante continúa manteniendo el acceso porque el restablecimiento de la contraseña no terminó la sesión del atacante.

- Ataque de identificador de troyano , en el que el atacante crea una cuenta utilizando la dirección de correo electrónico de la víctima y luego agrega un identificador de troyano, por ejemplo, una dirección de correo electrónico secundaria o un número de teléfono bajo su control. Por lo tanto, cuando el usuario real recupera el acceso luego de un restablecimiento de contraseña, el atacante puede usar el identificador de troyano para recuperar el acceso a la cuenta.

- Ataque de cambio de correo electrónico no caducado , en el que el atacante crea una cuenta utilizando la dirección de correo electrónico de la víctima y procede a cambiar la dirección de correo electrónico a una bajo su control. Cuando el servicio envía una URL de verificación a la nueva dirección de correo electrónico, el atacante espera a que la víctima se recupere y comience a usar la cuenta antes de completar el proceso de cambio de correo electrónico para tomar el control de la cuenta.

- Ataque de proveedor de identidad no verificador (IdP) , en el que el atacante crea una cuenta con el servicio de destino utilizando un IdP no verificador. Si la víctima crea una cuenta usando el método de registro clásico con la misma dirección de correo electrónico, le permite al atacante obtener acceso a la cuenta.

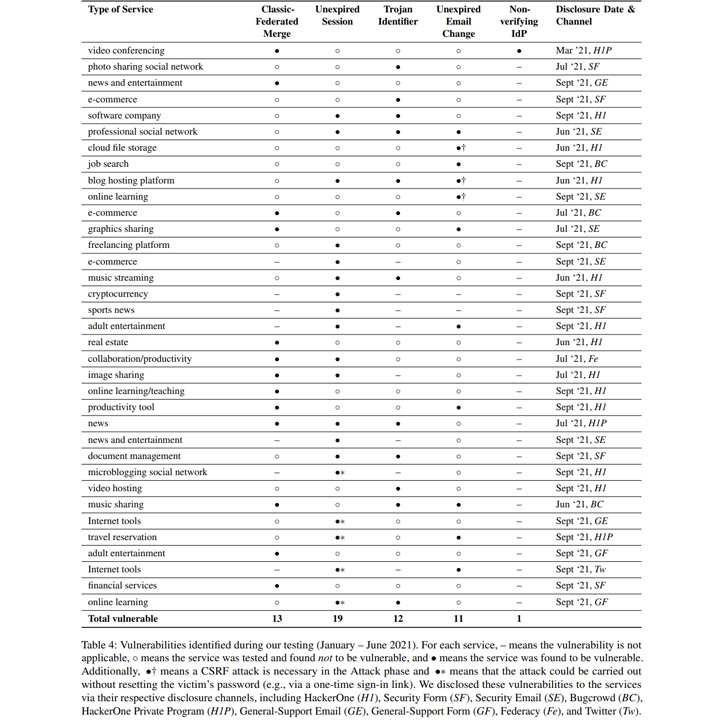

En una evaluación empírica de 75 de los sitios web más populares de Alexa, se identificaron 56 vulnerabilidades previas al secuestro en 35 servicios. Esto incluye 13 fusiones federadas clásicas, 19 identificadores de sesión vigentes, 12 identificadores de troyanos, 11 cambios de correo electrónico vigentes y un ataque de IdP sin verificación:

- Dropbox – Ataque de cambio de correo electrónico no caducado

- Instagram – Ataque de identificador troyano

- LinkedIn: sesión no caducada y ataques de identificador troyano

- WordPress.com: sesiones no vencidas y ataques de cambio de correo electrónico no vencidos, y

- Zoom: fusión federada clásica y ataques de IdP sin verificación

«La causa raíz de todos los ataques […] es la falta de verificación de la propiedad del identificador reclamado», dijeron los investigadores.

«Aunque muchos servicios realizan este tipo de verificación, a menudo lo hacen de forma asincrónica, lo que permite al usuario usar ciertas funciones de la cuenta antes de que se haya verificado el identificador. Aunque esto podría mejorar la usabilidad (reduce la fricción del usuario durante el registro), deja el usuario vulnerable a los ataques previos al secuestro».

Si bien la implementación estricta de la verificación de identificadores en los servicios es crucial para mitigar los ataques previos al secuestro, se recomienda que los usuarios protejan sus cuentas con autenticación multifactor (MFA).

«La MFA implementada correctamente evitará que el atacante se autentique en una cuenta previamente secuestrada después de que la víctima comience a usar esta cuenta», señalaron los investigadores. «El servicio también debe invalidar cualquier sesión creada antes de la activación de MFA para evitar el ataque de sesión no vencida».

Además de eso, también se recomienda a los servicios en línea que eliminen periódicamente las cuentas no verificadas, apliquen una ventana baja para confirmar un cambio de dirección de correo electrónico e invaliden sesiones durante el restablecimiento de contraseña para un enfoque de defensa en profundidad para la administración de cuentas.

«Cuando un servicio fusiona una cuenta creada a través de la ruta clásica con una creada a través de la ruta federada (o viceversa), el servicio debe garantizar que el usuario controle actualmente ambas cuentas», dijeron Sudhodanan y Pavard.