Cloudflare informó esta semana que se ha enfrentado al mayor ataque de denegación de servicio distribuido (DDoS) jamás registrado.

Durante este ataque, Cloudflare afirma que recibió nada menos que 17,2 millones de peticiones HTTP por segundo (RPS). Para tener una perspectiva de cuán grande fue este ataque: Cloudflare atiende más de 25 millones de solicitudes HTTP por segundo en promedio. Esto se refiere a la tasa promedio de tráfico legítimo en el segundo trimestre de 2021. Por lo tanto, con un máximo de 17.2 millones de rps, este ataque alcanzó el 68% de nuestra tasa de rps promedio del segundo trimestre del tráfico HTTP legítimo.

Este ataque fue lanzado por una poderosa botnet, dirigida a un cliente de Cloudflare en la industria financiera. En cuestión de segundos, la botnet bombardeó el borde de Cloudflare con más de 330 millones de solicitudes de ataque. Sin embargo, la compañía está bastante satisfecha, ya que dice que fue capaz de mitigar este ataque masivo gracias a su protección DDoS de borde autónomo.

Para darnos una idea de la escala del ataque, Cloudflare dice que, normalmente, recibe unos 25 millones de peticiones legítimas por segundo. Por tanto, el número de peticiones malintencionadas supuso un 68% del promedio de solicitudes legítimas que recibe normalmente.

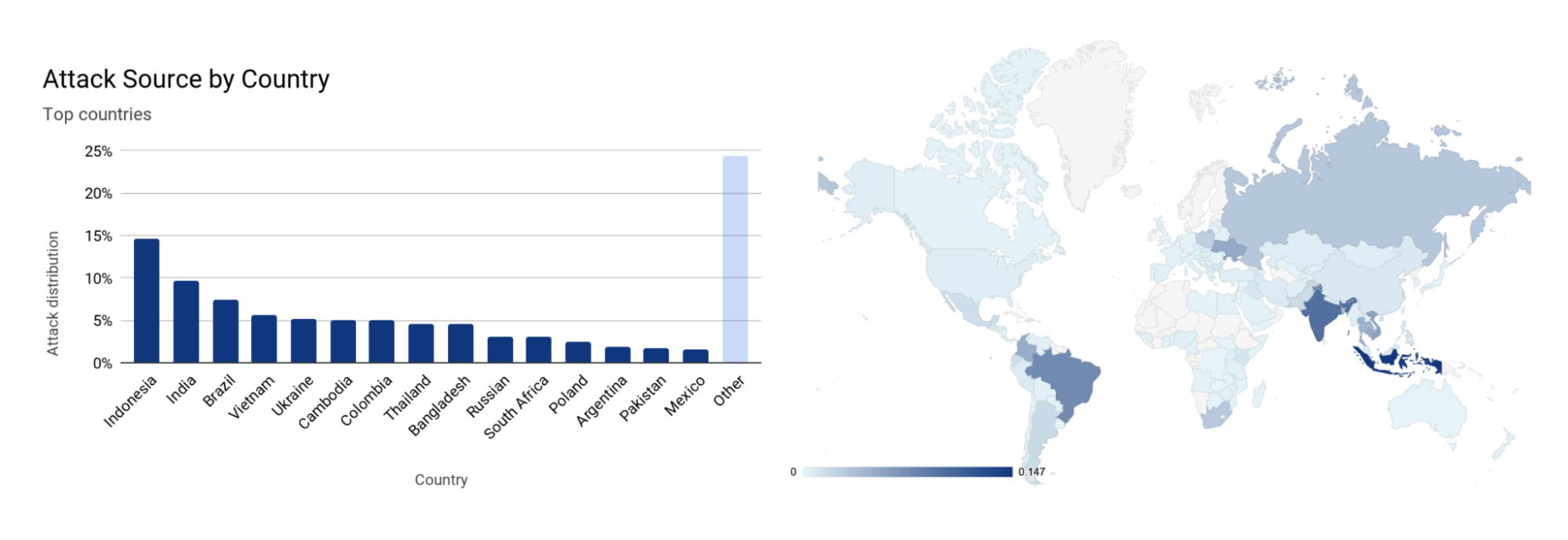

El tráfico de ataques se originó en más de 20.000 bots en 125 países de todo el mundo. Según las direcciones IP de origen de los bots, casi el 15% del ataque se originó en Indonesia y otro 17% en India y Brasil combinados. Indica que puede haber muchos dispositivos infectados con malware en esos países.

Cloudflare cree que la red de bots que causó esta inundación HTTP es la misma que provocó otro ataque DDoS la semana pasada. Sin embargo, ese ataque no fue tan potente como éste ya que se quedó en algo menos de 8 millones de peticiones por segundo.

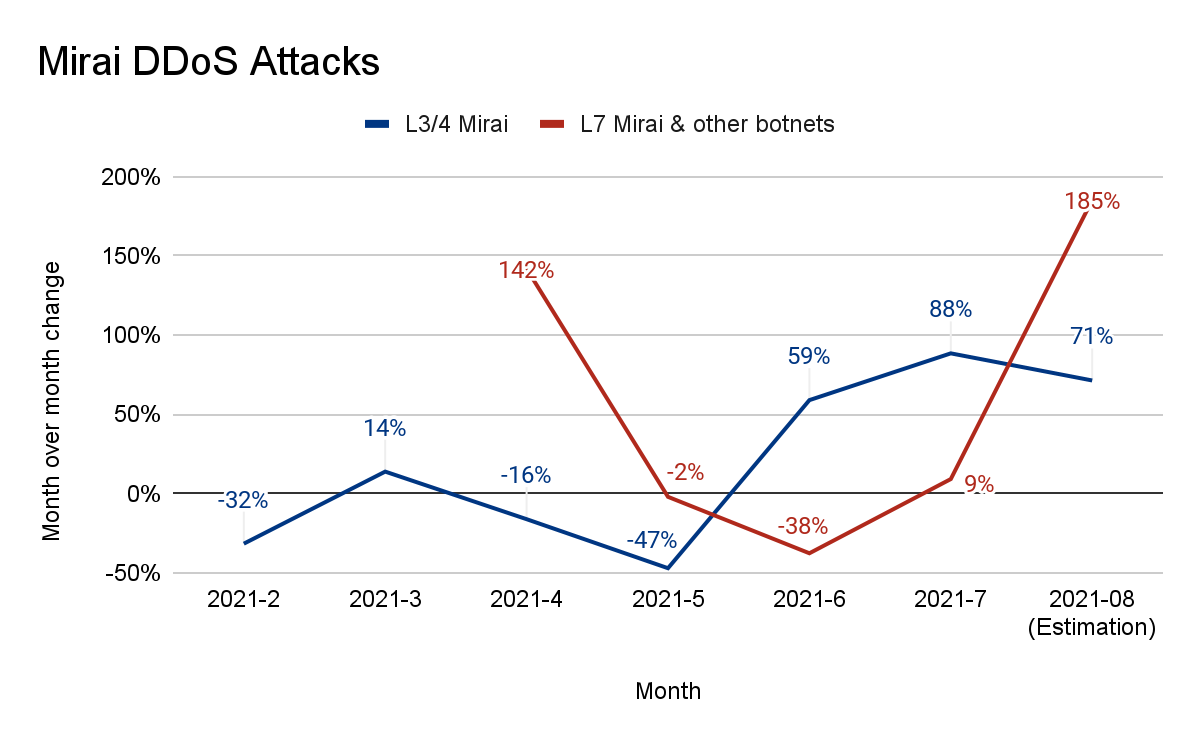

Aunque no sabemos quién está detrás de los ataques, la empresa señala que se está produciendo un resurgimiento de los ataques de la red de bots Mirai que infecta a dispositivos IoT (como cámaras del hogar) y routers. Esta red es responsable de causar algunos de los mayores ataques DDoS de la historia.

La botnet Mirai comenzó con aproximadamente 30K bots y se redujo lentamente a aproximadamente 28K. Sin embargo, a pesar de perder bots de su flota, la botnet aún pudo generar volúmenes impresionantes de tráfico de ataques durante períodos cortos. En algunos casos, cada ráfaga duró solo unos segundos. Estos ataques se unen al aumento de ataques DDoS basados en Mirari que hemos observado en nuestra red durante las últimas semanas. Solo en julio, los ataques L3/4 Mirai aumentaron en un 88% y los ataques L7 en un 9%. Además, según el promedio actual de agosto por día de los ataques Mirai, podemos esperar que los ataques DDoS L7 Mirai y otros ataques de botnet similares aumenten en un 185% y los ataques L3 / 4 en un 71% para fin de mes.

Mirai se propaga infectando dispositivos operados por Linux, como cámaras de seguridad y routers. Luego, se autopropaga buscando los puertos Telnet abiertos 23 y 2323. Una vez encontrados, intenta obtener acceso a dispositivos vulnerables mediante la fuerza bruta de credenciales conocidas, como nombres de usuario y contraseñas predeterminados de fábrica. Las variantes posteriores de Mirai también aprovecharon las vulnerabilidades Zero-Day en routers y otros dispositivos. Una vez infectados, los dispositivos monitorearán un servidor de Command&Control (C2) para obtener instrucciones sobre qué objetivo atacar.