Los ataques de phishing ahora utilizan chatbots automatizados para guiar a los visitantes a través del proceso de entrega de sus credenciales de inicio de sesión a los actores de amenazas.

Este enfoque automatiza el proceso para los atacantes y brinda una sensación de legitimidad a los visitantes de los sitios maliciosos, ya que los chatbots se encuentran comúnmente en sitios web de marcas legítimas.

Este nuevo desarrollo en ataques de phishing fue descubierto por investigadores de Trustwave, quienes compartieron el informe con Bleeping Computer antes de su publicación.

Comienza con un correo electrónico

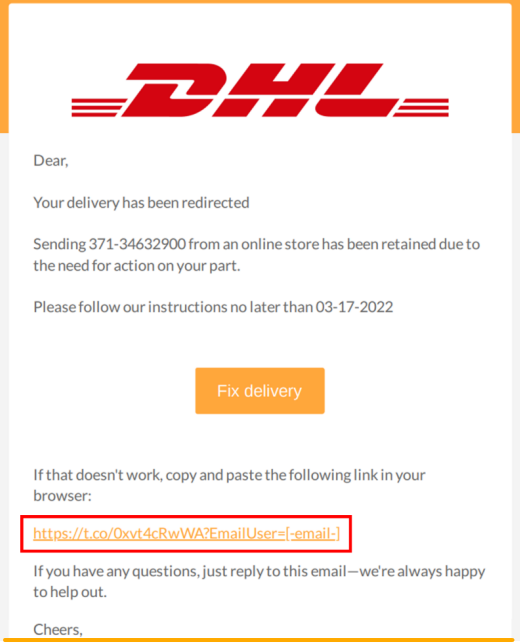

El proceso de phishing comienza con un correo electrónico que afirma contener información sobre la entrega de un paquete, haciéndose pasar por la marca de envío de DHL.

.png)

Al hacer clic en el botón ‘Por favor, siga nuestras instrucciones’ en el correo electrónico, se carga un archivo PDF que contiene enlaces al sitio de phishing. Los actores de amenazas muestran los enlaces de phishing en el documento PDF para eludir el software de seguridad del correo electrónico.

(Trustwave)

Sin embargo, el botón URL (o el enlace) en el PDF lleva a la víctima a un sitio de phishing (dhiparcel-management[.]support-livechat[.]24mhd[.]com) donde se supone que deben resolver los problemas que provocan que un paquete ser imposible de entregar.

Aquí es donde el chatbot se hace cargo.

Un chatbot roba tus credenciales

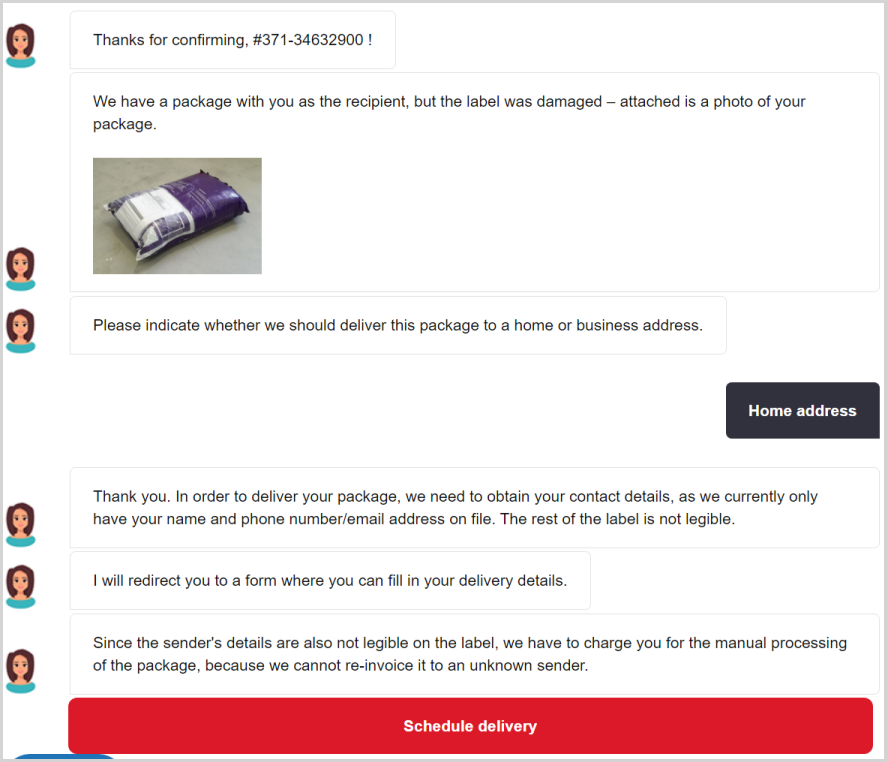

Cuando se carga la página de phishing, los visitantes son recibidos con un chat web que explica por qué no se pudo entregar el paquete en lugar de mostrar un formulario de inicio de sesión falso que se usa comúnmente para robar credenciales.

Este chat web explica que la etiqueta del paquete estaba dañada, lo que impidió su entrega. El chat web también muestra una foto del presunto paquete para agregar más legitimidad a la estafa.

Este asistente virtual ofrece respuestas predefinidas para el visitante, por lo que la conversación es fija, siempre dando lugar a mostrar una fotografía del supuesto paquete con una etiqueta dañada.

Debido a este problema, el chatbot solicita a la víctima que proporcione sus datos personales, como la dirección de su casa o negocio, nombre completo, número de teléfono, etc.

Después de eso, supuestamente se programa la entrega y se muestra un paso de CAPTCHA falso para actuar como un envío falso más de legitimidad a la página de phishing.

Luego, la víctima es redirigida a una página de phishing que requiere ingresar las credenciales de la cuenta de DHL y, finalmente, conduce a un paso de pago, supuestamente para cubrir los costos de envío.

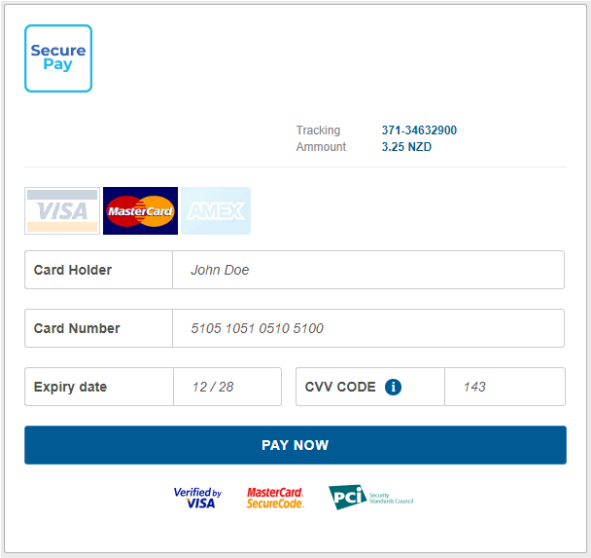

La página final de «Pago seguro» contiene los campos típicos de pago con tarjeta de crédito, incluido el nombre del titular de la tarjeta, el número de la tarjeta, la fecha de vencimiento y el código CVV.

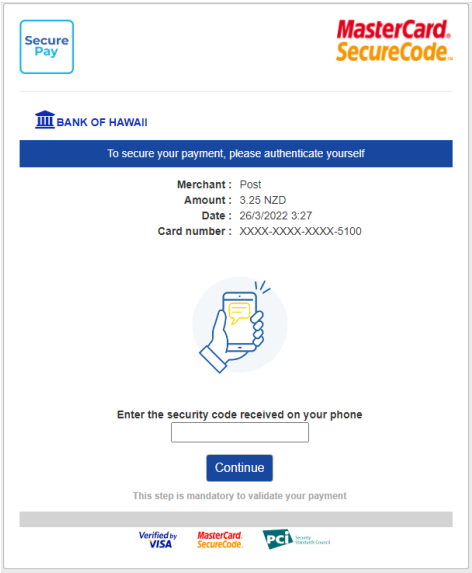

Cuando se ingresan los detalles y se hace clic en el botón «Pagar ahora», la víctima recibe una contraseña de un solo uso (OTP) en el número de teléfono móvil proporcionado a través de SMS, lo que se suma a la sensación de legitimidad.

Los analistas de Trustwave probaron el ingreso de caracteres aleatorios y el sistema devolvió un error sobre un código de seguridad no válido, por lo que la implementación de la verificación OTP es real.

Si se ingresa el código correcto, la página falsa muestra un «¡Gracias!» mensaje y confirma que se ha recibido el envío.

Las campañas son cada vez más «genuinas»

Los actores de amenazas utilizan cada vez más mecanismos que generalmente se encuentran en sitios web reales, como CAPTCHA, OTP y ahora incluso chatbots, lo que dificulta que las víctimas detecten intentos de robar su información.

Esto exige una mayor vigilancia al recibir comunicaciones no solicitadas que solicitan su acción inmediata, especialmente si estos mensajes contienen botones incrustados y enlaces URL.

Si DHL o cualquier otro servicio de envío requiere su acción, siempre debe abrir el sitio web real en una nueva pestaña del navegador en lugar de hacer clic en los enlaces provistos.

Luego, inicie sesión en su cuenta en la plataforma confiable y verifique si hay elementos pendientes o alertas. Alternativamente, póngase en contacto con un agente de atención al cliente usted mismo.

Como siempre, la mejor manera de detectar una página de phishing es examinar la URL del sitio web. Si parece sospechoso o no coincide con el dominio legítimo, no ingrese ninguna información personal en la página.

En este caso, la URL de DHL falsificada termina con el dominio «24mhd.com», que claramente no es el sitio web de DHL y es una clara señal de un intento de phishing.