El grupo de piratas informáticos de Corea del Norte conocido como Lazarus está explotando la vulnerabilidad de ejecución remota de código Log4J para inyectar puertas traseras que obtienen cargas útiles de robo de información en los servidores VMware Horizon.

La vulnerabilidad se rastrea como CVE-2021-44228, también conocida como Log4Shell , y afecta a muchos productos, incluido VMware Horizon.

La explotación de las implementaciones vulnerables de Horizon comenzó en enero de 2022 , pero muchos administradores aún no han aplicado las actualizaciones de seguridad disponibles.

Según un informe publicado por analistas de ASEC de Ahnlab , Lazarus ha estado apuntando a productos VMware vulnerables a través de Log4Shell desde abril de 2022.

Orientación a servidores VMware Horizon

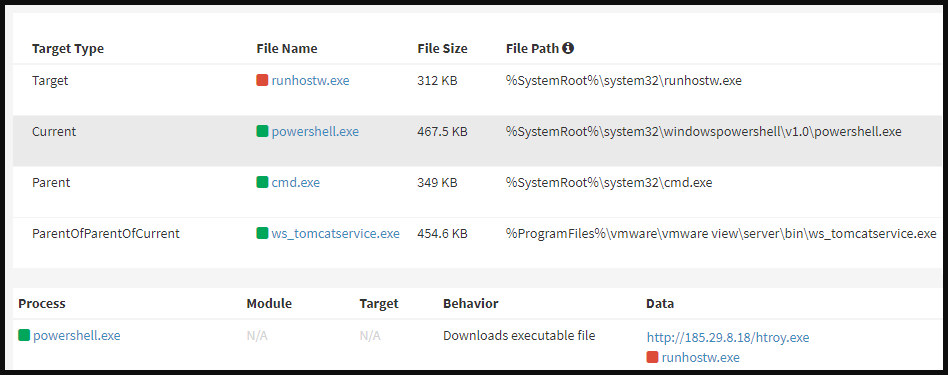

Para iniciar el ataque, los actores de la amenaza explotan la vulnerabilidad Log4j a través del servicio Apache Tomcat de Vmware Horizon para ejecutar un comando de PowerShell. Este comando de PowerShell conducirá en última instancia a la instalación de la puerta trasera NukeSped en el servidor.

NukeSped (o NukeSpeed) es un malware de puerta trasera asociado por primera vez con piratas informáticos de la RPDC en el verano de 2018 y luego vinculado a una campaña de 2020 orquestada por Lazarus.

La última variante muestreada y analizada por ASEC está escrita en C++ y utiliza cifrado RC4 para comunicarse de forma segura con la infraestructura C2. Anteriormente, usaba XOR.

NukeSped realiza varias operaciones de espionaje en el entorno comprometido, como tomar capturas de pantalla, grabar pulsaciones de teclas, acceder a archivos, etc. Además, NukeSped admite comandos de línea de comandos.

Dos nuevos módulos que se ven en la variante actual de NukeSped son uno para descargar contenido USB y otro para acceder a dispositivos de cámara web.

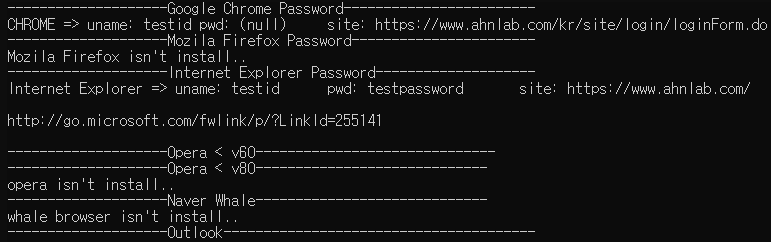

Lazarus usa NukeSped para instalar un malware adicional de ladrón de información basado en la consola, que recopila información almacenada en los navegadores web.

Más concretamente, el malware analizado por ASEC puede robar los siguientes datos:

- Credenciales de cuenta e historial de navegación almacenados en Google Chrome, Mozilla Firefox, Internet Explorer, Opera y Naver Whale.

- Información de la cuenta de correo electrónico almacenada en Outlook Express, MS Office Outlook y Windows Live Mail.

- Nombres de archivos usados recientemente de MS Office (PowerPoint, Excel y Word) y Hancom 2010.

En algunos ataques, se observó a Lazarus desplegando Jin Miner en lugar de NukeSped aprovechando Log4Shell.

Dado que Jin Miner es un minero de criptomonedas, Lazarus probablemente lo usó en sistemas menos críticos destinados a obtener ganancias monetarias en lugar de ciberespionaje.

Log4Shell permanece en gran parte sin resolver

Desde principios de año, se detectó a Lazarus usando LoLBins en campañas dirigidas a Windows y aplicaciones maliciosas de criptomonedas para comprometer las computadoras con Windows y macOS.

La explotación de Log4Shell se suma a estos para subrayar la variedad de tácticas utilizadas por el grupo de piratería y para subrayar que la falla crítica de RCE sigue siendo un problema de seguridad importante.

En marzo, la mayoría de los intentos de explotación fueron llevados a cabo por botnets , por lo que muchos asumieron que la orientación se centró en sistemas poco atendidos de menor importancia.

En abril, los analistas de seguridad recordaron al público que la superficie de ataque de Log4Shell sigue siendo enorme y persistirá durante mucho tiempo debido a desafíos prácticos.

Los intentos de explotación de los actores de amenazas sofisticados son muy pocos para registrarlos en las estadísticas, pero esto no debería crear la ilusión de que Log4Shell se ha desvanecido hasta la insignificancia.