Una campaña de spear-phishing probablemente coordinada por un actor de amenazas respaldado por el estado ha estado apuntando al personal del gobierno europeo que brinda apoyo logístico a los refugiados ucranianos.

Según la firma estadounidense de ciberseguridad Proofpoint, los atacantes utilizan cuentas de correo electrónico «posiblemente comprometidas» de miembros del servicio armado ucraniano para enviar el mensaje de phishing.

Los investigadores dijeron que los ataques de phishing que observaron estaban dirigidos solo a entidades gubernamentales europeas y agregaron que, por ahora, no podían atribuir los ataques a un grupo de piratería patrocinado por un estado específico.

«Proofpoint ha identificado una probable campaña de phishing patrocinada por un estado nacional que utiliza la cuenta de correo electrónico de un miembro del servicio armado ucraniano posiblemente comprometida para apuntar al personal del gobierno europeo involucrado en la gestión de la logística de los refugiados que huyen de Ucrania», dijeron los investigadores de Proofpoint.

«El correo electrónico incluía un archivo adjunto de macro malicioso que intentaba descargar un malware basado en Lua denominado SunSeed», un descargador de malware que se puede usar para entregar cargas útiles de segunda etapa a dispositivos comprometidos.

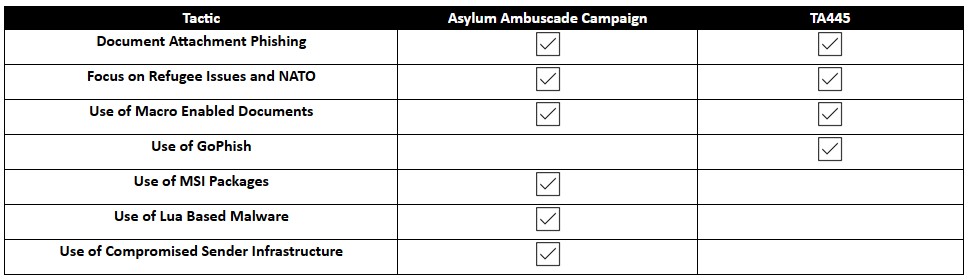

Sin embargo, según la cadena de infección, los investigadores dijeron que la campaña rastreada como Asylum Ambuscade se alinea y probablemente esté relacionada con los ataques de phishing de julio de 2021 vinculados al grupo de amenazas bielorruso Ghostwriter (también rastreado como TA445 o UNC1151).

Ghostwriter fue vinculado con alta confianza en noviembre de 2021 por los investigadores de seguridad de Mandiant al gobierno bielorruso .

Desde que Rusia invadió Ucrania hace siete días, este grupo de amenaza ya ha sido vinculado a otros ataques contra ucranianos.

Por ejemplo, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) advirtió sobre los operadores de Ghostwriter que intentan comprometer las cuentas de correo electrónico privadas del personal militar ucraniano y «personas relacionadas» para enviar phishing a sus contactos.

El lunes, Facebook también eliminó las cuentas utilizadas por Ghostwriter para atacar las cuentas de funcionarios y personal militar ucranianos en su plataforma. También agregó que bloqueó los dominios de phishing utilizados para intentar comprometer las cuentas de los usuarios ucranianos.

«Esta actividad, independientemente de las conclusiones de la atribución, representa un esfuerzo para apuntar a entidades de la OTAN con cuentas militares ucranianas comprometidas durante un período activo de conflicto armado entre Rusia, sus representantes y Ucrania», concluyeron los investigadores de Proofpoint.

«Además, la posibilidad de explotar la inteligencia sobre los movimientos de refugiados en Europa con fines de desinformación es una parte comprobada de las técnicas estatales de Rusia y Bielorrusia».