A medida que prolifera el inminente ataque ruso contra Ucrania, las redes de noticias y las RRSS han publicado clips de entrenamiento, ejercicio y preparación para la lucha de las fuerzas armadas rusas.Menos visibles son las formidables fuerzas cibernéticas de Rusia que se preparan desde hace años para desatar una ola de ataques cibernéticos contra la infraestructura energética, financiera y de comunicaciones de Ucrania y Occidente en general. Independientemente de la evolución del conflicto, las tensiones seguirán siendo altas y la amenaza cibernética probablemente no disminuirán.

Las implicaciones para los negocios del conflicto en Ucrania, ya sea convencional, cibernético o híbrido, se sentirán mucho más allá de las fronteras de la región. Como líder empresarial, es probable que ya haya evaluado si tiene personas en riesgo, operaciones que podrían verse afectadas o cadenas de suministro que podrían verse interrumpidas.

La Casa Blanca advirtió recientemente sobre las vulnerabilidades de la cadena de suministro derivadas de la dependencia de la industria de chips de EE.UU. en el neón de origen ucraniano. Y Rusia también exporta una serie de elementos críticos para la fabricación de semiconductores, motores, automóviles, agricultura, y medicina, como lo detalla en un hilo de Twitter del ex CTO de Crowdstrike, Dmitri Alperovitch. Dada la presión existente sobre las cadenas de suministro de EE.UU. por la pandemia de Covid-19, es preocupante agregar más impacto al sistema.

Ransomware / Wiper

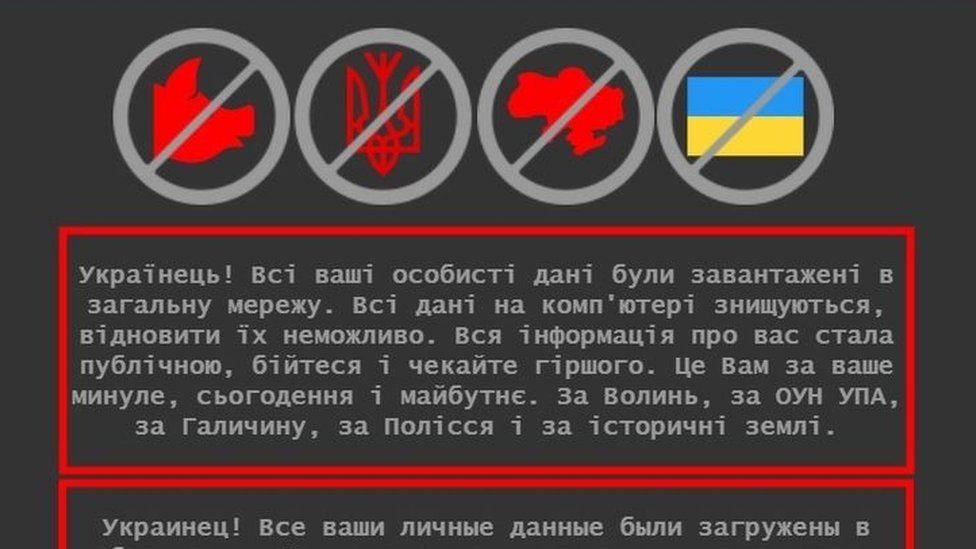

El miércoles por la noche, los expertos en seguridad cibernética de ESET y Symantec dijeron que habían registrado un ataque a los sistemas informáticos utilizando un sofisticado malware «wiper».

Microsoft Threat Intelligence Center (MSTIC) ha publicado el detalle técnico de una investigación en curso sobre cómo la comunidad de seguridad puede detectar y defenderse contra este ransomware / wiper que se está desplegando en distintas organizaciones de Ucrania y relacionados. Al contrario de lo que suele pasar, este malware sólo tiene el objetivo de cifrar la información, destruir el disco y generar daño, sin importar el rescate.

Más ataques DDoS

La semana pasada, un ataque similar desconectó una cantidad menor de sitios web en Ucrania. Y las autoridades cibernéticas del Reino Unido y los EE.UU. rápidamente culparon de ese ataque a rusos bajo órdenes directas del Kremlin. El acceso a la mayoría de los sitios se restableció en cuestión de horas.

Guerra híbrida

El martes, la UE anunció que se desplegaría un equipo de respuesta rápida cibernética (Cyber Rapid-Response Team – CRRT) en toda Europa, luego de una llamada de ayuda de Ucrania.

Los ataques DDoS se han utilizado en varias campañas como parte de las llamadas tácticas de «guerra híbrida» de Rusia, que combinan los ataques cibernéticos con la actividad militar tradicional.

Los ataques DDoS afectaron a Georgia y Crimea durante las incursiones de 2008 y 2014, respectivamente. La UE, el Reino Unido y Ucrania culparon al gobierno ruso por los ataques a las subestaciones eléctricas que provocaron cortes de energía generalizados en 2015 y 2016.

Riesgos para las organizaciones

Si recién ahora está evaluando su postura cibernética, probablemente sea demasiado tarde. La defensa cibernética efectiva es un juego largo que requiere una inversión estratégica sostenida, no un refuerzo de último minuto.

El conflicto en Ucrania presenta quizás el riesgo cibernético más agudo que las corporaciones occidentales hayan enfrentado jamás. La invasión de Rusia conduciría a las sanciones más amplias y dramáticas jamás impuestas a Rusia, que ve tales medidas como una guerra económica. Rusia no se quedará al margen, sino que responderá de forma asimétrica utilizando su considerable capacidad cibernética.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. (CISA, por sus siglas en inglés) emitió recientemente una advertencia sobre el riesgo de que los ataques cibernéticos rusos se propaguen a las redes de occidente, que sigue a las advertencias anteriores de CISA sobre los riesgos que representan los ataques cibernéticos rusos para la infraestructura crítica de EE.UU. El Banco Central Europeo (BCE) ha advertido a las instituciones financieras europeas del riesgo de ciberataques rusos como represalia en caso de sanciones y perturbaciones del mercado relacionadas.

Las primeras escaramuzas cibernéticas ya han comenzado, con los sistemas gubernamentales y los bancos ucranianos atacados la semana pasada, y las empresas estadounidenses vigilantes notaron un aumento dramático en las investigaciones cibernéticas. Rob Lee, director ejecutivo de la firma de seguridad cibernética Dragos, dijo: «Hemos observado grupos de amenazas que han sido atribuidos al gobierno ruso por agencias gubernamentales de EE.UU. que realizan reconocimiento contra la infraestructura industrial de EE.UU., incluidos sitios clave de electricidad y gas natural en los últimos meses».

Los equipos de seguridad e inteligencia de varias multinacionales importantes indicaron que están anticipando los ataques cibernéticos rusos y evaluando el potencial de efectos de segundo y tercer orden en sus operaciones. Algunas empresas señalaron que están anticipando un aumento en los ataques y estafas junto con la crisis de Ucrania, y las evaluaciones de riesgo generalmente dependen de si la empresa tiene vínculos directos con los bancos nacionales ucranianos u otra infraestructura crítica. Un gerente de inteligencia corporativa observó que su equipo cibernético «no cree que seamos un objetivo probable», pero ha estado siguiendo la guía de CISA. Otro indicó de manera similar que su empresa no estaba preocupada por las amenazas directas a sus datos, porque no tienen presencia en Ucrania o Rusia, pero estaban atentos a los impactos indirectos en sus clientes y socios comerciales en la región.

Entonces, si es demasiado tarde para mejorar su defensa cibernética y el conflicto parece inminente, ¿qué pueden hacer los líderes además de levantar los brazos?

La primera regla es que un problema cibernético o de TI se convierte rápidamente en un problema empresarial. El paso principal que las empresas deberían tomar en este momento es retirarse, desempolvar y ejecutar planes de continuidad comercial. ¿Qué significaría trabajar en un mundo analógico, o en un mundo de lápiz y papel, durante días, semanas o meses? Cuando Saudi Aramco sufrió un ciberataque, 30.000 computadoras portátiles corporativas se convirtieron en pisapapeles en cuestión de segundos. Saca tu cortaplumas y hurga debajo de la pintura de respuesta a crisis. Pregunta: «Si mis sistemas de TI fallan, ¿cómo voy a realizar un seguimiento de mi inventario, administrar mis cuentas o comunicarme con mis oficinas y plantas?»

En segundo lugar, examine de cerca su cadena de suministro. Su empresa puede enfrentar el riesgo de una dependencia oculta de los ingenieros de software, los desarrolladores de código o los servicios alojados con sede en Ucrania. El Ministerio de Relaciones Exteriores de Ucrania informa que más de 100 de las empresas Fortune 500 del mundo dependen, al menos parcialmente, de los servicios de TI de Ucrania, y varias empresas de TI de Ucrania se encuentran entre las 100 principales opciones de subcontratación de servicios de TI a nivel mundial.

En tercer lugar, conectarse con redes de pares, proveedores y los CERTs puede mejorar drásticamente las probabilidades de identificar y mitigar las intrusiones cibernéticas. Capacite a sus equipos para comunicarse con los equipos cibernéticos y de inteligencia de empresas similares y con los socios del gobierno federal y local que observan de cerca las mismas amenazas. Asegúrese de que sus equipos conozcan a sus representantes regionales de CISA, CERT y CSIRT locales y que estén en sus listas de correo para mantenerse al tanto de las alertas y advertencias. Comparta actividad cibernética anómala o maliciosa con socios federales y locales para una mayor conciencia para ayudar a construir una defensa colectiva.

Cuarto, inculque una mentalidad de seguridad en sus empleados. Habilitar la autenticación multifactor (que, según la directora de CISA, Jen Easterly, hace que sea un 99% menos probable un hackeo), parchear esas antiguas vulnerabilidades, garantizar que las contraseñas sean seguras y recordar que el phishing sigue siendo el vector de ataque número uno, incluso para los adversarios sofisticados: todo esto puede contribuir a una mejor seguridad general.

Finalmente, reconozca que la seguridad cibernética está estrechamente relacionada con la seguridad y el riesgo general del negocio. Frente a las amenazas cibernéticas, el liderazgo corporativo con demasiada frecuencia recurre a TI en busca de una solución, pero la seguridad de TI y las evaluaciones de riesgos geopolíticos deben ir de la mano.

Los equipos que analizan la seguridad cibernética, el riesgo geopolítico y la seguridad física deben trabajar en estrecha colaboración, no en silos. En un caso, un gerente de inteligencia corporativa nos dijo que había producido una evaluación conjunta con su equipo de ciberinteligencia sobre Rusia-Ucrania, la primera vez que cooperaban de esa manera. En este caso, la crisis se basó en relaciones preexistentes y provocó nuevos niveles de cooperación.

Si está construyendo relaciones en crisis, puede ser demasiado tarde. Es mucho mejor construir comunicación y cooperación antes de que ocurra un desastre. Tenga cuidado con las evaluaciones de riesgo que asignan demasiado peso a la proximidad o la presencia. En una guerra cibernética, los transeúntes inocentes que se encuentran lejos pueden ser alcanzados por balas cibernéticas perdidas o por disparos precisos de francotiradores cibernéticos.

En una crisis, la resiliencia corporativa y los planes de continuidad del negocio se vuelven primordiales, y estos requieren la atención y las soluciones de toda la empresa. Con la inminente amenaza de guerra en Europa, que sin duda incluirá la ciberseguridad, es hora de sacar esos planes de contingencia y probar si son actuales, realistas y adecuados para su propósito.