Los portales de pago Clearnet y Dark Web operados por el grupo de ransomware Conti han sido dados de baja, en lo que parece ser un intento de cambiar a una nueva infraestructura después de que se hicieran públicos los detalles sobre el funcionamiento interno de la pandilla y sus miembros.

Según MalwareHunterTeam, «mientras que los dominios clearweb y Tor del sitio de filtración de la banda de ransomware Conti están en línea y funcionando, sus dominios clearweb y Tor para el sitio de pago (que obviamente es más importante que la filtración) están inactivos».

No está claro qué provocó el cierre, pero el desarrollo se produce cuando la empresa suiza de ciberseguridad PRODAFT ofreció [PDF] una mirada sin precedentes al modelo de ransomware como servicio (RaaS) del grupo, en el que los desarrolladores venden o alquilan su tecnología de ransomware a afiliados contratados, los cuales luego llevan a cabo ataques en su nombre y obtienen alrededor del 70% de cada pago de rescate de las víctimas.

¿El resultado? Hasta ahora se han identificado tres miembros del equipo de Conti, cada uno de los cuales desempeña las funciones de administrador («Tokio«), asistente («it_work_support@ xmpp[.]jp«) y reclutador («IT_Work«) para atraer nuevos afiliados a su la red.

Si bien los ataques de ransomware funcionan cifrando la información confidencial de las víctimas y haciéndola inaccesible, los actores de amenazas se han aferrado cada vez más a una estrategia de dos frentes llamada doble extorsión: (a) exigir un pago de rescate por descifrar los datos y (b) amenazar con hacer pública la información robada si el el pago no se recibe dentro de un plazo específico.

«Los clientes afiliados de Conti, utilizan un panel de administración para crear nuevas muestras de ransomware, administrar a sus víctimas y recopilar datos sobre sus ataques». Además destacan la caena de ataques en donde se aprovechan de la vulnerabilidad PrintNightmare (CVE-2021-1675, CVE-2021-34527, y CVE-2021-36958) y FortiGate (CVE-2018-13374, y CVE-2018-13379) para comprometer los sistemas sin parches.

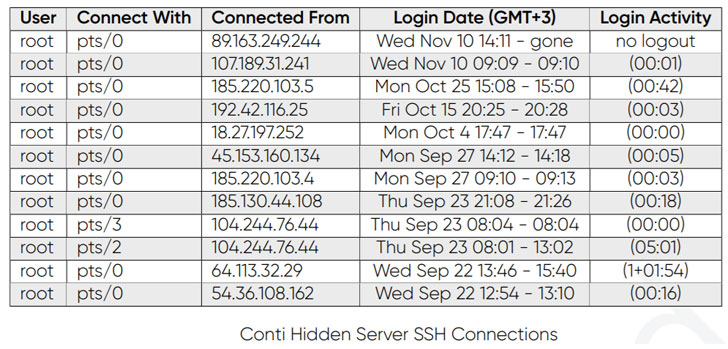

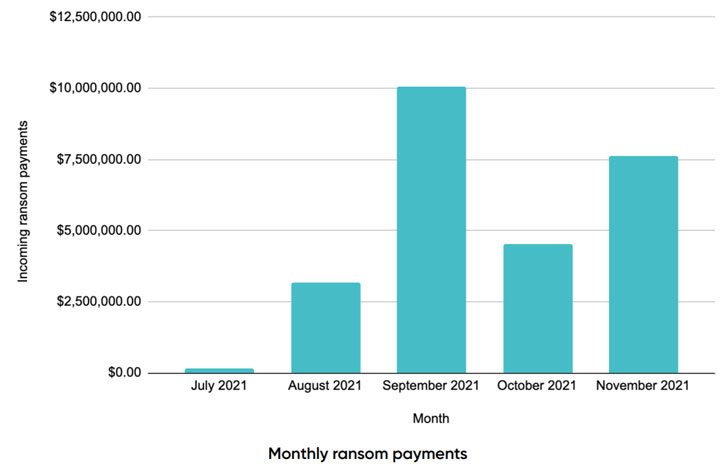

Emergiendo en el panorama de la ciberdelincuencia en octubre de 2019, se cree que Conti es el trabajo de un grupo de amenazas con sede en Rusia llamado Wizard Spider, que también es el operador del infame malware bancario TrickBot. Desde entonces, al menos 567 compañías diferentes han expuesto sus datos críticos para el negocio en el sitio de vergüenza de la víctima, y el cartel de ransomware ha recibido más de 500 bitcoins (25,5 millones de dólares) en pagos desde julio de 2021.

Además, un análisis de muestras de ransomware y las direcciones de billetera bitcoin utilizadas para recibir los pagos ha revelado una conexión entre Conti y Ryuk, y ambas familias apostaron fuertemente por TrickBot, Emotet y BazarLoader para entregar realmente las cargas útiles de cifrado de archivos en las redes de las víctimas, a través de suplantación de identidad (phishing) por correo electrónico y otros esquemas de ingeniería social.

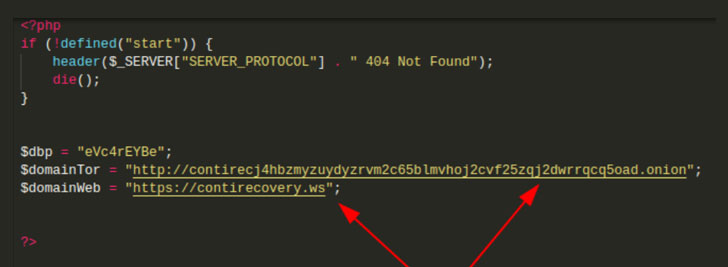

PRODAFT dijo que también pudo obtener acceso al servicio de recuperación del grupo y un panel de administración alojado como un servicio oculto de Tor en un dominio de Onion, revelando detalles extensos de un sitio web de Clearnet llamado «contirecovery[.]ws» que contiene instrucciones para comprar claves de descifrado de los afiliados. Curiosamente, una investigación sobre el proceso de negociación de ransomware de Conti publicada por Team Cymru el mes pasado destacó una URL web abierta similar llamada «contirecoveryi[.]info».

«Para abordar el complejo desafío de perturbar las organizaciones ciberdelincuentes, las fuerzas públicas y privadas deben trabajar en colaboración entre sí para comprender y mitigar mejor el impacto legal y comercial más amplio de la amenaza», dijeron los investigadores.