El aumento global de los ataques de ransomware alcanza un aumento del 102% este año en comparación con el comienzo de 2020, y no muestra signos de desaceleración.

- El número de organizaciones afectadas por el ransomware a nivel mundial se ha más que duplicado en la primera mitad de 2021 en comparación con 2020

- Los sectores de la salud y los servicios públicos son los sectores más objetivo desde principios de abril de 2021.

- Las organizaciones de Asia Pacífico están dirigidas más que a cualquier otra región.

- Check Point Research (CPR) advierte sobre una nueva amenaza de ransomware: Triple Extorsión

El FBI confirmó en un comunicado el lunes que un grupo de ciberdelincuentes profesional llamado DarkSide era responsable del ataque de ransomware en la red Colonial Pipeline. DarkSide funciona en un modelo de Ransomware-as-a-Service (RaaS) , donde aprovecha un programa de socios para ejecutar sus ataques cibernéticos. Esto significa que en este momento se sabe poco sobre el actor real detrás del ataque.

Se sabe que DarkSide es parte de una tendencia de ataques de ransomware que involucran sistemas raramente vistos por la comunidad cibernética, como los servidores ESXi. Esto ha llevado a sospechar que la red ICS estaba involucrada. Se sabe que el ransomware se ha implementado en numerosos ataques de ransomware dirigidos, incluidas otras compañías de petróleo y gas como Forbes Energy Services y Gyrodata.

Tras otros ataques a gran escala, como el de la ciudad de Tulsa , y el ransomware REvil que intentó extorsionar a Apple , está claro que los ataques de ransomware son una gran preocupación a nivel mundial. Sin embargo, existe una falta real de acción por parte de las organizaciones para prepararse para los incidentes o incluso para tratar de protegerse en primer lugar.

Datos globales

CPR informó en marzo que los ataques de ransomware habían experimentado un aumento del 57% en el número de ataques desde principios de 2021 en medio de la divulgación de las vulnerabilidades de Microsoft Exchange. Más recientemente, Colonial Pipeline , una importante compañía de combustible de EE. UU., Fue víctima de un ataque de este tipo y, en 2020, se estima que el ransomware le costó a las empresas de todo el mundo alrededor de $ 20 mil millones, una cifra que es casi un 75% más alta que en 2019.

Desde abril, los investigadores de CPR han visto un promedio de más de 1,000 organizaciones afectadas por ransomware cada semana. Esto sigue a aumentos significativos en el número de organizaciones afectadas en lo que va de 2021: 21% en el primer trimestre del año y 7% desde abril hasta ahora. Estos aumentos han dado como resultado un asombroso aumento general del 102% en el número de organizaciones afectadas por ransomware en comparación con el comienzo de 2020.

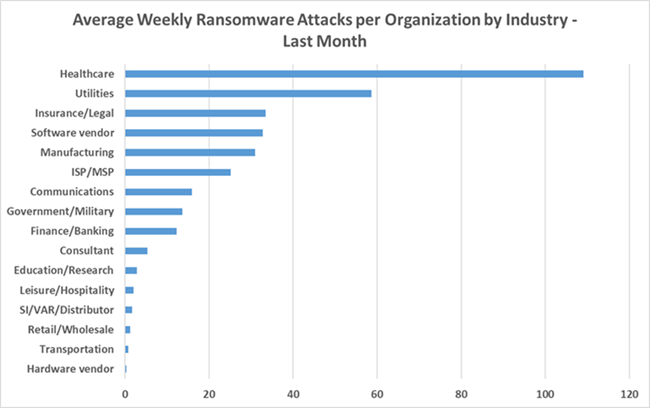

Promedio de ataques semanales por organización por industria

Los sectores de la industria que actualmente están experimentando los mayores volúmenes de intentos de ataque de ransomware a nivel mundial son el cuidado de la salud, con un promedio de 109 intentos de ataques por organización cada semana, seguido por el sector de servicios públicos con 59 ataques y Seguros / Legal con 34.

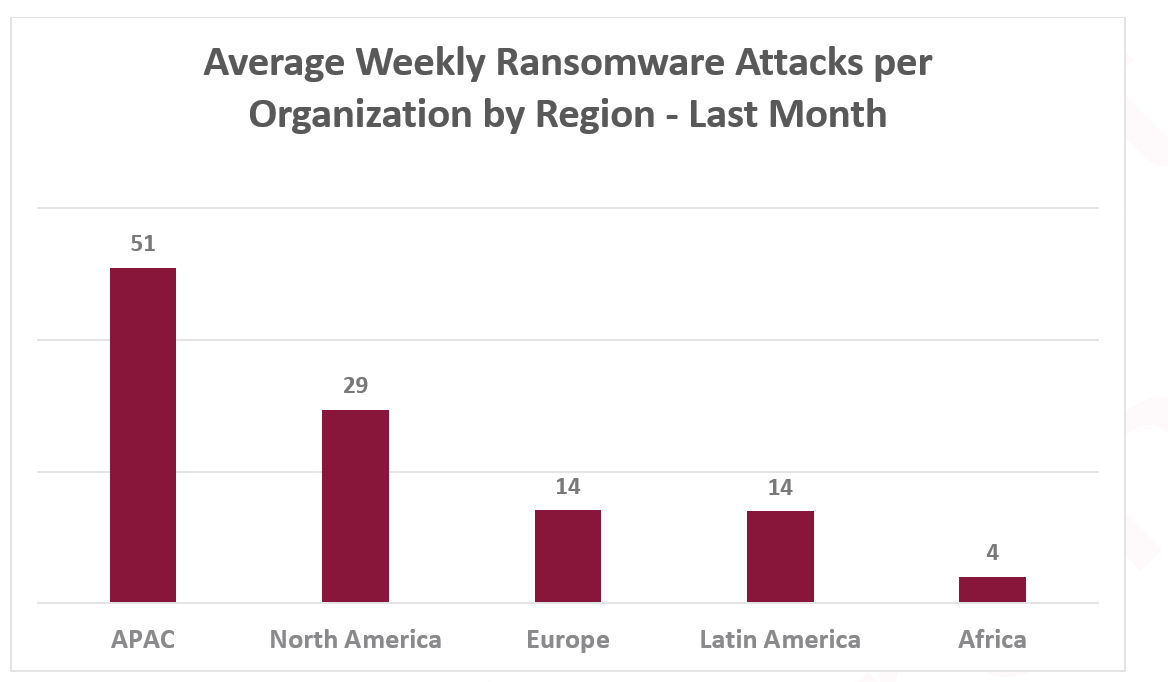

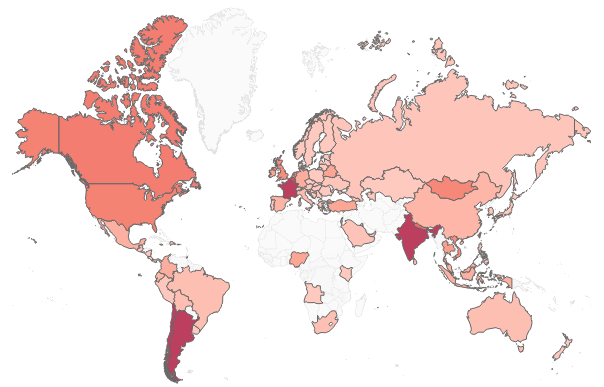

Datos geográficos

Impacto del ransomware por región.

Una organización de Asia Pacífico (APAC) experimenta actualmente el mayor volumen de ataques de ransomware. En promedio, las organizaciones en APAC son atacadas 51 veces por semana. Este es un aumento del 14% en comparación con el comienzo de este año. Por otro lado, las organizaciones africanas han experimentado el mayor aumento de ataques, un 34%, desde abril.

En promedio, una organización norteamericana experimenta 29 ataques semanales, las empresas europeas y latinoamericanas 14 y las empresas africanas tienen cada una cuatro ataques semanales por organización.

Los cinco países principales con más ataques de ransomware.

India ha visto la mayor cantidad de intentos de ataques por organización, con un promedio de 213 ataques semanales desde principios de año. Le sigue Argentina con 104 por organización, Chile con 103, Francia 61 y Taiwán 50.

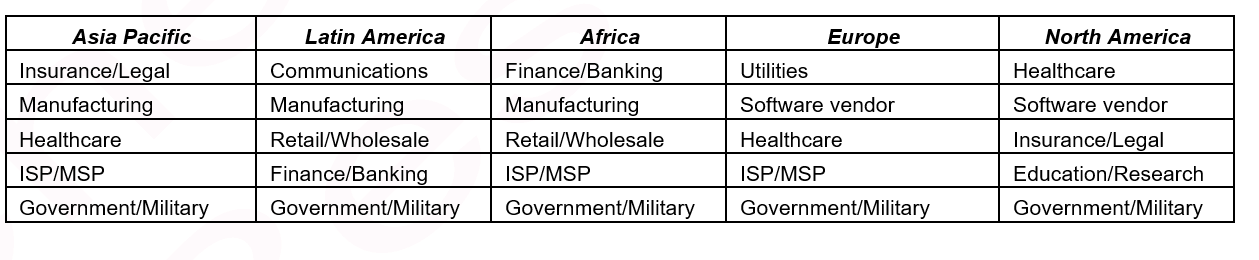

Principales industrias atacadas por región en 2021.

Como muestra la tabla, los atacantes de ransomware están centrando sus esfuerzos en todas las industrias a nivel mundial. Mientras que en América del Norte las organizaciones sanitarias han sufrido la mayor cantidad de ataques desde principios de año, en Europa las organizaciones de servicios públicos absorben la mayoría de los ataques. En APAC, los seguros / legales son los más afectados, mientras que en LATAM es la industria de las comunicaciones. En África, el sector financiero y bancario es el más atacado.

Triple Extortion Ransomware: la amenaza de terceros.

El éxito de la doble extorsión a lo largo de 2020, sobre todo desde el estallido de la pandemia Covid-19, es innegable. Si bien no todos los incidentes, y sus resultados, se divulgan y publican, las estadísticas recopiladas durante 2020-2021 reflejan la prominencia del vector de ataque. El pago de rescate promedio ha aumentado un 171% en el último año y ahora es de aproximadamente $ 310,000. Más de 1.000 empresas sufrieron fugas de datos después de negarse a cumplir con las demandas de rescate en 2020, y aproximadamente el 40% de todas las familias de ransomware recién descubiertas se incorporaroninfiltración de datos en su proceso de ataque. Como los números reflejan una técnica de ataque de oro, que combina tanto una violación de datos como una amenaza de ransomware, está claro que los atacantes todavía están buscando métodos para mejorar sus estadísticas de pago de rescates y su eficiencia de amenazas.

Los ataques prominentes que han tenido lugar a fines de 2020 y principios de 2021 apuntan a una nueva cadena de ataques, esencialmente una expansión de la técnica de ransomware de doble extorsión, que integra una amenaza adicional y única al proceso, y lo llamamos Triple Extorsión. El primer caso destacable es el atentado a la clínica Vastaamo, que ocurrió en octubre de 2020. Innovadora en ese momento, la clínica de psicoterapia finlandesa con 40.000 pacientes sufrió una violación de un año que culminó en un extenso robo de datos de pacientes y un ataque de ransomware. Se exigió un rescate decente al proveedor de atención médica, pero sorprendentemente, también se exigieron sumas más pequeñas a los pacientes, que habían recibido las demandas de rescate individualmente por correo electrónico. En esos correos electrónicos, los atacantes amenazaron con publicar las notas de sus sesiones de terapeuta. Este fue el primer ataque de este tipo dentro del panorama de los ataques de ransomware.

En una escala más amplia, en febrero de 2021, el grupo de ransomware REvil anunció que había agregado dos etapas a su esquema de doble extorsión: ataques DDoS y llamadas telefónicas a los socios comerciales de la víctima y los medios de comunicación. El grupo de ransomware REvil, responsable de la distribución del ransomware Sodinokibi, opera en un modelo de negocio de ransomware como servicio. El grupo ahora ofrece ataques DDoS y llamadas VoIP codificadas por voz a periodistas y colegas como un servicio gratuito para sus afiliados, con el objetivo de ejercer más presión sobre la empresa de la víctima para que cumpla con las demandas de rescate dentro del plazo designado.

Parece que incluso en la ola del éxito, los grupos de amenazas buscan constantemente modelos de negocio más innovadores y fructíferos. Solo podemos asumir que el pensamiento creativo y un análisis inteligente del complejo escenario de los ataques de ransomware de doble extorsión han llevado al desarrollo de la tercera técnica de extorsión. Las víctimas de terceros, como los clientes de la empresa, los colegas externos y los proveedores de servicios, están muy influenciados y dañados por las violaciones de datos causadas por estos ataques de ransomware, incluso si sus recursos de red no son atacados directamente. Ya sea que se les exija o no un rescate adicional, son impotentes ante tal amenaza y tienen mucho que perder si el incidente toma un rumbo equivocado. Estas víctimas son un objetivo natural para la extorsión y podrían estar en el radar de los grupos de ransomware a partir de ahora.

Prevención del ransomware

- Levante la guardia durante los fines de semana y los días festivos : la mayoría de los ataques de ransomware durante el año pasado tuvieron lugar durante los fines de semana y días festivos, cuando es menos probable que la gente esté mirando.

- Parches actualizados : en el momento del famoso ataque de WannaCry en mayo de 2017, existía un parche para la vulnerabilidad EternalBlue utilizada por WannaCry. Este parche estaba disponible un mes antes del ataque y se etiquetó como «crítico» debido a su alto potencial de explotación. Sin embargo, muchas organizaciones e individuos no aplicaron el parche a tiempo, lo que resultó en un brote de ransomware que infectó a más de 200,000 computadoras en tres días. Mantener las computadoras actualizadas y aplicar parches de seguridad, especialmente aquellos etiquetados como críticos, puede ayudar a limitar la vulnerabilidad de una organización a los ataques de ransomware.

- Anti-ransomware : si bien los pasos de prevención de ransomware anteriores pueden ayudar a mitigar la exposición de una organización a las amenazas de ransomware, no brindan una protección perfecta. Algunos operadores de ransomware utilizan correos electrónicos de spear phishing bien investigados y altamente específicos como vector de ataque. Estos correos electrónicos pueden engañar incluso al empleado más diligente, lo que da como resultado que el ransomware obtenga acceso a los sistemas internos de una organización. La protección contra este ransomware que «se escapa por las grietas» requiere una solución de seguridad especializada. Para lograr su objetivo, el ransomware debe realizar determinadas acciones anómalas, como abrir y cifrar una gran cantidad de archivos. Soluciones anti-ransomware monitorear los programas que se ejecutan en una computadora en busca de comportamientos sospechosos comúnmente exhibidos por ransomware, y si se detectan estos comportamientos, el programa puede tomar medidas para detener el cifrado antes de que se produzcan más daños.

- Educación : capacitar a los usuarios sobre cómo identificar y evitar posibles ataques de ransomware es crucial. Muchos de los ataques cibernéticos actuales comienzan con un correo electrónico dirigido que ni siquiera contiene malware, sino un mensaje diseñado socialmente que alienta al usuario a hacer clic en un enlace malicioso. La educación del usuario a menudo se considera una de las defensas más importantes que puede implementar una organización.

- Los ataques de ransomware no comienzan con Ransomware : Ryuk y otros ransomware compran bases de infección en organizaciones específicas. Los profesionales de seguridad deben estar al tanto de las infecciones de Trickbot, Emotet, Dridex y CobaltStrik dentro de sus redes y eliminarlas utilizando soluciones de búsqueda de amenazas, ya que abren la puerta para que Ryuk u otras infecciones de ransomware se infiltran en las organizaciones.

Los datos utilizados en este informe fueron detectados por las tecnologías de Check Point Threat Prevention , almacenados y analizados en Check Point ThreatCloud . ThreatCloud proporciona inteligencia sobre amenazas en tiempo real derivada de cientos de millones de sensores en todo el mundo, a través de redes, terminales y móviles. La inteligencia se enriquece con motores basados en inteligencia artificial y datos de investigación exclusivos de Check Point Research, el brazo de inteligencia e investigación de Check Point Software Technologies.