Un actor de amenazas con vínculos con Corea del Norte se ha relacionado con una ola prolífica de campañas de robo de credenciales dirigidas a la investigación, la educación, el gobierno, los medios de comunicación y otras organizaciones, y dos de los ataques también intentan distribuir malware que podría usarse para la recopilación de inteligencia.

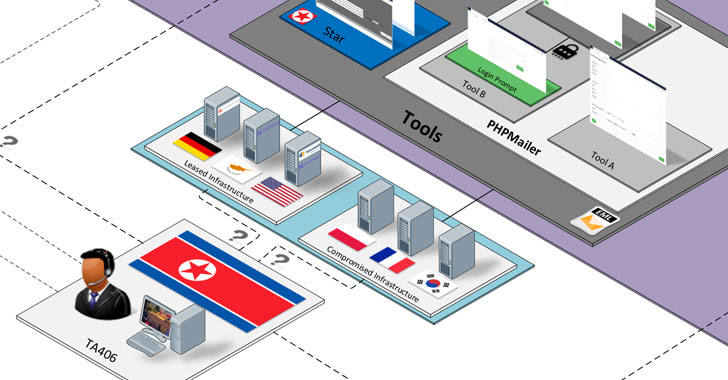

La firma de seguridad empresarial Proofpoint atribuyó las infiltraciones a un grupo que rastrea como TA406 , y por la comunidad de inteligencia de amenazas más amplia bajo los apodos de Kimsuky ( Kaspersky ), Velvet Chollima ( CrowdStrike ), Thallium ( Microsoft ), Black Banshee ( PwC ), ITG16 ( IBM). ) y Konni Group ( Cisco Talos ).

Expertos en políticas, periodistas y organizaciones no gubernamentales (ONG) fueron objeto de campañas semanales observadas entre enero y junio de 2021, según revelaron los investigadores de Proofpoint, Darien Huss y Selena Larson, en un informe técnico que detalla las tácticas, técnicas y procedimientos (TTP) del actor. con los ataques extendidos por América del Norte, Rusia, China y Corea del Sur.

Conocido por estar operativo desde 2012, Kimsuky se ha convertido desde entonces en uno de los grupos de amenazas persistentes avanzadas (APT) más activos, conocido por poner su mirada en el ciberespionaje, pero también por llevar a cabo ataques con fines de lucro, dirigidos a entidades gubernamentales, centros de estudios, e individuos identificados como expertos en diversos campos, así como recopilar información confidencial relacionada con la política exterior y cuestiones de seguridad nacional.

Un actor de amenazas con vínculos con Corea del Norte se ha relacionado con una ola prolífica de campañas de robo de credenciales dirigidas a la investigación, la educación, el gobierno, los medios de comunicación y otras organizaciones, y dos de los ataques también intentan distribuir malware que podría usarse para la recopilación de inteligencia.

La firma de seguridad empresarial Proofpoint atribuyó las infiltraciones a un grupo que rastrea como TA406 , y por la comunidad de inteligencia de amenazas más amplia bajo los apodos de Kimsuky ( Kaspersky ), Velvet Chollima ( CrowdStrike ), Thallium ( Microsoft ), Black Banshee ( PwC ), ITG16 ( IBM). ) y Konni Group ( Cisco Talos ).

Expertos en políticas, periodistas y organizaciones no gubernamentales (ONG) fueron objeto de campañas semanales observadas entre enero y junio de 2021, según revelaron los investigadores de Proofpoint, Darien Huss y Selena Larson, en un informe técnico que detalla las tácticas, técnicas y procedimientos (TTP) del actor. con los ataques extendidos por América del Norte, Rusia, China y Corea del Sur.

Conocido por estar operativo desde 2012, Kimsuky se ha convertido desde entonces en uno de los grupos de amenazas persistentes avanzadas (APT) más activos, conocido por poner su mirada en el ciberespionaje, pero también por llevar a cabo ataques con fines de lucro, dirigidos a entidades gubernamentales, centros de estudios, e individuos identificados como expertos en diversos campos, así como recopilar información confidencial relacionada con la política exterior y cuestiones de seguridad nacional.

«Al igual que otros grupos de APT que constituyen un gran paraguas, Kimsuky contiene varios grupos: BabyShark , AppleSeed , Flower Power y Gold Dragon», señalaron los investigadores de Kaspersky en su informe de tendencias de APT del tercer trimestre de 2021 publicado el mes pasado. El subgrupo AppleSeed también se conoce como TA408.

El grupo también es conocido por atrapar objetivos con convincentes esquemas de ingeniería social y ataques de abrevadero antes de enviarles cargas útiles infectadas con malware o engañarlos para que envíen credenciales confidenciales a sitios de phishing, dijo la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) en un público. alerta emitida en octubre de 2020.

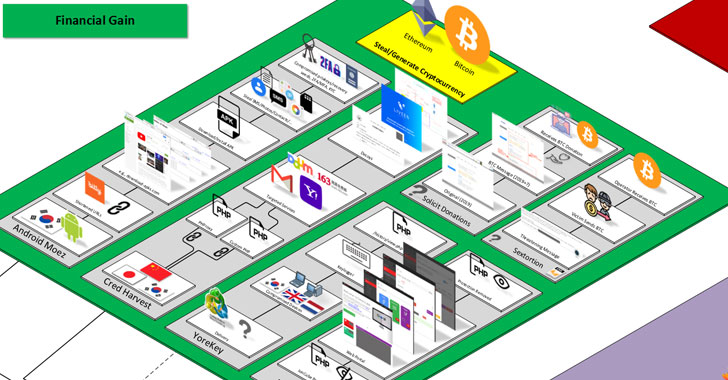

A principios de este mes, investigadores de Cisco Talos revelaron una campaña de Kimsuky en curso desde junio de 2021 que se descubrió aprovechando blogs maliciosos alojados en la plataforma Blogger de Google para apuntar a objetivos surcoreanos de alto valor, incluidas agencias de investigación geopolítica y aeroespacial, con el objetivo de ofrecer un » conjunto de implantes en constante evolución derivados de la familia Gold Dragon / Brave Prince «que actúan como exfiltradores de archivos, recolectores de información y ladrones de credenciales para reconocimiento, espionaje y recolección de credenciales.

«Esta campaña comienza con documentos maliciosos de Microsoft Office (maldocs) que contienen macros que se entregan a las víctimas», explicaron los investigadores de Talos . «La cadena de infección da como resultado que el malware llegue a blogs maliciosos creados por los atacantes. Estos blogs brindan a los atacantes la capacidad de actualizar el contenido malicioso publicado en el blog dependiendo de si la víctima es valiosa para los atacantes».

Ahora, en lo que parece ser un aumento adicional de los ataques, el actor de amenazas comenzó simultáneamente campañas de amenazas por correo electrónico casi semanales utilizando las identidades de expertos en políticas legítimas, al tiempo que presentaba temas relacionados con la seguridad de las armas nucleares, la política y la política exterior coreana, que en última instancia atraían las personas objetivo deben ceder sus credenciales corporativas a través de una URL fraudulenta incrustada en los mensajes que redirigen a las víctimas a páginas personalizadas de recolección de credenciales.

Las campañas de phishing de Kimsuky tuvieron un cambio notable en marzo de 2021 cuando los correos electrónicos pasaron del robo de credenciales a convertirse en un medio para distribuir malware, coincidiendo con las pruebas de misiles realizadas por Corea del Norte a finales de ese mes.

Los correos electrónicos incluían un enlace que enviaba al objetivo a un dominio controlado por un atacante que se utilizaba para engañar a los objetivos para que descargaran un archivo comprimido que incorpora un binario, que está orquestado para crear una tarea programada que se ejecuta cada 15 minutos para instalar malware adicional desde un servidor remoto. . Sin embargo, el motivo final de los ataques sigue sin estar claro, ya que no se observaron cargas útiles posteriores.

Otro ataque notable en junio resultó en el despliegue de un descargador («FatBoy») usando un señuelo adjunto HTML que luego se usó para recuperar un script de reconocimiento de siguiente etapa capaz de recopilar «información extensa» sobre el dispositivo objetivo. Proofpoint dijo que ambas campañas exhibieron superposiciones con ataques previamente identificados como montados por Konni Group.

Otras herramientas notables en su keylogger software malicioso arsenal abarcan una de Windows llamado YoreKey, una serie de Rogue aplicaciones de Android usuarios criptomoneda sorprendentes en Corea del Sur, un servicio deobfuscation llamado Deioncube a decodificar archivos cifrados con ionCube software de protección de código fuente ‘s, y una estafa Sextorsión que insta a los destinatarios de correo electrónico a transferir una cantidad de $ 500 en bitcoins a una billetera válida asociada con una ONG con sede en Corea del Sur.

«Se desconoce si la ONG se vio comprometida y el mensaje de donación se colocó en su sitio web de manera maliciosa o si hay otra explicación», dijeron los investigadores. «En junio de 2021, la billetera bitcoin asociada había recibido y enviado alrededor de 3.77 bitcoins».