Los investigadores de ciberseguridad han descubierto hasta 11 paquetes de Python maliciosos que se han descargado acumulativamente más de 41,000 veces del repositorio del índice de paquetes de Python (PyPI) y podrían ser explotados para robar tokens de acceso de Discord, contraseñas e incluso ataques de confusión de dependencia.

Desde entonces, los paquetes de Python se eliminaron del repositorio luego de la divulgación responsable por parte de la empresa de DevOps JFrog:

- paquete importante / paquete importante

- pptest

- ipboards

- búho

- DiscordSafety

- trrfab

- 10Cent10 / 10Cent11

- Yandex-yt

- yiffparty

Se encontró que dos de los paquetes («paquete importante», «10Cent10» y sus variantes) obtenían un shell inverso en la máquina comprometida, lo que le daba al atacante un control total sobre una máquina infectada. Otros dos paquetes, «ipboards» y «trrfab», se hicieron pasar por dependencias legítimas diseñadas para ser importadas automáticamente aprovechando una técnica llamada confusión de dependencias o confusión de espacio de nombres.

A diferencia de los ataques de typosquatting, donde un actor malintencionado publica deliberadamente paquetes con nombres mal escritos de variantes populares, la confusión de dependencias funciona cargando componentes envenenados con nombres que son los mismos que los paquetes privados internos legítimos, pero con una versión superior y cargados en repositorios públicos, de manera efectiva obligando al administrador de paquetes del objetivo a descargar e instalar el módulo malicioso.

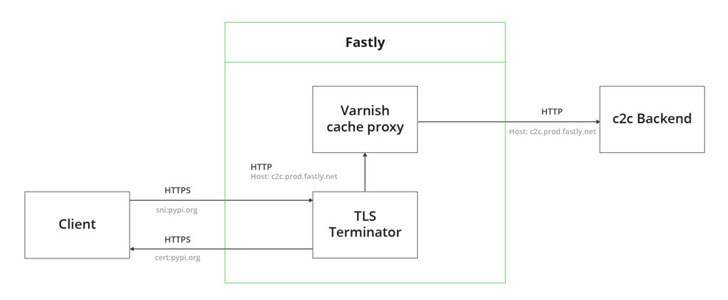

La dependencia «paquete importante» también destaca por su novedoso mecanismo de exfiltración para evadir la detección basada en red, que implica el uso de la red de entrega de contenido (CDN) de Fastly para enmascarar sus comunicaciones con el servidor controlado por el atacante como comunicación con pypi [.] Org.

El código malicioso «hace que se envíe una solicitud HTTPS a pypi.python [.] Org (que es indistinguible de una solicitud legítima a PyPI), que luego es redirigida por la CDN como una solicitud HTTP al [comando-y-control ] servidor,» JFrog investigadores Andrey Polkovnychenko y Shachar Menashe explicó en un informe publicado el jueves.

Por último, tanto «ipboards» como un quinto paquete llamado «pptest» se descubrieron utilizando el túnel de DNS como método de exfiltración de datos al depender de las solicitudes de DNS como canal de comunicación entre la máquina víctima y el servidor remoto. JFrog dijo que es la primera vez que se detecta la técnica en un malware subido a PyPI.

Los esfuerzos para apuntar a registros de código populares como el registro de JavaScript de Node Package Manager (NPM), PyPI y RubyGems se han convertido en algo común y una nueva frontera para una variedad de ataques.

«Los administradores de paquetes son un vector poderoso y en crecimiento para la instalación involuntaria de código malicioso, y […] los atacantes se están volviendo más sofisticados en su enfoque», dijo Menashe, director senior de investigación de JFrog. «Las técnicas de evasión avanzadas utilizadas en estos paquetes de malware, como la exfiltración novedosa o incluso el túnel de DNS, señalan una tendencia inquietante de que los atacantes se están volviendo más sigilosos en sus ataques al software de código abierto».

De hecho, después de que al menos tres cuentas de desarrollador de NPM fueron comprometidas por malos actores para insertar código malicioso en paquetes populares » ua-parser-js «, » coa » y » rc «, GitHub a principios de esta semana describió planes para reforzar la seguridad de Registro de NPM al requerir autenticación de dos factores (2FA) para mantenedores y administradores a partir del primer trimestre de 2022.

El desarrollo también se produce cuando la plataforma de control de versiones y desarrollo de software reveló que abordó múltiples fallas en el registro de NPM que podrían haber filtrado los nombres de paquetes privados y permitir a los atacantes eludir la autenticación y publicar versiones de cualquier paquete sin requerir ninguna autorización.