Linux se utilizan en casi todas las plataformas, incluidas las supercomputadoras, los trenes de alta velocidad incluso en programas espaciales, y domina la nube en la que el 96,3% del millón de servidores web principales funcionan a nivel mundial bajo Linux, debido a su estabilidad y flexibilidad.

Los ataques a sistemas basados en Linux aumentan drásticamente debido a su contribución en cada parte de la tecnología y las redes empresariales, donde varios tipos o distribuciones de sistemas Linux y Unix juegan un papel importante.

Investigadores de Trend Micro analizaron con la ayuda de Censys.io, a través del cual informaron que casi 14 millones de sistemas Linux están expuestos a Internet y abiertos al acceso de delincuentes informáticos.

Al profundizar en los sistemas expuestos, los investigadores también descubrieron que el protocolo Secure Shell (SSH) de casi 19 millones estaban expuestos y podrían ser utilizados por botnets.

Malware

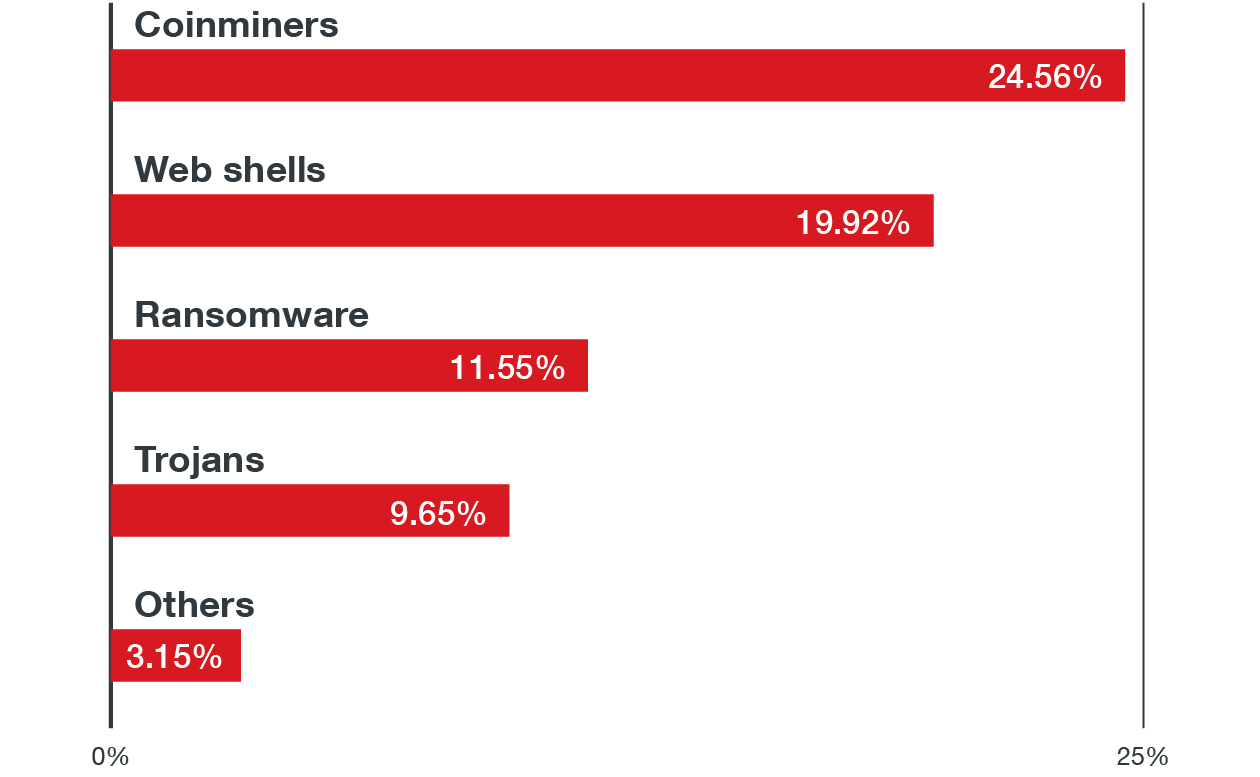

En un análisis profundo con los datos de telemetría recopilados por los expertos de Trend Micro a partir de enero de 2021, se identificaron y registraron más de 13 millones de incidentes dirigidos por varias familias de malware.

En esta lista, los Coinminers están apuntando agresivamente a Linux, así como webshells, ransomware, troyanos y otras familias de malware dirigidas principalmente a las siguientes distribuciones de Linux.

- CentOS Linux

- Cloud Linux Server

- Ubuntu Server

- RedHat Enterprise Linux Sever

Hay algún malware de Windows que se ha agregado a esta lista, lo que significa que los atacantes usan servidores Linux como un servidor o almacenamiento de C&C.

Vulnerabilidades en Linux

Los investigadores descubrieron las 15 vulnerabilidades más explotadas que se dirigen a Linux. Durante la investigación, de 200 vulnerabilidades, solo 15 fueron explotadas activamente en general o tienen pruebas de concepto existentes. «Las aplicaciones afectadas por estas 200 vulnerabilidades tienen algunos objetivos claros, incluidos WordPress o Apache Struts, pero servicios como Atlassian JIRA, dnsmasq y Alibaba Nacos no son los primeros que un experto en seguridad asumiría automáticamente».

| Apache Struts2 remote code execution (RCE) vulnerability | CVE-2017-5638 | Critical |

| Apache Struts 2 REST plugin XStream RCE vulnerability | CVE-2017-9805 | High |

| Drupal Core RCE vulnerability | CVE-2018-7600 | Critical |

| Oracle WebLogic server RCE vulnerabilities | CVE-2020-14750 | Critical |

| WordPress file manager plugin RCE vulnerability | CVE-2020-25213 | Critical |

| vBulletin ‘subwidgetConfig’ unauthenticated RCE vulnerability | CVE-2020-17496 | Critical |

| SaltStack salt authorization weakness vulnerability | CVE-2020-11651 | Critical |

| Apache Struts OGNL expression RCE vulnerability | CVE-2017-12611 | Critical |

| Eclipse Jetty chunk length parsing integer overflow vulnerability | CVE-2017-7657 | Critical |

| Alibaba Nacos AuthFilter authentication bypass vulnerability | CVE-2021-29441 | Critical |

| Atlassian Jira information disclosure vulnerability | CVE-2020-14179 | Medium |

| Nginx crafted URI string handling access restriction bypass vulnerability | CVE-2013-4547 | N/A |

| Apache Struts 2 RCE vulnerability | CVE-2019-0230 | Critical |

| Apache Struts OGNL expression RCE vulnerability | CVE-2018-11776 | High |

| Liferay portal untrusted deserialization vulnerability | CVE-2020-7961 | Critical |

Además, los ataques basados en la web siguen creciendo. El 76% de los ataques se basan en la web, mientras que solo el 24% de los ataques no son de naturaleza web y tienen como objetivo el entorno Linux.

OWASP Top 10

Dado que Linux es la primera opción para aplicaciones y servidores web, OWASP Top 10 se ha vuelto más relevante para el sistema operativo. Dado que el 76,9% de los 10 millones de servidores web principales a nivel mundial están basados en Unix, los riesgos de la aplicación web actúan como un filtro importante cuando se analizan las vulnerabilidades que afectan a Linux.

Las vulnerabilidades de inyección y las vulnerabilidades el tipo XSS están en los dos primeros lugares, para realizar los ataques dirigidos más altos. En términos de riesgos de seguridad ajenos a OWASP, los ataques de fuerza bruta, Path Traversal y la manipulación de solicitudes ocuparon los primeros 3 lugares.

Proteger el entorno Linux

Los investigadores de Trend Micro sugirieron varias medidas de seguridad para proteger los entornos Linux utilizando herramientas y configuraciones nativas:

- iptables

- seccomp

- AppArmor

- SELinux

- grsecurity

- PaX

Seguir las buenas prácticas recomendadas básicas de Docker ayudan a las empresas a mantener seguros los contenedores:

- Utilizar imágenes base ligeras como Alpine Linux

- Aplicar el principio de mínimo privilegio

- No ejecutar contenedores como root o en modo privilegiado

- Firmar y verificar imágenes de contenedores para protegerlas contra ataques a la cadena de suministro

- Escanear y corregir activamente las vulnerabilidades en las dependencias de los contenedores

- No codificar secretos o credenciales en imágenes de contenedores.